駭客近期利用WinRAR漏洞CVE-2023-38831的情況,有越來越頻繁的趨勢,而且有不少是國家級駭客組織從事相關攻擊。攻擊者利用該漏洞最重要的原因之一,就是此壓縮軟體並未內建自動更新機制,使用者若不手動升級新版軟體,就會持續曝露在這項漏洞當中,而使得對方有機會成功利用。

最近有研究人員針對駭客組織UAC-0099的攻擊行動進行調查,結果發現,這些駭客散布惡意軟體的管道,其中一種就是這項WinRAR漏洞。

【攻擊與威脅】

烏克蘭組織遭到駭客集團UAC-0099鎖定,利用WinRAR漏洞植入惡意程式LonePage

5月烏克蘭電腦緊急應變小組(CERT-UA)對駭客組織UAC-0099的網路釣魚提出警告,透露對方使用的工具之後,資安業者Deep Instinct進一步調查並公布細節,他們指出駭客的主要目標是境外公司的烏克蘭員工,最終是在受害電腦植入惡意程式LonePage。

5月烏克蘭電腦緊急應變小組(CERT-UA)對駭客組織UAC-0099的網路釣魚提出警告,透露對方使用的工具之後,資安業者Deep Instinct進一步調查並公布細節,他們指出駭客的主要目標是境外公司的烏克蘭員工,最終是在受害電腦植入惡意程式LonePage。

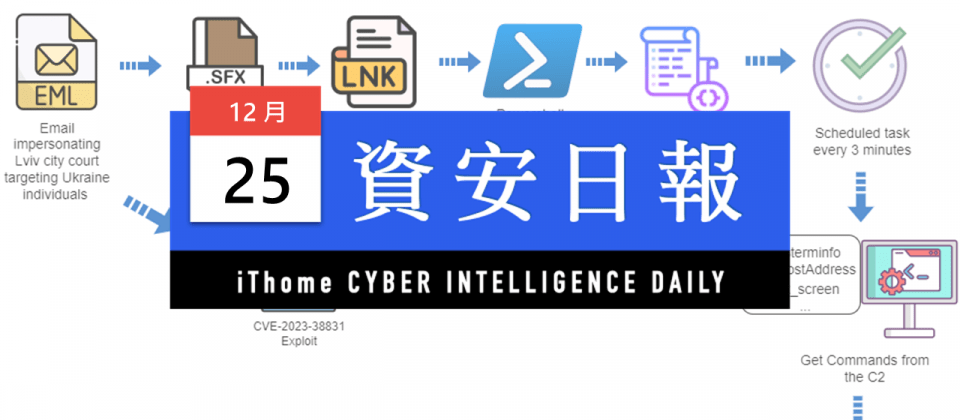

對方在攻擊行動中可能會利用法院傳票的名義,向收信人寄送釣魚郵件,其中一種郵件挾帶WinRAR自解壓縮檔,收信人若是依照指示執行,就有可能觸發偽裝成DOCX文件檔案的捷徑檔(LNK),然後執行帶有惡意內容的PowerShell程式碼,該程式碼對2個以Base64編碼的大型雙位元物件(BLOB)進行解碼,並將輸出結果寫入特定的VBS及DOCX檔案,接著此程式碼會開啟DOCX檔案當作誘餌,並建立排程工作:每隔3分鐘啟動VBS惡意程式LonePage。此惡意程式向C2伺服器發出請求,並下載鍵盤記錄程式、竊資軟體和螢幕截圖工具,以便在受害電腦進一步發動攻擊。

值得留意的是,這些駭客散布LonePage的管道很多,也包含利用HTML應用程式檔案(HTA)、ZIP壓縮檔做為釣魚信附件的情況。其中,若是收信人使用WinRAR打開ZIP檔附件,就會觸發該壓縮軟體的漏洞CVE-2023-38831(CVSS風險評分為7.8)。

印度政府機關遭Rust惡意程式鎖定,駭客對其進行Operation RusticWeb攻擊行動

資安業者Seqrite揭露針對印度政府人員的網路釣魚攻擊行動Operation RusticWeb,駭客約從今年10月開始,假借多個單位的名義等名義來從事攻擊,被冒用的單位包括:印度行政服務(IAS)、陸軍福利教育委員會(AWES)、人權組織Kailash Satyarthi兒童基金會、國防部。

資安業者Seqrite揭露針對印度政府人員的網路釣魚攻擊行動Operation RusticWeb,駭客約從今年10月開始,假借多個單位的名義等名義來從事攻擊,被冒用的單位包括:印度行政服務(IAS)、陸軍福利教育委員會(AWES)、人權組織Kailash Satyarthi兒童基金會、國防部。

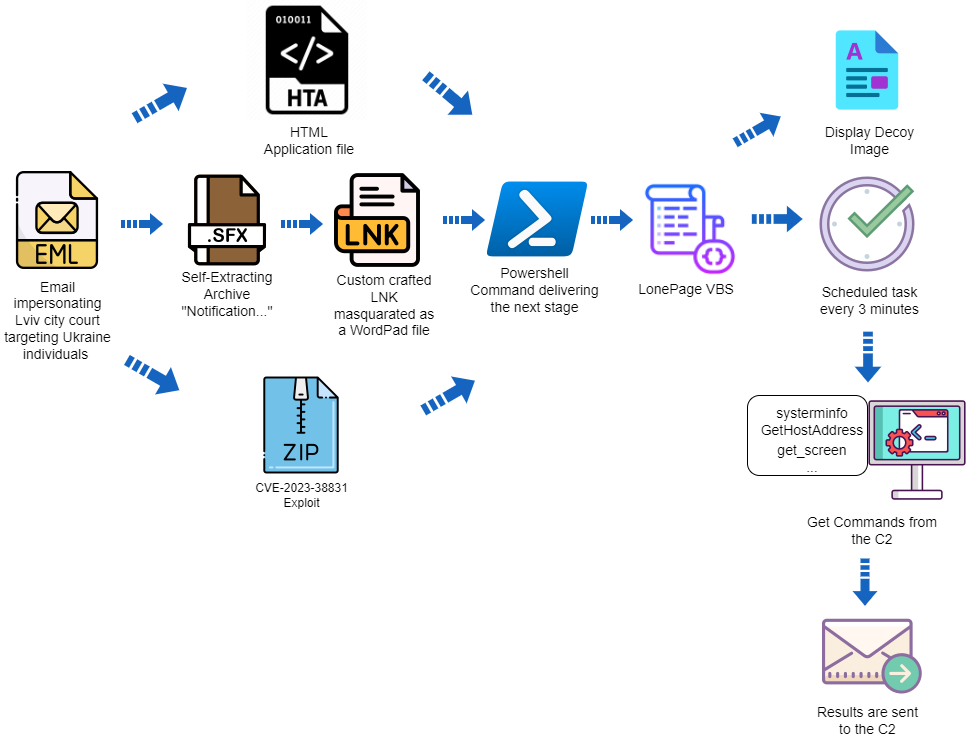

駭客先是傳送ZIP壓縮檔,內含偽裝成PDF文件的捷徑(LNK)檔案,使用者一旦開啟,電腦就會執行PowerShell從特定網域下載、執行PS1指令碼,從而導致電腦被植入Rust打造的竊資軟體。此惡意程式可讓駭客竊取檔案 、收集系統資訊及IP位址等資訊,但無法竊取瀏覽器、即時通訊軟體、加密貨幣錢包的個資。

12月研究人員又看到另一種攻擊手段,那就是透過帶有惡意VBA巨集的釣魚文件檔案,執行經過加密處理的PowerShell指令碼,最終於受害電腦部署竊資軟體,但駭客這次罕見地替惡意程式加上數位簽章,聲稱提供的是思科VPN系統的用戶端程式元件AnyConnect Web Helper。而對於攻擊者的身分,研究人員認為,這些駭客與巴基斯坦駭客組織Transparent Tribe(APT36)、SideCopy有關。

美國、加拿大遭到鎖定,駭客組織BattleRoyal對其散布惡意程式DarkGate

資安業者Proofpoint揭露名為BattleRoyal的駭客組織攻擊行動,從9月至11月之間,這個團體對美國及加拿大的企業組織發起超過20次社交工程攻擊,企圖散布惡意軟體DarkGate。

此攻擊引起研究人員注意的原因,在於對方在過程當中使用兩種以上的流量交付系統(Traffic Delivery System,TDS),其中駭客最常使用的是404網頁,以及名為Keitaro的TDS。攻擊者通常會寄送帶有特定URL檔案的電子郵件,一旦收信人點選,就有可能先後被導向上述兩種TDS系統,電腦便會被重新導向新的URL下載VBS指令碼,並執行Shell命令下載AutoIT指令碼檔案(AU3),最終導致受害電腦被植入DarkGate。研究人員指出,駭客使用的URL捷徑檔案當中,利用Windows SmartScreen防護機制(MoTW)漏洞CVE-2023-36025,而且,駭客在微軟發布修補程式之前就已經開始利用這項漏洞。

而這些駭客後來也假借瀏覽器更新的名義,向使用者散布DarkGate,但在11月底至12月初,他們改以NetSupport取代DarkGate,但前後行動的共通點在於,他們都企圖引誘使用者執行URL檔案。

惡意WordPress外掛程式鎖定電商網站而來,目標是發動Magecart信用卡側錄攻擊

資安業者Sucuri揭露針對WordPress電商網站的Magecart攻擊行動,駭客尋找網站外掛程式的漏洞,目的是部署名為WordPress Cache Addons的惡意外掛程式,將其植入mu-plugins資料夾,以便在WordPress主控臺將其隱藏,網站管理員只能透過FTP檔案傳輸程式或是特定的外掛程式(如Advanced File Manager),才有機會將其清除。

這個惡意外掛程式有哪些作用?可透過假結帳網頁,竊取客戶的信用卡資料,特別的是,這個假網頁還能顯示信用卡發卡機構,意圖降低使用者的警覺。此外,駭客為了能夠持續控制受害網站,他們也建立了管理員帳號,但這個帳號無法在WordPress主控臺看到。

安卓金融木馬Chameleon停用指紋辨識功能,並竊取PIN碼來接管手機

資安業者ThreatFabric針對今年1月出現的安卓金融木馬Chameleon進行追蹤,結果發現近期駭客使用了新的手法,攻擊範圍也從澳洲、波蘭,延伸到英國及義大利。

資安業者ThreatFabric針對今年1月出現的安卓金融木馬Chameleon進行追蹤,結果發現近期駭客使用了新的手法,攻擊範圍也從澳洲、波蘭,延伸到英國及義大利。

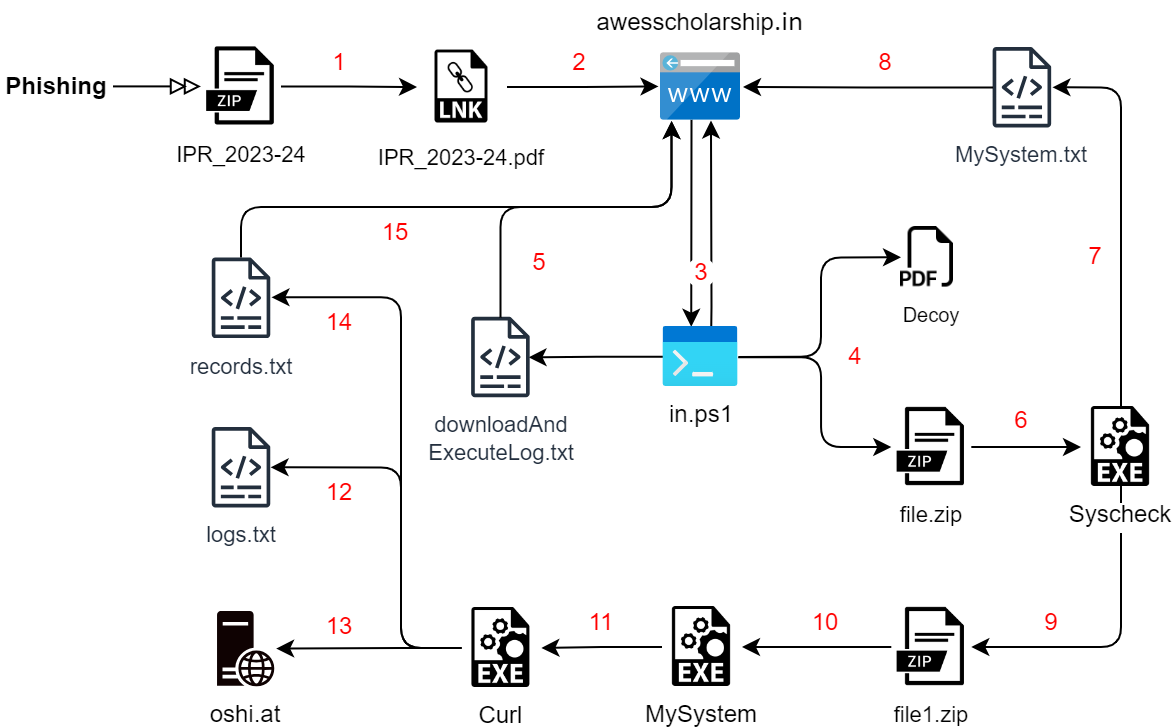

研究人員指出,新版Chameleon主要透過名為Zombinder的工具散布,駭客大多假借提供Chrome應用程式的名義來發動攻擊,值得留意的是,此金融木馬針對新版安卓的防護機制加入罕見功能,其中一種是偵測到目標裝置執行Android 13以上的作業系統,C2就會對該惡意程式下達命令,顯示HTML網頁並要求使用者啟用無障礙輔助服務(Accessibility Service),若是使用者依照指示批准使用,裝置就有可能遭到挾持(Device Takeover,DTO),從而繞過Google在新版作業系統加入的防濫用機制。

另一種則是突破生物辨識的功能,駭客先是偵測裝置螢幕、鍵盤防護狀態,然後在特定條件下將生物辨識切換成PIN碼驗證,從而讓該木馬程式能隨意解除鎖定。

【資安產業動態】

12月21日Google宣布將為Chrome提供新的安全功能,其中電腦版的Safety Check模組將會在背景自動執行,偵測使用者密碼是否出現外洩的情況,或是瀏覽器安裝的擴充套件是否含有潛在威脅,若是察覺異狀,將會在瀏覽器功能選單顯示通知。

此外,若是某些網站長時間沒有存取,此功能模組也會自動撤銷相關的網站權限,假如不常存取的網站發送大量通知,也會建議用戶停用。

【其他新聞】

歐洲刑警組織警告逾400個電商網站遭駭,被植入信用卡側錄程式

遊戲開發商Ubisoft傳出遭網路攻擊,駭客宣稱目標是《虹彩六號:圍攻行動》的內部資料

勒索軟體Akira聲稱攻擊Nissan澳洲分公司,竊得100 GB內部資料

老舊方程式編輯器漏洞再被利用,駭客拿來散布竊資軟體Agent Tesla

近期資安日報

【12月22日】 巴勒斯坦駭客對以色列組織聲稱提供F5 BIG-IP「零時差漏洞修補程式」來破壞電腦所有檔案

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10