透過SSH連線遠端管理Linux伺服器的方法相當普遍,但若是使用極為容易猜到的帳號和弱密碼,小心!很有可能成為下手的目標,而成為駭客擺布的對象。

這樣的現象,資安業者AhnLab今年多次提出警告,而這次他們指出駭客對其部署挖礦程式、DDoS機器人,同時還有可能植入各式的惡意軟體來上下其手。

【攻擊與威脅】

啟用SSH遠端登入、資安防護卻不足的Linux系統,淪為挖礦、發動DDoS攻擊利器

資安業者AhnLab針對執行Linux作業系統的SSH伺服器提出警告,攻擊者鎖定缺乏相關安全設置的主機發動攻擊,透過IP位址掃描的方式尋找提供SSH服務或開放22埠的伺服器,發動暴力破解或是字典攻擊,從而得到帳號及密碼,假如得逞,攻擊者就能部署挖礦軟體和DDoS機器人,藉由其運算資源牟利。

資安業者AhnLab針對執行Linux作業系統的SSH伺服器提出警告,攻擊者鎖定缺乏相關安全設置的主機發動攻擊,透過IP位址掃描的方式尋找提供SSH服務或開放22埠的伺服器,發動暴力破解或是字典攻擊,從而得到帳號及密碼,假如得逞,攻擊者就能部署挖礦軟體和DDoS機器人,藉由其運算資源牟利。

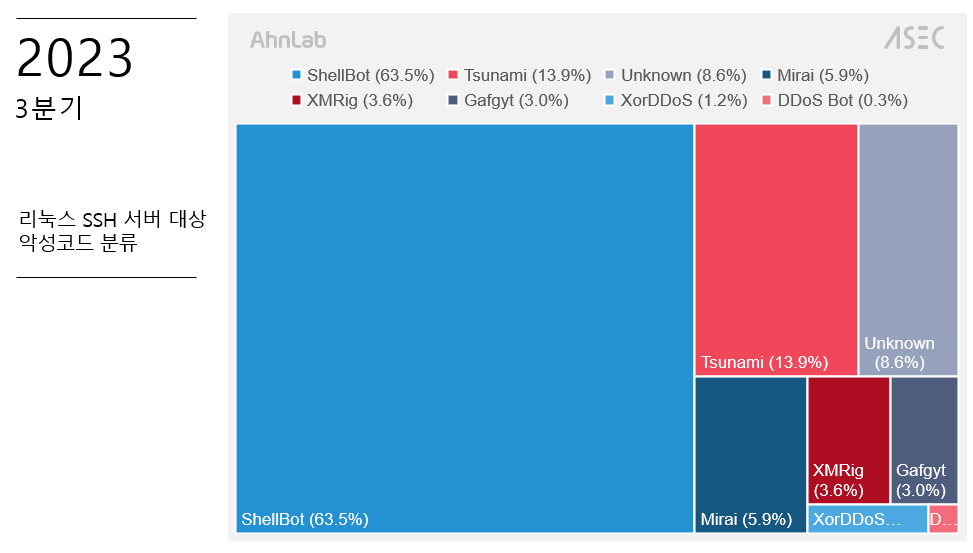

但除了挖礦及發動DDoS攻擊,研究人員指出,駭客往往也會對其部署惡意程式,其中比例最高的是ShellBot,比例接近三分之二(63.5%),再者則是Tsunami、Mirai,分別占13.9%、5.9%。

值得留意的是,也有駭客得逞後植入連接埠掃描工具,並出售受害主機的IP位址與SSH帳密資料,這種掃描工具能為駭客尋找開發22埠的伺服器,以便挖堀更多能夠下手的目標。

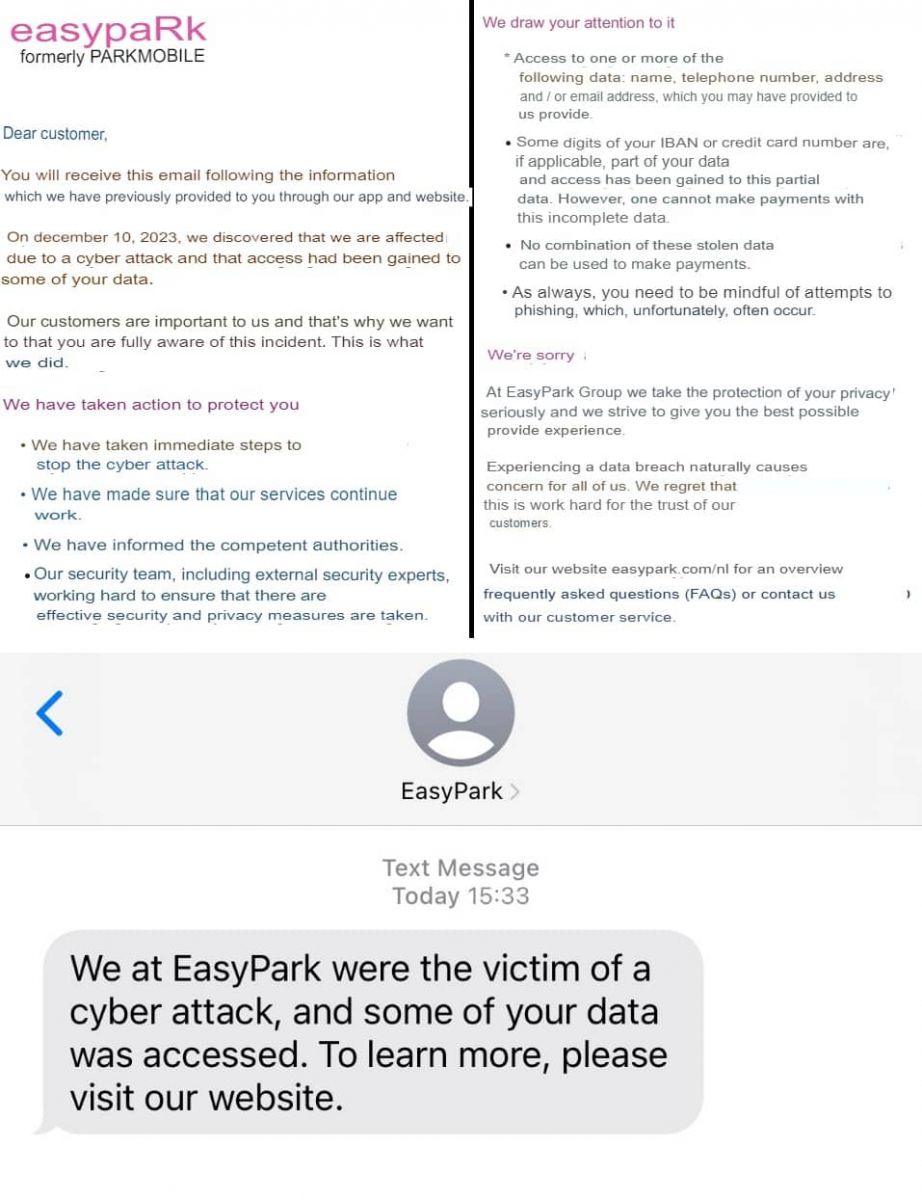

根據衛報、HackRead等媒體的報導,歐洲大型停車應用程式服務商EasyPark發布資安公告,指出他們在12月10日察覺資料外洩的情況,並通知受到影響的客戶。該公司也通報多個歐洲執法單位,包含歐洲資料保護委員會(EDPB)、瑞典及英國的資訊專員辦公室,以及瑞士國家資料保護局。

根據衛報、HackRead等媒體的報導,歐洲大型停車應用程式服務商EasyPark發布資安公告,指出他們在12月10日察覺資料外洩的情況,並通知受到影響的客戶。該公司也通報多個歐洲執法單位,包含歐洲資料保護委員會(EDPB)、瑞典及英國的資訊專員辦公室,以及瑞士國家資料保護局。

此次外洩資料,涵蓋姓名、電話號碼、地址、電子郵件信箱、信用卡號碼,對於金融資料涉及國際銀行帳戶號碼(IBAN)或是信用卡號,該公司強調這些資料無法直接拿來刷卡、消費。

目前尚未出現相關資料遭到利用或外洩的跡象,EasyPark向衛報透露,他們在美國擁有5千萬名用戶的應用程式ParkMobile未受波及,但該公司發言人向HackRead指出,他們的應用程式RingGo在英國約950名客戶可能受到影響。

資料來源

1. https://www.easypark.com/en-nl/comm

2. https://www.theguardian.com/technology/2023/dec/26/hackers-steal-customer-data-europe-parking-app-easypark-ringgo-parkmobile

【漏洞與修補】

卡巴斯基揭露間諜軟體攻擊Operation Triangulation更多細節,駭客至少利用4個零時差漏洞

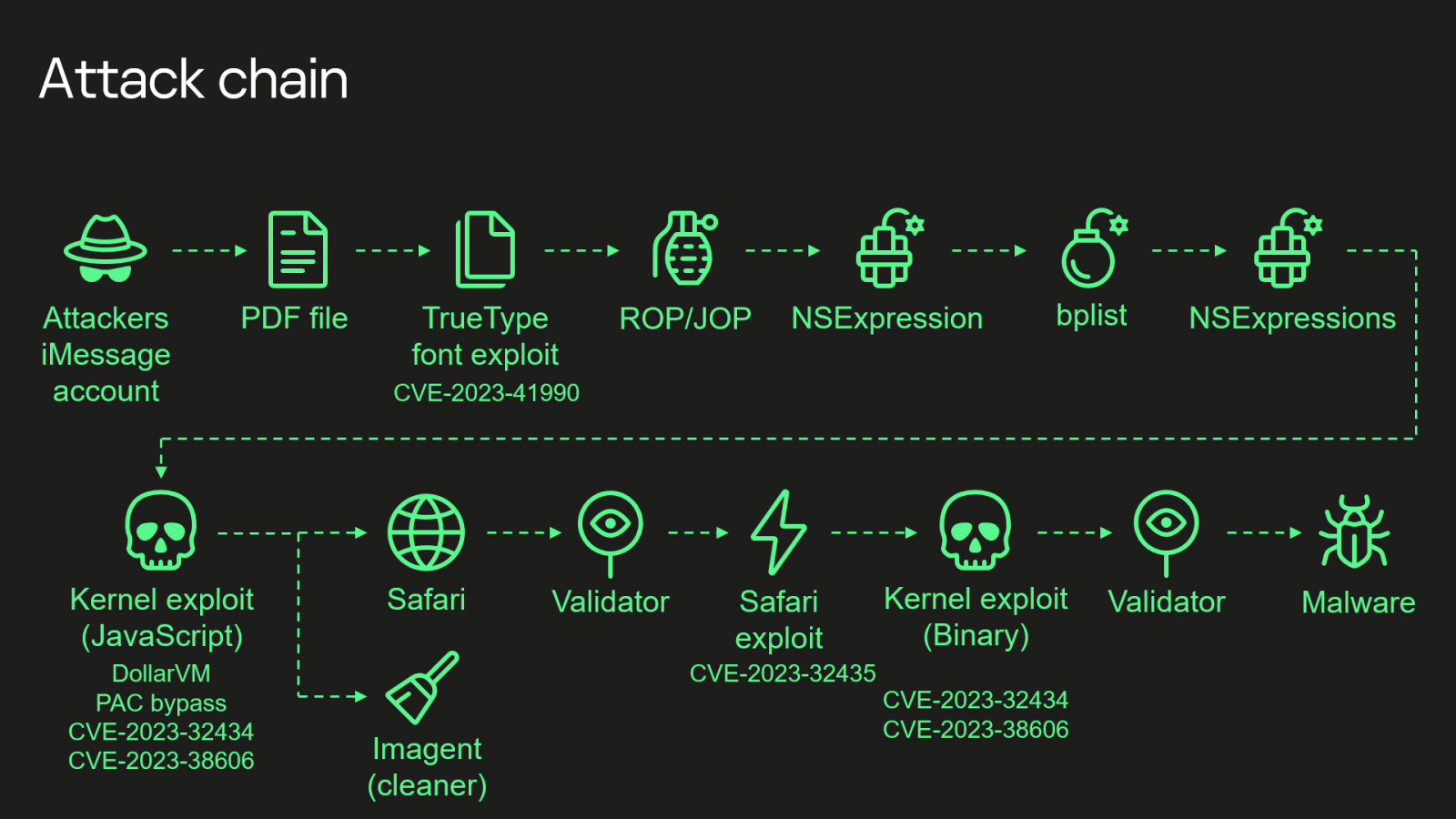

今年6月資安業者卡巴斯基揭露鎖定iOS裝置的攻擊行動Operation Triangulation,當時發現駭客的攻擊手段,是將帶有附件的iMessage訊息傳送到目標裝置,以此從遠端發動零點擊攻擊,10月他們公布駭客迴避資安人員調查的手法,而到了12月27日舉行的Chaos Communication Congress大會,該公司的研究人員公布新的調查結果,透露更為完整的攻擊鏈。

今年6月資安業者卡巴斯基揭露鎖定iOS裝置的攻擊行動Operation Triangulation,當時發現駭客的攻擊手段,是將帶有附件的iMessage訊息傳送到目標裝置,以此從遠端發動零點擊攻擊,10月他們公布駭客迴避資安人員調查的手法,而到了12月27日舉行的Chaos Communication Congress大會,該公司的研究人員公布新的調查結果,透露更為完整的攻擊鏈。

關於整個攻擊過程,研究人員指出,駭客至少利用4個零時差漏洞。對方傳送的iMessage訊息當中,其附件利用了遠端任意程式碼執行(RCE)漏洞CVE-2023-41990,執行JavaScript指令碼擴張權限,而這項漏洞,存在於蘋果獨有的ADJUST TrueType字型命令。接著,駭客利用作業系統核心的整數溢位漏洞CVE-2023-32434,取得讀取及寫入記憶體的權限,並透過記憶體映射輸入輸出(MMIO)暫存器漏洞CVE-2023-38606,繞過分頁保護層(Page Protection Layer,PPL),從而完全控制受害裝置。接下來,駭客利用Safari的漏洞CVE-2023-32435執行Shell Code,該程式碼運作的過程,也會利用前述的CVE-2023-32434和CVE-2023-38606。

值得留意的是,研究人員指出,這些駭客能夠將資料寫入晶片韌體未使用的暫存器,並繞過記憶體防護機制,但駭客如何得知存在這種未使用的硬體資源?他們推測,可能是因為硬體設備在提供工廠或蘋果工程師測試,或是除錯使用的過程而曝光。

ERP系統Apache OfBiz存在重大漏洞,恐被用於繞過身分驗證防護

資安業者SonicWall在Apache基金會維護的ERP系統OfBiz發現身分驗證繞過漏洞CVE-2023-51467,這項漏洞之所以被找到,是因為Apache在12月10日發布的18.12.10版OfBiz當中,修補與預先身分驗證有關的RCE漏洞CVE-2023-49070(CVSS風險評分為9.8),卻被發現存在修補不全的情形而衍生這個弱點。

攻擊者若是利用CVE-2023-49070,就有機會完全控制ERP伺服器並監聽敏感資料,當時的開發團隊認為,這是不再繼續維護的XML PRC元件所引發的弱點,因此他們的處理方式便是將相關程式碼移除;但後續研究人員著手調查時發現:實際上造成CVE-2023-49070發生的問題,根本原因在該系統的登入功能,於是,他們將分析重點放在名為LoginWorker.java的檔案,了解此系統身分驗證過程的各種函數功能,以及過程的資料流。為了驗證他們的發現,研究人員嘗試輸入空白、無效的帳密資料進行測試,並在URI帶入requirePasswordChange=Y的參數,發現這麼做居然仍能通過LoginWorker.java的身分驗證流程,回傳登入成功的訊息。

值得留意的是,雖然企業直接部署這套ERP系統的情況並不常見,但有不少知名軟體採用、整合到他們的系統當中,其中一款是Atlassian缺陷跟蹤管理系統JIRA,一旦上述的漏洞遭到利用,影響可能相當廣泛。

Barracuda郵件安全閘道遭到中國駭客鎖定,利用零時差漏洞對其下手

12月24日資安業者Barracuda發布資安公告,指出中國駭客UNC4841利用任意程式碼執行(ACE)漏洞CVE-2023-7102,對部分郵件安全閘道(ESG)植入惡意軟體Seaspy及Saltwater的新型變種。而這是UNC4841在5月利用CVE-2023-2868發動攻擊之後,第二波鎖定該廠牌郵件安全閘道的零時差漏洞攻擊。

這項漏洞發生於該系統採用的第三方程式庫Spreadsheet::ParseExcel,此為Amavis病毒掃描程式元件,該公司於21日為所有ESG系統派送該漏洞的更新軟體並自動套用,而對於遭到植入上述惡意軟體的設備,22日Barracuda使用另一個更新軟體進行修復工作。

【其他新聞】

德國醫療體系KHO遭遇勒索軟體LockBit攻擊,旗下3家醫院IT系統資料被加密

彩券公司Ohio Lottery傳出遭勒索軟體DragonForce攻擊,被迫關閉部分系統

抵押貸款業者LoanCare母公司資料外洩,130萬借款人受到影響

近期資安日報

【12月27日】 有人散布《俠盜獵車手V》原始碼並向甫遭判決的駭客組織Lapsus$成員致敬

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10