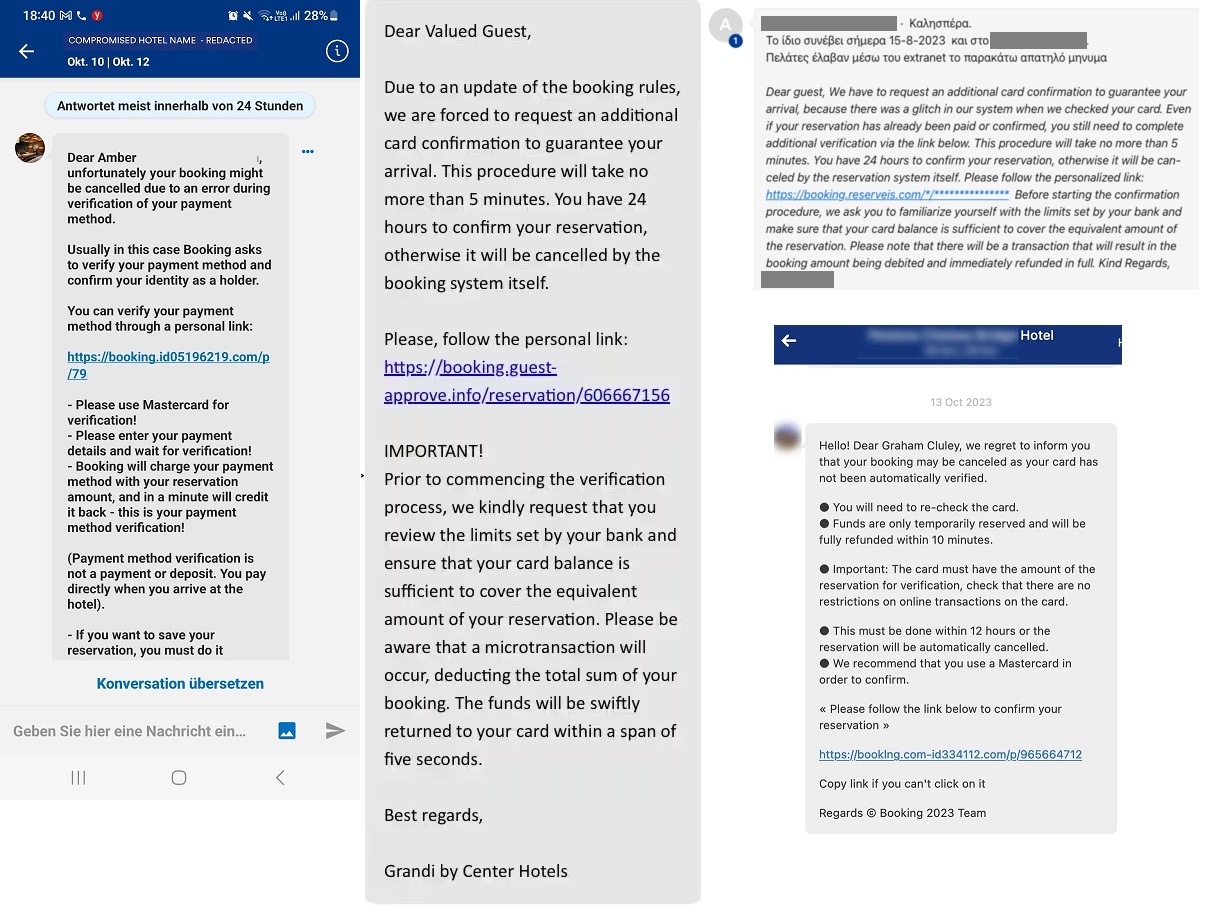

今年駭客針對Booking.com房客發動攻擊的情況不時傳出,其特別之處在於,駭客並非直接對房客下手,而是先對旅館發動網釣攻擊,再假借這些旅館的名義對房客行騙,房客一不注意對方提供的網址是假冒的就點進去查看,很容易上當。

值得留意的是,這樣的情況日益惡化,甚至已經在網路犯罪圈發展成上下游分工的情況──有人專門收集旅館的Booking.com帳密供打手運用。

【攻擊與威脅】

駭客持續針對Booking.com房客展開攻擊,地下論壇已開始兜售旅館帳密資料

近期在線上訂房服務Booking.com找住宿的旅客,傳出頻頻遭到網路攻擊而受害的事件,不只BBC、衛報多家媒體接獲民眾投訴,Akamai、Secureworks等資安業者也針對這樣的現象提出警告,如今有研究人員指出,駭客開始兜售竊得的旅館帳密資料。

近期在線上訂房服務Booking.com找住宿的旅客,傳出頻頻遭到網路攻擊而受害的事件,不只BBC、衛報多家媒體接獲民眾投訴,Akamai、Secureworks等資安業者也針對這樣的現象提出警告,如今有研究人員指出,駭客開始兜售竊得的旅館帳密資料。

資安業者卡巴斯基指出,駭客先是冒充旅館的客人,鎖定與Booking.com合作的旅館下手,散布竊資軟體取得相關帳密資料,從而利用旅館的Booking.com發送訊息給旅客。在其中一起攻擊行動中,駭客聲稱在旅館遺失護照,要求協助尋找,並在電子郵件裡附上護照照片檔案連結,然而旅館員工一旦照做,電腦就有可能被植入竊資軟體,駭客再藉由取得的帳密資料存取Booking.com,並研究目前訂房情況,向房客發送訊息,聲稱訂房過程提供的付款資料有誤,若不重新提供相關資料訂房將被取消。而對於接收到這些訊息的房客而言,如果依照駭客所偽造的內容去點選上面的網址連結,他們就會被帶往冒牌的Booking.com,而該網站竟然能顯示正確的房客姓名、飯店資訊、日期、價格,並強調這些日期的住宿需求很大、至少有10家類似的旅館已無法預訂,藉此催促房客盡快提供信用卡資料訂房。

針對這一連串複雜的攻擊流程,研究人員稱為「B2B2C」,他們也看到駭客將不同工作指派其他人進行,例如,會有專人在駭客論壇負責兜售旅館的Booking.com帳密資料。對此,Booking.com強調是合作旅館遭駭,該公司系統並未遭到攻擊。

駭客掃描ERP系統Apache OFBiz重大漏洞,意圖對採用此軟體的Atlassian Confluence伺服器下手

Apache基金會本月先後修補旗下ERP系統OFBiz的重大漏洞CVE-2023-49070、CVE-2023-51467(CVSS風險評分皆為9.8),攻擊者一旦利用上述漏洞,就能繞過身分驗證流程。由於該ERP系統受到不少知名軟體採用、整合到他們的系統當中,因此影響可能相當廣泛。

12月28日Shadowserver基金會提出警告,他們看到駭客利用公開的概念性驗證程式(PoC),掃描存在CVE-2023-49070的伺服器,預期接下來也會對CVE-2023-51467下手。該基金會向資安新聞網站Bleeping Computer透露,這些攻擊者嘗試觸發漏洞的方法,是強制目標主機連線到oast.online的特定網址來進行,他們企圖攻陷的對象是DevOps協作平臺Confluence。由於Atlassian的JIRA包含OFBiz,而JIRA又是許多公司採用的商用專案管理與開發問題追蹤軟體系統,因此,這個開放原始碼專案的任何瑕疵都會繼承到Atlassian的產品。

資料來源

1. https://twitter.com/shadowserver/status/1740317678257218036

2. https://www.bleepingcomputer.com/news/security/apache-ofbiz-rce-flaw-exploited-to-find-vulnerable-confluence-servers/

專門提供飛機資訊娛樂系統、從事網路通訊設備系統整合業務的松下子公司Panasonic Avionics,在2022年底傳出網路遭駭,導致部分員工及客戶個資外洩。該公司向美國加州檢察長辦公室通報的資料裡提及,他們在2022年12月30日察覺公司網路環境部分系統遭到異常存取的跡象,駭客疑似於12月14日前後入侵,洩露的資料包括姓名、電子郵件、住家地址、電話,生日、醫療及健康資訊、銀行帳號、公司聘僱狀態、社會安全號碼,但究竟有多少人受到影響?該公司並未透露。

該公司發言人向資安新聞網站Bleeping Computer表示,這起事故僅影響少數員工及商務客戶,至於飛機資訊娛樂系統、通訊系統、數位解決方案,他們並未發現受到影響的跡象。

資料來源

1. https://www.bleepingcomputer.com/news/security/panasonic-discloses-data-breach-after-december-2022-cyberattack/

2. https://www.documentcloud.org/documents/24238563-panasonic-avionics-corporation-consumer-notice-letter

資安業者NCC Group揭露上個月勒索軟體態勢的分析,指出整個月攻擊達到442件,較10月341起增加3成,累計2023年攻擊事故達到4,276件,其中影響最嚴重的是工業部門,本月有146件資安事故,相當於每3件就有1件就與工業部門有關,其次則是消費性產業、醫療照護領域,分別有78件、50件。

從受害組織的分布地區來看,有219件發生在北美,135件發生在歐洲,亞洲則有46件位居第3。至於最猖獗的駭客組織,依序是LockBit、BlackCat(Alphv)、Play。

值得留意的是,研究人員發現11月金融木馬Carbanak捲土重來的跡象,駭客將其用於勒索軟體攻擊,並假借CRM平臺HubSpot、資料管理軟體 Veeam、會計軟體Xero的名義散布。

【漏洞與修補】

GKE容器服務傳出有漏洞,可能讓使用者在K8s服務提升權限並完全控制叢集

資安業者Palo Alto Networks發現Google Kubernetes Engine(GKE)存在弱點,並指出一旦攻擊者將其串連,就有機會讓已經能夠存取Kubernetes叢集的攻擊者進行權限提升。

其中一個弱點是GKE事件記錄代理程式FluentBit的預設組態,所有叢集預設都有執行此代理程式,另一個弱點則是存在於附加功能Anthos Service Mesh(ASM)的預設權限。研究人員指出,如果攻擊者設法在FluentBit容器裡取得執行的能力,且Kubernetes叢集部署了ASM,他們就有機會發動極具威力的攻擊鏈,取得該叢集完整的控制權,從而進行資料盜竊、部署惡意pod,甚至中斷叢集運作。Google獲報後於12月14日予以修補。

資料來源

1. https://unit42.paloaltonetworks.com/google-kubernetes-engine-privilege-escalation-fluentbit-anthos/

2. https://cloud.google.com/anthos/clusters/docs/security-bulletins#gcp-2023-047

【資安產業動態】

Mozilla改變對Trusted Types防護技術的立場,計畫在瀏覽器導入

為防範以文件物件模型為基礎的跨網站指令碼攻擊(DOM-based XSS,DOM XSS),Google於2020年在Chrome 83導入名為Trusted Types防護機制,現在傳出另一瀏覽器陣營Firefox也將跟進。

根據新聞網站The Register的報導,Mozilla基金會Firefox資安工程師Frederik Braun指出,他們已針對Trusted Types完成相關的調查,認為這項技術確實能有效防範DOM XSS攻擊,他們將積極為瀏覽器導入這項技術,但目前實作面臨一些難題,例如,對於getPropertyType、getAttributeType等部分Trusted Types功能,仍不清楚實際用途,再者是他們發現Chrome有部分實作功能超出標準的範圍,希望相關功能予以標準化,使Firefox導入這種防護過程能有參考規範。

資料來源

1. https://www.theregister.com/2023/12/21/mozilla_decides_trusted_types_is/

2. https://github.com/mozilla/standards-positions/issues/20#issuecomment-1853427823

【其他新聞】

烏克蘭遭到俄羅斯駭客APT28鎖定,散布惡意程式Masepie

近期資安日報

【12月28日】 別以為使用SSH連線就會比較安全!採用容易猜到的帳密有可能將Linux伺服器拱手送給駭客

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09