Photo by Bastian Riccardi on Unsplash

研究人員發現一個之前不為人所知的Google端點,可被駭客用來恢復原本失效的連線或重覆產生cookies,即使用戶變更了密碼,藉此劫持用戶Google帳號。

11月資安廠商發現一個Lumma竊資軟體服務,其開發人員宣稱其軟體能從受害電腦竊取與Google服務有關的cookie,之後可用以劫持Google帳號,強調使用者就算登出、更換密碼,原本的cookie依然能用。不過該軟體成功讓cookies「復活」的方法仍不得而知。但另一家資安業者CloudSEK揭露其中原理,發現和Google一個名為MultiLogin的端點有關。

CloudSEK研究團隊2023年10月發現一個名為PRISMA的駭客在Telegram頻道上,宣傳一個零時差攻擊的解決方案以招攬客戶。他宣稱其方法可以長時間維持有效連線(session),即使帳號變更了密碼,也可以產生cookies以便連線中斷後能再登入受害者帳號。

研究人員表示,11月底流傳的數項竊資軟體都包含這方案,顯然為其「客戶」,包括Lumma、Rhadamanthys、Risepro、Meduza、Stealc Stealer等。而Eternity Stealer也正在開發包含本技術的更新版。

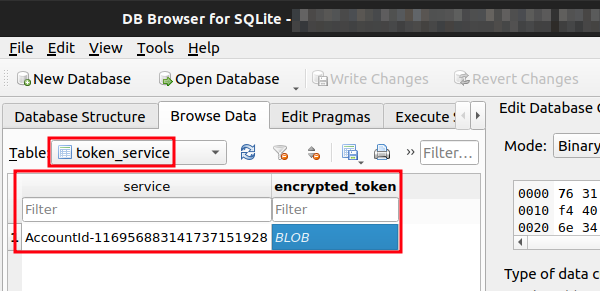

CloudSEK研究人員透過逆向工程,揭露出本方案的運作方式。竊資軟體是鎖定Chrome的WebData檔中的Token_service表,目前在擷取GAIA ID,以及加密用的token,後者又是利用儲存於UserData資料夾的Chrome Local State的加密金鑰來解密。

圖片來源_CloudSEK

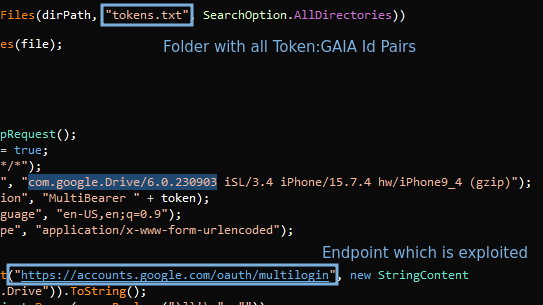

但另一關鍵在於Google端點MultiLogin。這個端點雖然被用於駭客的方案中,但卻未明載於Google文件。MultiLogin端點是Google OAuth系統很重要的環節,可利用帳號ID和auth-login token實現同步連線或在使用者多個用戶資料檔(user profile)之間無縫切換。

圖片來源_CloudSEK

竊資軟體Lumma的方法就是結合使用Google Chrome取得的GAIA ID/token及MultiLogin端點,得以重新產生Google服務cookies。Lumma的創新在於以私有金鑰加密GAIA ID/Token。這可以避免其技巧被其他惡意組織模仿,也能防範被網路安全軟體偵測到MultiLogin端點和外部惡意程式C2伺服器的連線,而曝露行蹤。不過Lumma之後使用SOCKS代理伺服器迴避Google防範重新產生cookies的作法,無意間洩露其蹤跡。

Lumma可以持續重新產生Google服務的cookies,即使用戶重設密碼,允許駭客能不斷存取用戶Google帳號而不被發現,而且加密token的行為,也突顯網路攻擊手法日漸高明。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10