微軟本周二釋出二月份Patch Tuesday安全更新,修補了73項漏洞,包括2項已有攻擊程式的零時差漏洞。

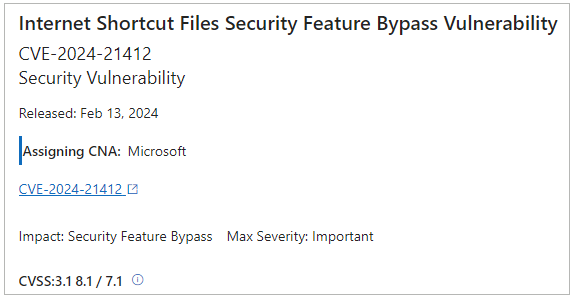

2項零時差漏洞中,一為CVE-2024-21412,影響網際網路捷徑檔的安全功能。攻擊者可傳送假造的惡意檔案誘使目標用戶點選連結,以下載或開啟檔案,繞過一般Windows會跳出提醒用戶當心的對話視窗。但微軟指出,攻擊者無法強迫用戶讀取這個檔案內容,因此本漏洞風險值為8.1。

本漏洞由趨勢科技的Zero Day Initiative的Peter Girnus通報,他發現國家駭客組織DarkCasino(Water Hydra)利用本漏洞攻擊金融交易平臺,在用戶裝置內植入RAT木馬程式DarkMe。

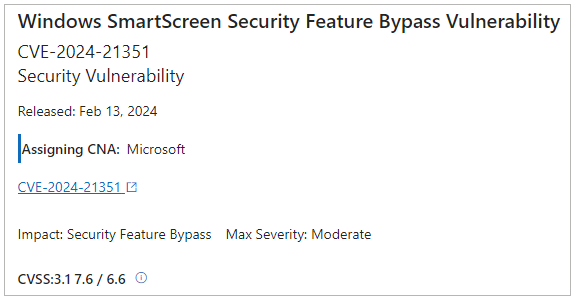

第二項零時差漏洞為CVE-2024-21351,影響Windows SmartScreen的安全功能。本功能可在用戶試圖從網路下載Word、Excel或PowerPoint等檔案時,在檔案加上Mark of the Web標示符。當用戶開啟檔案時,Windows SmartScreen會檢查MotW標示符是否顯示檔案來自網際網路,若是則會執行名譽檢查。濫用這項功能漏洞將可讓檔案跳過檢查開啟,導致遠端程式碼執行。本漏洞風險值為7.6。本漏洞濫用者身分不詳。

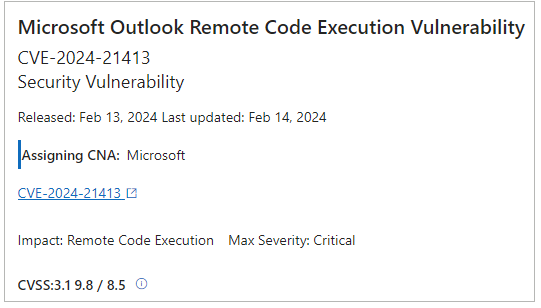

本月修補的漏洞中,5項為重大風險。其中CVE-2024-21413影響Outlook,該漏洞以預覽視窗為攻擊路徑,可讓攻擊者傳送的檔案繞過「保護的檢視」而在編輯模式開啟。因漏洞濫用不需用戶互動,風險值達9.8。

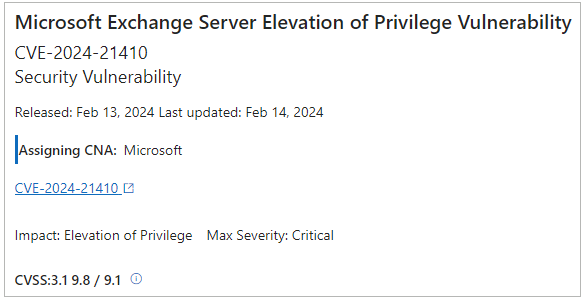

CVE-2024-21410為影響Exchange Server的權限擴張漏洞,風險值9.8。攻擊者可利用之前得手的NTLM憑證,透過NTLM relay攻擊存取受害者Exchange Server駭入企業網路環境。

此外,資安業者Rapid 7提到CVE-2024-21357為影響Windows Pragmatic General Multicast(PGM)的遠端程式碼執行漏洞。雖然微軟認為攻擊僅限和攻擊者同一網段,且無法執行跨多網段(WAN)攻擊而將風險值列為7.5,但在自有風險評級中,卻列為重大。另一值得注意的是,微軟甚至針對已過了支援生命周期終點的Windows Server 2008釋出更新以修補本漏洞。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10

.png)