最近Ivanti頻繁對於Connect Secure漏洞發布資安公告,並指出部分漏洞已確認被用於攻擊行動,使得這套SSL VPN系統的安全問題再度浮上檯面,然而有研究人員發現,這套系統採用大量早就已經終止支援的元件,而曝露於許多已知漏洞的資安風險。

這也突顯Ivanti在2020年買下Pulse Secure公司之後,歷經多次資安漏洞相關事故與爭端之後,此系統竟然被發現至今仍延用老舊架構,並未逐步汰換、更新元件,而使得攻擊者有機會藉由已知漏洞上下其手。

【攻擊與威脅】

惡意Python指令碼SNS Sender濫用AWS服務進行簡訊攻擊

資安業者SentinelOne揭露名為SNS Sender的惡意Python指令碼,駭客將其用於濫用AWS Simple Notification Service(SNS)服務,從而發送大量簡訊,散布惡意網址連結,進行網釣簡訊攻擊(Smishing)。

研究人員指出,駭客通常假借美國郵政服務(USPS)的名義,聲稱使用者的包裹投遞錯誤,從而要求他們提供可識別的個人資訊(PII)。製作此惡意指令碼的作者ARDUINO_DAS,將其提供給超過150個網路釣魚工具包。照理來說,AWS帳號會因受限於內建的SNS沙箱功能,而無法濫用此服務發送大量簡訊,但研究人員指出,若使用者向AWS客戶支援人員提出說明,由於這些服務只需支付1美元,以及相關異動需求是採用人工審核,有可能因此取消上述的沙箱功能限制,而能將SNS用於散布垃圾簡訊。

利用雲端服務來發送垃圾簡訊的情況已非首例,去年散布惡意程式AlienFox的駭客,他們就是使用雲端通訊平臺Twilio發送釣魚簡訊。

俄羅斯駭客組織Winter Vivern利用郵件伺服器Roundcube漏洞,攻擊歐洲關鍵基礎設施

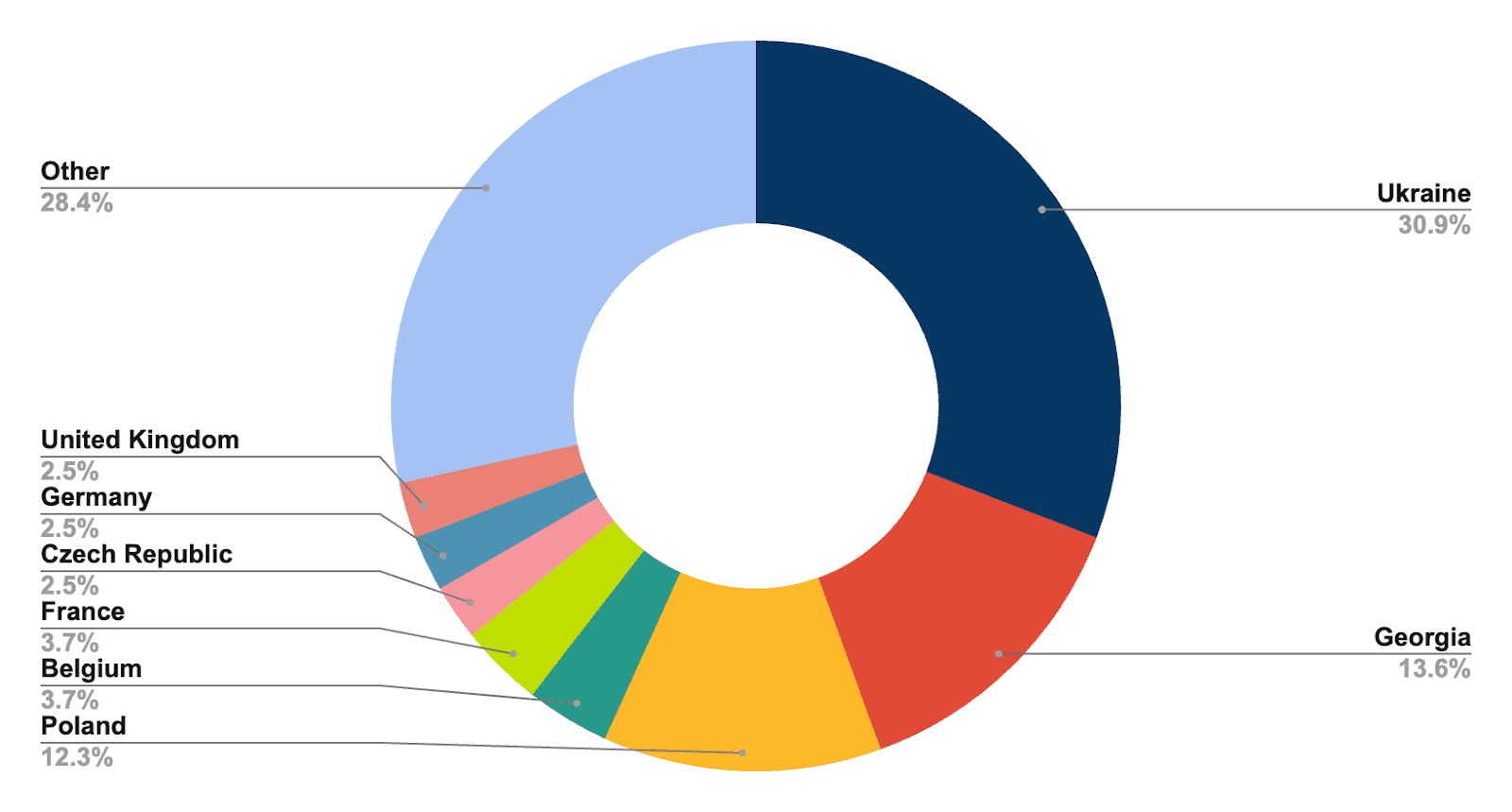

資安業者Recorded Future指出,別名為TAG-70、TA473、UAC-0114的俄羅斯駭客組織Winter Vivern,從去年10月利用郵件伺服器Roundcube的跨網站指令碼(XSS)漏洞,針對超過80個企業組織進行未經授權的存取,對於歐洲政府機關、軍事單位,以及國家關鍵基礎設施而來。這些受害組織當中,位於烏克蘭的最多,占30.9%,喬治亞、波蘭分別占13.6%、12.3%居次,但比利時、法國、捷克、德國、英國也有組織受害。

資安業者Recorded Future指出,別名為TAG-70、TA473、UAC-0114的俄羅斯駭客組織Winter Vivern,從去年10月利用郵件伺服器Roundcube的跨網站指令碼(XSS)漏洞,針對超過80個企業組織進行未經授權的存取,對於歐洲政府機關、軍事單位,以及國家關鍵基礎設施而來。這些受害組織當中,位於烏克蘭的最多,占30.9%,喬治亞、波蘭分別占13.6%、12.3%居次,但比利時、法國、捷克、德國、英國也有組織受害。

研究人員指出,在烏克蘭戰爭仍持續進行的情況下,這些遭到攻擊的郵件伺服器很有可能曝露烏克蘭在戰爭當中進行的各種努力,像是外交關係、與其他國家之間聯盟的機敏資訊,有可能因此流出而造成影響。而針對伊朗駐俄羅斯、荷蘭大使館遭到攻擊的情況,研究人員認為,這代表伊朗在外交上存在更為廣泛的地緣政治利益考量,特別是該國對俄羅斯、烏克蘭之間的立場;至於鎖定喬治亞政府機關的網路間諜活動,則有可能是為了監視該國打算加入歐盟及北約組織(NATO)的動態。

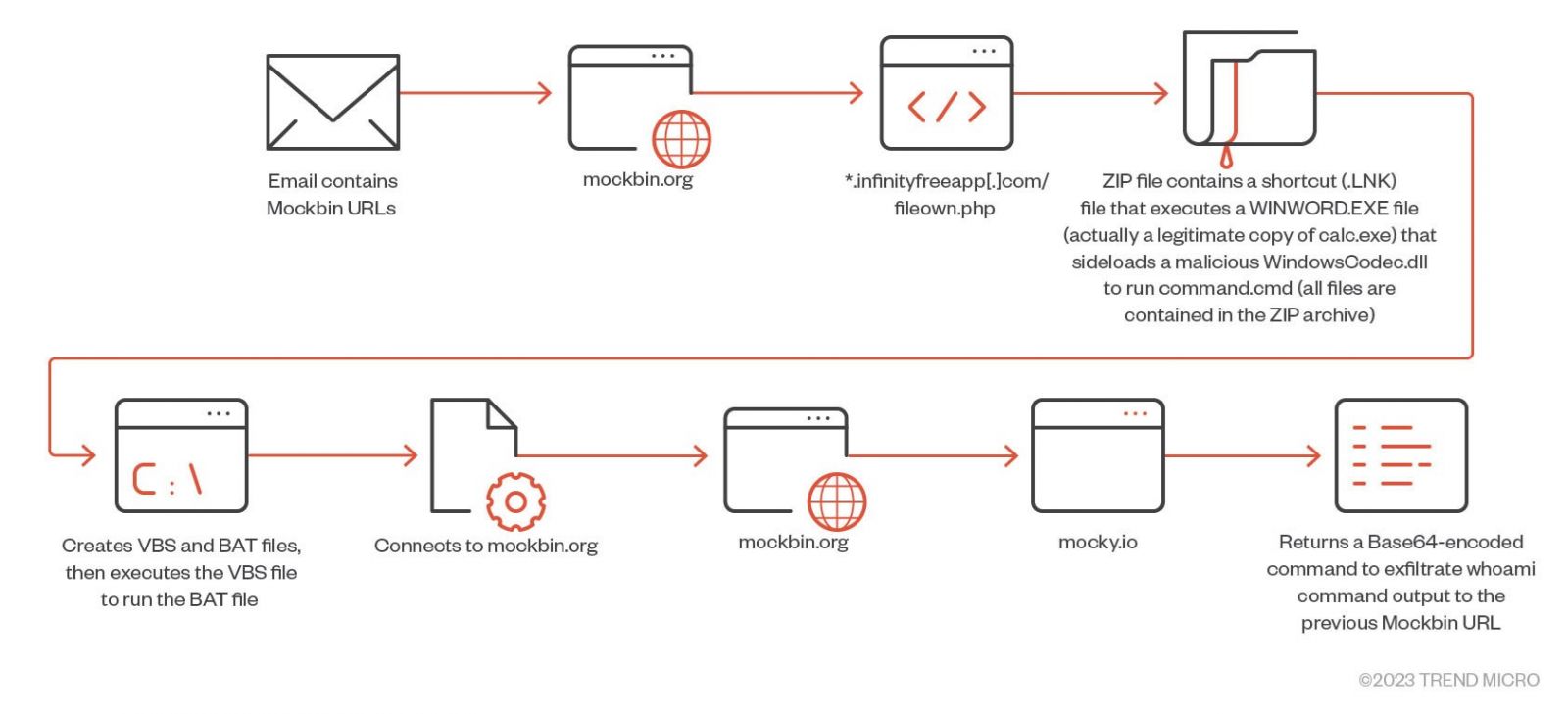

針對代號為Fancy Bear、Strontium、Pawn Storm的俄羅斯駭客組織APT28,資安業者趨勢科技公布其2022年4月至2023年11月的攻擊行動,其共通點是透過多種方式發動NTLM密碼雜湊中繼(NTLM hash relay)攻擊,駭客的目標涵蓋政府機關、國防工業、能源、交通單位、軍隊,範圍遍及歐洲、北美、南美、亞洲、非洲、中東。

針對代號為Fancy Bear、Strontium、Pawn Storm的俄羅斯駭客組織APT28,資安業者趨勢科技公布其2022年4月至2023年11月的攻擊行動,其共通點是透過多種方式發動NTLM密碼雜湊中繼(NTLM hash relay)攻擊,駭客的目標涵蓋政府機關、國防工業、能源、交通單位、軍隊,範圍遍及歐洲、北美、南美、亞洲、非洲、中東。

他們去年12月看到駭客濫用執行EdgeOS作業系統的路由器,將其用來發送網路釣魚郵件,一旦收信人利用微軟收信軟體Outlook開啟,就有機會觸發Outlook權限提升漏洞CVE-2023-23397(CVSS風險評分為9.8)、WinRAR程式碼執行漏洞CVE-2023-38831(CVSS風險評分為7.8),存取使用者的NTLM雜湊密碼來進行中繼攻擊,從而對目標組織的電子郵件信箱進行未經授權的存取。

經過研究人員的進一步調查,他們認為駭客在2022年4月就開始利用CVE-2023-23397。到了11月29日至12月11日,這些駭客又對於歐洲各國政府下手,使用webhook[.]site並搭配VPN服務來發送釣魚郵件,這些信件帶有Windows捷徑檔案(LNK),最終導致NTLM密碼雜湊中繼攻擊。

中國駭客Volt Typhoon鎖定美國、非洲電力設施的工業控制系統發動攻擊

五眼聯盟針對中國駭客Volt Typhoon的攻擊行動提出警告,指出這些駭客對於美國關鍵基礎設施進行長時間攻擊,至少埋伏5年,現在有研究人員找到新的發現。

專精工業控制系統的資安業者Dragos指出,他們追蹤與Volt Typhoon行蹤有所交集的駭客組織Voltzite,此集團大多鎖定美國及非洲的電力產業,但衛星、電信、災害管理、國防工業等領域也有受害者,這群惡徒幾乎都採用寄生攻擊(LotL)手法,並導入高階的操作安全實務,以確保他們的行動不會反遭滲透。

為了藏匿攻擊來源,這些駭客會在受害組織部署各式的Web Shell及快速反向代理伺服器(fast reverse proxy,FRP)工具,來向C2進行通訊,而C2流量通常也藉由遭駭的家用與小型辦公室(SOHO)網路設備及虛擬私人伺服器(VPS)基礎設施來處理。此外,這些駭客通常會藉由竊取帳密資料來進行橫向移動。

中國公關公司架設100多個WordPress網站,冒充世界各地新聞媒體散布對中國有利的訊息

加拿大多倫多公民實驗室(Citizen Lab)揭露中國公關公司架設123個網站、假冒歐洲、亞洲、拉丁美洲30個國家新聞媒體,透過發布大量新聞稿,散播有利於中國政府的假資訊,研究人員將這起攻擊行動稱為PaperWall。

加拿大多倫多公民實驗室(Citizen Lab)揭露中國公關公司架設123個網站、假冒歐洲、亞洲、拉丁美洲30個國家新聞媒體,透過發布大量新聞稿,散播有利於中國政府的假資訊,研究人員將這起攻擊行動稱為PaperWall。

關於這起活動被發現的原因,起初是10月底義大利新聞網站Il Foglio揭露有6個冒充當地新聞媒體的網站,但他們發現這些網站並未依照該國法律向國家註冊為新聞媒體,而且這6個網站的結構、版面、內容極為相似,並夾雜大量與中國有關的新聞;11月韓國國家網路安全中心(NCSC)也有類似發現,他們看到有18個假冒當地媒體的韓文網站,並指出這些網站由中國公關公司海賣(Shenzhen Haimaiyunxiang Media Co., Ltd.,Haimai)經營。公民實驗室研究人員循線進行調查,截至12月21日為止,共找到123個架設這種新聞網站的網域,這些網站皆以WordPress外掛程式WPBakery建置而成,內容主要來自名為Times Newswire,亦有部分從當地媒體抓取。

但值得留意的是,這些網站挾帶特定的政治內容,攻擊對中國不利的人士,例如,研究人員在大部分的PaperWall網站上,看到標題為「Li-Meng Yan完全是謠言製造者」的英文文章,這位是醫學研究員閆麗夢(閻麗夢),曾指控COVID-19病毒源自中國政府實驗室。這起活動至少從2020年開始,雖然目前這些網站的曝光程度非常低,但只要有當地媒體將其內容曝光,就有機會造成影響。

勒索軟體駭客組織間互通有無,以較少的攻擊次數對工控系統帶來更大傷害

資安業者Dragos針對勒索軟體對工業控制系統(ICS)在2023年第4季造成的威脅態勢進行分析,他們在全球看到204起事故,較前年同期的231起略為下降。

其中針對北美、歐洲、亞洲的工業組織或關鍵基礎設施而來的,分別有87、67、30起;從產業別來看,最嚴重的是製造業,有135起事故,占66.1%,其次是交通運輸部門有26起。至於發起相關攻擊行動的駭客組織,勒索軟體LockBit有52起最多,約占四分之一(25.5%),其次是BlackBasta、BlackCat(Alphv),分別有21、14起。

研究人員指出,雖然針對工控系統的勒索軟體攻擊事件數量下降,但有幾個現象值得留意,首先,就是駭客持續調整攻擊手法,增加了攻擊成功的機率,例如:LockBit、BlackCat、Royal加入遠端加密(remote encryption)手法,透過端點裝置入侵整個組織;再者,則是偏好利用零時差漏洞(如LockBit使用Citrix Bleed漏洞),而讓防守方措手不及;此外,駭客組織如今也積極與媒體互動,吸引記者報導,甚至提供新聞稿或是接受採訪,企圖操縱社會大眾的看法,來對受害組織進行施壓。

【漏洞與修補】

研究人員解析Ivanti Connect Secure韌體,發現使用大量已終止支援的元件而容易受到攻擊

最近1個月Ivanti對旗下的SSL VPN系統Connect Secure(ICS)、NAC系統Policy Secure(IPS)公布5個漏洞,其中超過半數在公布前就被用於攻擊行動,但為何上述的資安系統屢屢成為駭客偏好下手的目標?有研究人員對其韌體進行分析,發現該公司採用多種老舊、已不再受到支援的元件存在風險。

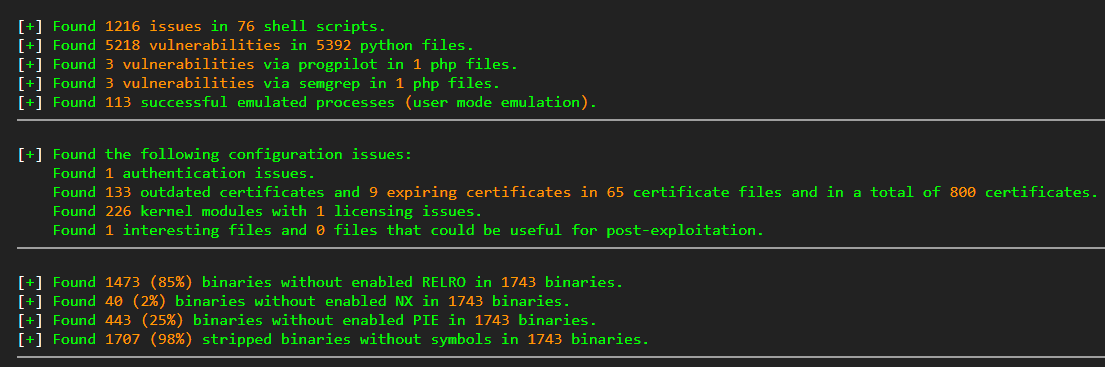

專精韌體安全的資安業者Eclypsium取得ICS韌體ICS-9.1.18.2-24467.1版進行分析,結果發現,此韌體底層執行的作業系統竟是已在2020年終止支援的CentOS 6.4,其Linux核心更是在2016年終止支援的2.6.32版,還有很多元件也相當老舊,而可能存在不會被修補的漏洞,例如:2017年終止支援的OpenSSL 1.0.2n、2010年終止支援的Python 2.6.6,以及2001年終止支援、32位元版本的Perl 5.6.1。

此外,研究人員也在該系統找出大量弱點,包含973個已登記CVE編號的已知漏洞,其中有396個為高風險層級;他們也從76個Shell指令碼找到1,216個弱點、並在5,392個Python檔案找出5,218個漏洞,再者,該系統所使用的800個憑證當中,有133個已經過期。

【資安防禦措施】

為降低軟體供應鏈資安風險,日本IT業者成立安全透明聯盟,迄今有10家公司參與

為了促進供應鏈的安全,去年9月NTT及NEC兩家日本IT龍頭籌畫「安全透明聯盟(Security Transparency Consortium)」,並於10月11日正式成立,當時參與的公司包括網路設備供應商ALAXALA Networks、思科、資安業者FFRI Security, Inc.、日立、三菱電機等,迄今已有10家企業參與。

此聯盟成立的主要目的,是要讓產品供應商、系統整合商、資安業者、採用產品及服務的企業之間進行合作,藉由成員共享圖像化資料的知識與技術,從而基於軟體物料清單(SBOM)來增加相關資料的透明度,最終達到提升整體網路安全的目標。該聯盟打算對SBOM相關的圖像化資料互通制訂對策,並預告在今年春季將進行相關公告。

【其他新聞】

智慧家庭設備業者Wyze出現服務異常,該公司表示是遭遇資安問題導致

勒索軟體駭客組織BlackCat聲稱對LoanDepot、保德信發動攻擊

政府機關對加密貨幣服務鬆綁,北韓駭客改以比特幣混合器Yomix洗錢

中國、俄羅斯駭客組織針對歐盟發動攻擊,網路釣魚是入侵受害組織的主要管道

供信用合作社使用的CUSG內容管理系統存在漏洞,攻擊者有機會取得超級管理員權限

近期資安日報

【2月17日】近1個月Ivanti公布的Connect Secure漏洞皆出現攻擊行動,但仍有超過1.3萬臺設備尚未修補

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-09

2026-02-09