自2019年出現的勒索軟體LockBit在全球橫行,是最近2至3年最具威脅的勒索軟體。根據美國政府的統計,自2020年該勒索軟體駭客組織已發起超過1,700次攻擊,以美國而言,他們向受害組織總共索討了9,100萬美元的不法所得。這些駭客甚至還設立漏洞懸賞專案,尋求各界尋找該勒索軟體的漏洞,囂張的程度可見一斑。

如此猖獗的態勢,也引起多個國家的執法單位採取行動。最近有許多在追蹤該勒索軟體動態的研究人員發現,執法單位已拿下該組織暗網的網站,這些駭客也對他們的附屬組織證實遭遇「資安事件」。

【攻擊與威脅】

惡意軟體HeadCrab 2.0行蹤更加隱密,以無檔案型態入侵Redis伺服器進行挖礦

1年前資安業者Aqua Security發現專門鎖定Redis伺服器的殭屍網路病毒HeadCrab,當時已控制超過1,200伺服器,並將其用於挖礦,如今駭客的手法再度升級,殭屍網路規模更大,有另外1,100臺伺服器也遭到控制。

研究人員指出,他們在蜜罐陷阱(Honeypot)當中,看到此殭屍網路病毒升級版HeadCrab 2.0,最大的變化在於攻擊者載入此惡意軟體的方式。原本駭客會將惡意程式的共用物件檔案(shared object file,副檔名為SO)儲存於受害伺服器,但新版病毒的傳播方式,則是透過Redis的通訊管道進行,並存放於無檔案的位置(fileless location,應指系統記憶體,因為Redis是一種In-memory資料庫),從而大幅減少留下數位蹤跡的情況,回避資安系統的磁碟掃描功能。

另一個與舊版惡意程式的差異,則是在於與C2伺服器的通訊方式,原本駭客利用自定的Redis命令進行互動而容易被察覺,而新版本採用預設的MGET命令,駭客在命令當中挾帶特定參數,讓惡意程式得以確認是來自C2的命令,而對Redis的使用者而言,MGET命令仍能正常運作,使得惡意軟體的行蹤變得更加隱密。

加密貨幣挾持攻擊Commando Cat鎖定曝露的Docker API下手

資安業者Cado揭露今年出現的加密貨幣挾持攻擊行動Commando Cat,駭客鎖定曝露在網際網路的Docker API,並使用透過Docker映像建立工具Commando而產生的容器進行部署,然後進行容器逃逸,並在Docker主機執行惡意酬載,目的是竊取AWS、GCP、Azure等雲端服務的帳密資料,並利用這些主機從事挖礦工作。

攻擊者先是藉由部署Docker做為初始的入侵管道,然後從自己控制的伺服器對目標主機派送一系列的酬載,透過開源工具Commando部署容器並執行惡意命令,使用chroot命令逃脫至容器範圍之外,接著,對方會檢查是否存在特定的服務,才會繼續執行下個階段的行動,在受害主機植入SSH金鑰、後門程式、竊資軟體,最終部署挖礦軟體XMRig。

研究人員指出,駭客在執行部分惡意程式的過程中,將檔案存放於記憶體暫存資料夾/dev/shm,使得資安人員調查駭客的蹤跡變得更加困難,他們根據攻擊者使用Shell指令碼、C2伺服器的IP位址,發現與駭客組織TeamTNT手法有所重疊,推測是由其他駭客模仿其手法發起的攻擊行動。

2月19日散熱風扇製造商建準發布重大訊息,指出其資訊系統於早上遭到加密攻擊,他們找到加密來源並阻斷加密,正著手恢復系統。而對於本次事故帶來的影響,該公司強調,資料無外洩的疑慮,他們也沒有遭到勒索,目前評估對於營運無重大影響。

對於後續的改善措施,該公司表示將強化現有的資安政策、系統架構安全、員工資安教育的落實,並全面提升網路安全等級。

【漏洞與修補】

微軟收信軟體Outlook存在重大漏洞Moniker Link,有可能被用於發動RCE攻擊

微軟在2月例行更新(Patch Tuesday)針對收信軟體Outlook修補重大漏洞CVE-2024-21413,一旦攻擊者觸發漏洞,就有機會在未經身分驗證的情況下,繞過Office Protected View防護機制,而有機會遠端執行任意程式碼(RCE),CVSS風險評分為9.8。

通報此漏洞的資安業者Check Point公布更多細節,他們指出攻擊者若是使用file://通訊協定,並在URL加入驚嘆號,就有機會繞過Office對於惡意連結的防護機制。研究人員指出,這項漏洞發生的原因,在於函式功能MkParseDisplayName的不安全API引起,因此這項漏洞有可能影響其他應用程式。

研究人員指出,攻擊者一旦成功利用CVE-2024-21413,就有機會竊取NTLM帳密資料,或是藉由惡意Office文件執行任意程式碼,他們將這項漏洞命名為Moniker Link,呼籲所有Outlook使用者要儘速套用更新程式。

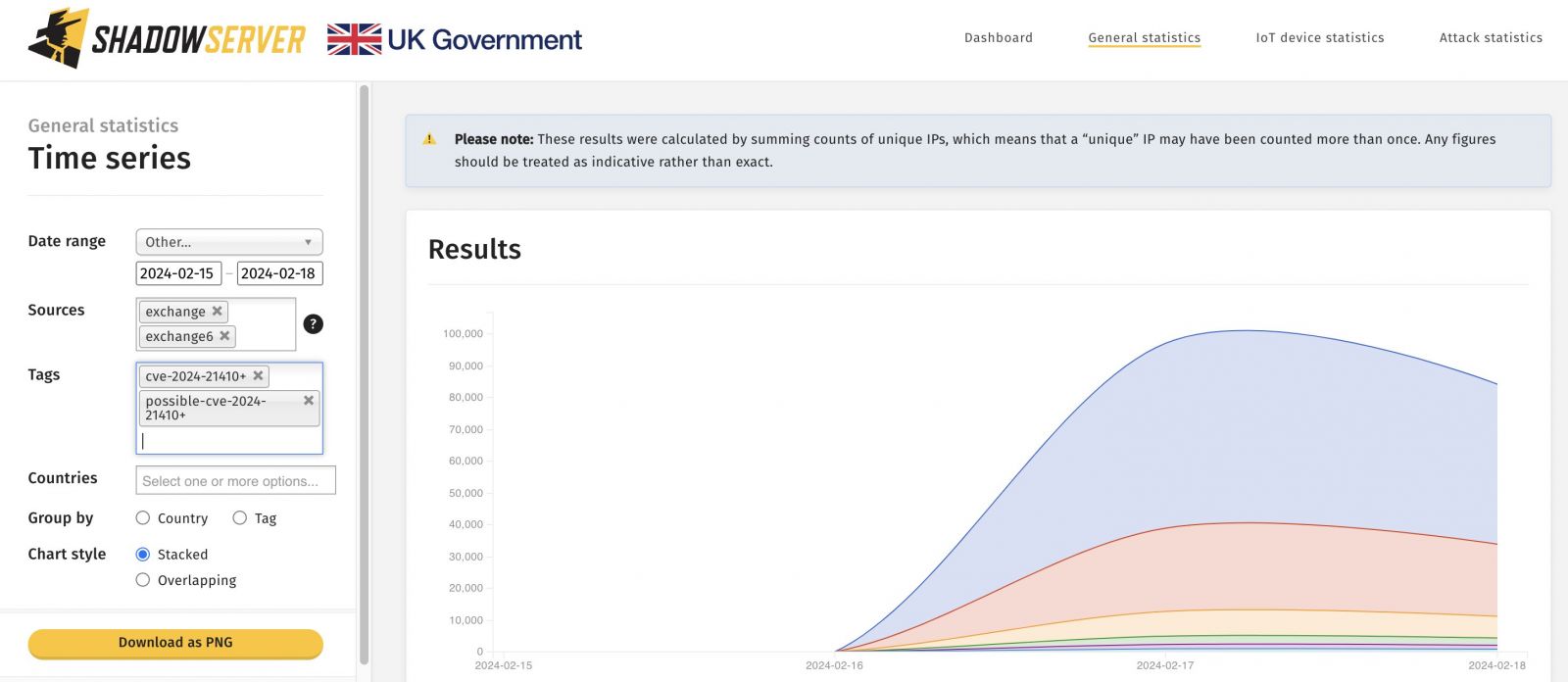

2月13日微軟修補Exchange權限提升漏洞CVE-2024-21410(CVSS風險評分為9.8),隔日表示該漏洞已被用於攻擊行動,但有研究人員提出警告,仍有不少伺服器尚未修補而曝險。

2月13日微軟修補Exchange權限提升漏洞CVE-2024-21410(CVSS風險評分為9.8),隔日表示該漏洞已被用於攻擊行動,但有研究人員提出警告,仍有不少伺服器尚未修補而曝險。

Shadowserver基金會指出,他們在2月17日進行掃描,全球約有9.7萬臺可能曝露相關風險的郵件伺服器,其中最嚴重的是德國和美國,分別有22,903臺、19,434臺,其次是英國、法國、奧地利,分別有3,665臺、3,074臺、2,987臺。值得留意的是,臺灣也有曝露該弱點的郵件伺服器,有777臺。

資料來源

1. https://twitter.com/Shadowserver/status/1759555706166902819

2. https://dashboard.shadowserver.org/statistics/combined/visualisation/?date_range=1&source=exchange&source=exchange6&tag=cve-2024-21410%2B&tag=possible-cve-2024-21410%2B&dataset=unique_ips&limit=20&group_by=geo&count_as=avg&scale=lin&style=table

【資安防禦措施】

惡名昭彰的勒索軟體駭客組織LockBit的暗網網站傳出遭到執法單位扣押,此網站目前顯示由英國國家刑事局(National Crime Agency,NCA)控制,並指出這是美國聯邦調查局(FBI)與11個國家聯手,進行的執法行動Operation Cronos成果,他們自格林威治標準時間2月20日上午11時30分,已經中斷LockBit提供的網路犯罪服務。

惡名昭彰的勒索軟體駭客組織LockBit的暗網網站傳出遭到執法單位扣押,此網站目前顯示由英國國家刑事局(National Crime Agency,NCA)控制,並指出這是美國聯邦調查局(FBI)與11個國家聯手,進行的執法行動Operation Cronos成果,他們自格林威治標準時間2月20日上午11時30分,已經中斷LockBit提供的網路犯罪服務。

資安研究團隊VX-Underground指出,執法單位至少查封22個Tor網站,目前該組織的網站不是顯示被歐洲刑警組織(Europol)查獲的網頁,就是處於離線的狀態;該網站旗下的駭客若是登入系統,也會看到相關訊息:執法單位已掌握原始碼、受害組織名單、勒索金額,很快就會找上他們。

究竟執法單位如何成功拿下網站?該駭客組織認為應該是藉由PHP重大漏洞CVE-2023-3824(CVSS風險評分為9.8)來達成。經營LockBit的團隊也向旗下成員成為發出通知,證實遭遇資安事故,但傳送的管道有兩種說法,資安業者AzAl Security認為是透過電子郵件,而VX-Underground指出可能是透過即時通訊軟體Tox或是XMPP。

資料來源

1. https://twitter.com/vxunderground/status/1759693943942287543

2. https://twitter.com/vxunderground/status/1759708760929390879

3. https://twitter.com/vxunderground/status/1759732862335504773

4. https://twitter.com/azalsecurity/status/1759740340209172548

5. https://twitter.com/vxunderground/status/1759795956218778068

俄羅斯駭客組織APT28利用殭屍網路病毒Moobot入侵搭載EdgeOS作業系統的Ubiquiti路由器,組成以家用與小型辦公室(SOHO)設備形成的殭屍網路,將其用於代理惡意流量,並對於美國及其盟國進行網路釣魚,或是竊取帳密的攻擊行動,如今美國政府對其出手。

2月15日美國司法部(DOJ)宣布,聯邦調查局(FBI)取得法院死亡灰燼行動(Operation Dying Ember)的許可,遠端存取遭到入侵的路由器,清除殭屍網路病毒及其他惡意檔案,為防止及俄羅斯駭客再度控制,FBI也修改路由器的防火牆規則,並收集與內容無關的路由資訊,來監控是否有駭客試圖嘗試入侵的跡象。

而這是繼1月美國摧毀中國駭客Volt Typhoon經營的殭屍網路KV-Botnet之後,今年第2波清理相關基礎設施的執法行動。

【其他新聞】

研究人員揭露勒索軟體Alpha,疑為NetWalker東山再起

施耐德電機傳出資料外洩,勒索軟體Cactus聲稱竊得1.5 TB資料

安卓間諜軟體SpyNote冒充加密貨幣錢包,意圖洗劫受害者存款

駭客偏好利用PDF惡意程式,藉此散布WikiLoader、Ursnif、DarkGate

ESET修補高風險權限提升漏洞,影響Windows端點、Exchange Server、SharePoint Server、Azure等多項防護產品線

近期資安日報

【2月19日】Ivanti Connect Secure採用極為老舊的Linux核心及元件而存在數千個漏洞

【2月17日】近1個月Ivanti公布的Connect Secure漏洞皆出現攻擊行動,但仍有超過1.3萬臺設備尚未修補

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10