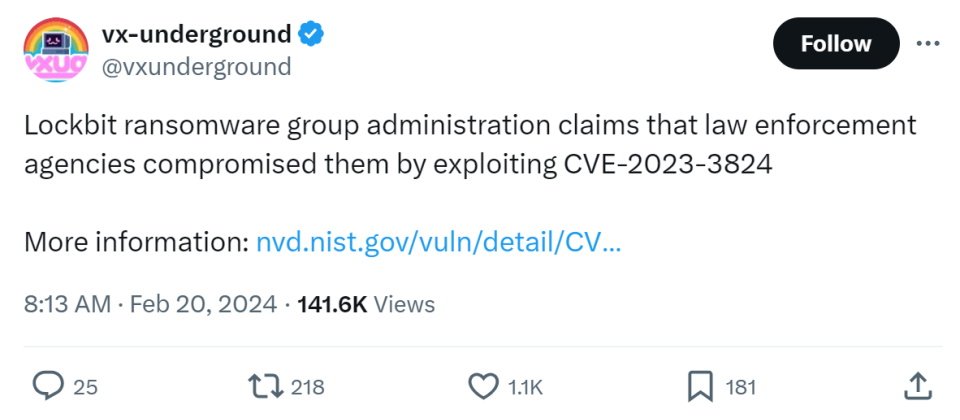

安全研究團隊vx-underground引用了LockBit開發者的說法,指出這些執法機構是透過CVE-2023-3824安全漏洞攻陷他們的基礎設施,這是個CVSS風險評分高達9.8的PHP漏洞,成功的攻擊將可造成記憶體毀損或自遠端執行程式。

由美國、英國等10個國家組成,並由歐洲刑警組織(Europol)負責居中協調的克羅諾斯行動(Operation Cronos),於周二(2/20)宣布已摧毀勒索軟體LockBit的基礎設施,包括關閉LockBit位於全球各個國家的34臺伺服器,接管其技術基礎設施及外洩網站,凍結逾200個與該犯罪組織有關的加密貨幣帳戶,控制或刪除了1.4萬個負責滲透或與基礎設施有關的流氓帳號,逮捕了2名嫌犯,美國也拘留兩名LockBit服務的聯盟夥伴(Affiliate),以及起訴兩名共謀發動LockBit攻擊的俄羅斯人。

LockBit勒索軟體現身於2020年1月,為全球最活躍的勒索軟體之一,它以勒索軟體即服務(RaaS)的模式運作,由勒索軟體組織的開發者負責設計軟體,並招募聯盟夥伴負責部署攻擊,前者負責維護軟體與控制臺,後者則專門辨識並非法存取目標系統,在成功滲透目標對象之後,再利用控制臺於受害網路部署LockBit。

該勒索軟體集團採用三重勒索形式,除了傳統的以加密及外洩機密資料作為要脅之外,還加上了分散式服務阻斷攻擊。

LockBit的攻擊行動遍及全球,受害者包括航太龍頭業者波音(Boeing)、中國工商銀行、日本名古屋港及台積電供應商擎昊等,已知的受害者超過2,000家,得手的贖金超過1.2億美元。相關的贖金由LockBit開發團隊及聯盟夥伴共享,後者平均取得贖金的75%。

參與克羅諾斯行動的國家包括美國、英國、法國、德國、荷蘭、瑞典、澳洲、加拿大、日本與瑞士,並由Europol負責協調,在長達數月的行動中,Europol組織了27次的行動會議,以及4次為期一周的技術衝刺,各國執法機構也透過Europol的資訊通道SIENA交換上千則的行動資訊。

此次的行動是由有英國FBI之稱的英國國家打擊犯罪調查局(National Crime Agency,NCA)主導,亦由NCA接管LockBit的資料外洩網站,並說最近一周每天都會透過此一位於暗網中的LockBit網站來披露LockBit自家的能力及營運狀況,也宣稱已自LockBit的系統取得了該平臺的原始碼及大量情報,包括其合作對象及聯盟夥伴。

NCA指出,他們在LockBit的系統上所發現的機密資料包括那些已支付贖金的企業,代表就算支付了贖金,駭客也不一定會依照承諾刪除資料。

在克羅諾斯行動所關閉的34臺伺服器中,有28臺為LockBit聯盟夥伴所有,其它的則是用來竊取及傳輸受害者資料的Stealbit基礎設施,它們散布在美國、英國、荷蘭、德國、芬蘭、法國、瑞士與澳洲。

除了成功入侵LockBit網路並摧毀其基礎設施之外,NCA還取得了逾1,000個解密金鑰,將在未來幾天或幾周用來協助英國受害者解密,而Europol則說相關的解密工具已於No More Ransom網站上免費供應。不過,目前(2/20)在No More Ransom網站上搜尋LockBit並無結果。

目前已有兩名LockBit集團的成員分別在波蘭及烏克蘭遭到逮捕,而美國與法國則發出了3份的國際逮捕令及5份的起訴書。

安全研究團隊vx-underground引用了LockBit開發者的說法,指出這些執法機構是透過CVE-2023-3824安全漏洞攻陷他們的基礎設施,這是個CVSS風險評分高達9.8的PHP漏洞,成功的攻擊將可造成記憶體毀損或自遠端執行程式。

熱門新聞

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-06

2026-02-09