中國政府資助的駭客佯裝成資安公司,在全球從事網路間諜活動,過往通常是藉由研究人員找到的蛛絲馬跡,才能揭露駭客暗中從事多年的行為,但最近有一批文件的曝光,間接反映了這樣的情形,而引起資安圈的高度討論。

根據一位臺灣資安研究員的揭露,中國資安業者「安洵信息」發生內部資料外洩,而導致中國當局網路間諜活動曝光,當中提及該公司從事網路間諜行動的經驗,並說明他們使用的作案工具,雖然資料的來源與真實性仍有待進一步確認,但根據其內容來看,他們提供了各式各樣的網路攻擊服務,很有可能聽從中國政府的指示對指定目標下手。

【攻擊與威脅】

中國資安業者安洵信息內部資料在GitHub公開,曝露中國政府對西方國家的網路間諜攻擊手段

一位名為「安坂星海」的臺灣資安研究員發現,有人將中國資安業者「安洵信息」的內部資料上傳到程式碼儲存庫GitHub,聲稱該公司欺瞞中國當局,且財務出現問題,其產品的品質低落,並招致員工抱怨。這些資料也透露該公司替客戶(中國政府)滲透印度、泰國、越南、韓國、北約組織的政府機關。

一位名為「安坂星海」的臺灣資安研究員發現,有人將中國資安業者「安洵信息」的內部資料上傳到程式碼儲存庫GitHub,聲稱該公司欺瞞中國當局,且財務出現問題,其產品的品質低落,並招致員工抱怨。這些資料也透露該公司替客戶(中國政府)滲透印度、泰國、越南、韓國、北約組織的政府機關。

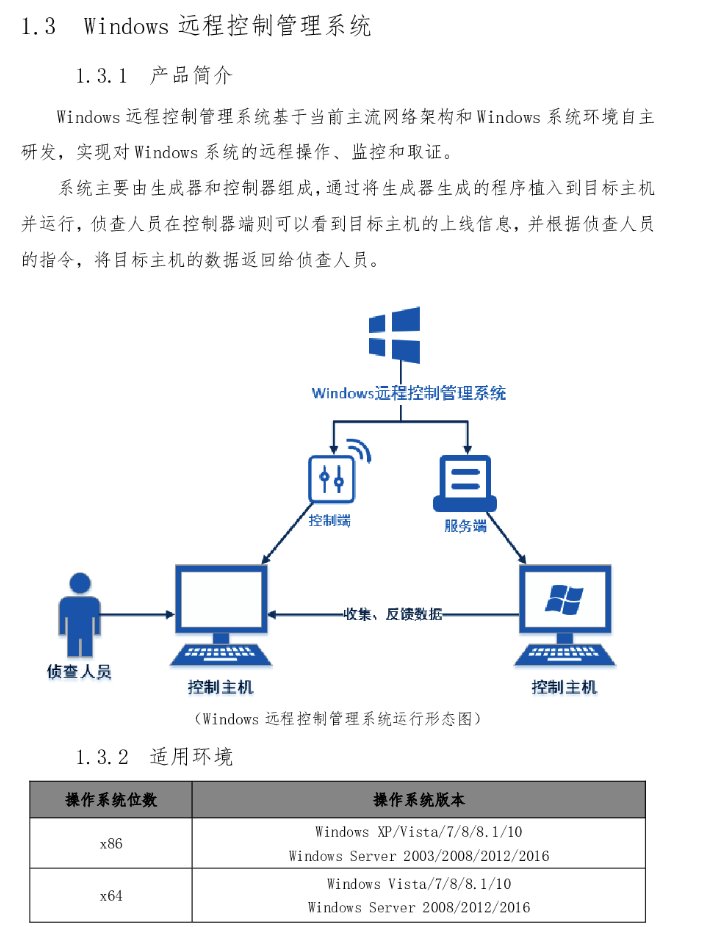

研究人員指出,這些資料很有可能來自該公司專門研發間諜軟體的部門,其軟體平臺能挖掘使用者X(推特)帳號登記的電話號碼及電子郵件信箱,並對特定帳號的動態進行即時監控,甚至能冒用帳號來進行發文、刪文、轉推、按讚。該公司針對Windows、macOS、Linux、iOS、安卓等作業系統,自製RAT木馬程式Hector,其中Windows版木馬號稱能迴避95%防毒軟體偵測,此外,公司還開發外觀與行動電源極為相似的「Wi-Fi抵近攻擊系統(Wi-Fi Near Field Attack System)」。在業務運作上,這家公司同時經營DDoS殭屍網路,所用的病毒檔案大小僅有29 KB,此殭屍網路號稱能產生10至100Gbps的流量。除此之外,還有APT攻擊的教戰手則,並能透過分析郵件、中國社群網站平臺內容來從事間諜行動的說明文件。

而對於這些資料外流的原因,新聞網站大紀元認為,很有可能是員工對公司及薪資不滿所致;另一個新聞媒體Coinlive指出,該公司員工曾討論如何販賣國家機密,或是製作色情聊天網站來維持生計。

資料來源

1. https://twitter.com/AzakaSekai_/status/1759326049262019025

2. https://www.epochtimes.com.tw/n433151/陸網安公司文件外流-曝光中共網攻手段.html

3. https://www.coinlive.com/zh/news/inside-story-of-an-xun-self-built-pornographic-websites-phishing-and

非政府組織遭俄羅斯駭客組織Turla鎖定,植入後門程式TinyTurla-NG

思科威脅情報團隊Talos與非政府組織電腦緊急應變小組(CERT.NGO)聯手,發現俄羅斯駭客Turla使用新的後門程式TinyTurla-NG(TTNG),研究人員去年12月看到駭客以波蘭的非政府組織(NGO)為目標,部署該後門程式並藉由已被入侵的WordPress網站充當C2伺服器,這些網站也被對方用來代管惡意PowerShell指令碼TurlaPower-NG。

研究人員指出,駭客通常是在其他工具失效,或是不慎觸發了受害環境的資安系統警報時,才會使用該後門程式來進行最後的嘗試。而對於PowerShell指令碼TurlaPower-NG的用途,研究人員指出是竊取受害電腦資料,再交由前述的後門程式回傳。根據惡意程式編譯的時間,這起攻擊行動可能在去年11月開始。

施耐德電機傳出資料外洩,勒索軟體Cactus聲稱竊得1.5 TB資料

1月17日能源管理暨自動化龍頭施耐德電機傳出遭到攻擊,導致該公司的Resource Advisor雲端平臺服務面臨中斷。施耐德電機也證實他們的永續發展業務部門遭到網路攻擊,且資料遭到竊取,如今出現進一步的發展。

1月17日能源管理暨自動化龍頭施耐德電機傳出遭到攻擊,導致該公司的Resource Advisor雲端平臺服務面臨中斷。施耐德電機也證實他們的永續發展業務部門遭到網路攻擊,且資料遭到竊取,如今出現進一步的發展。

根據資安新聞網站Bleeping Computer的報導,勒索軟體駭客組織Cactus聲稱,他們1個月前入侵施耐德電機的網路環境,竊得1.5 TB資料,提供25 MB檔案供買家檢驗,並附上數名美國民眾的護照,以及保密協議文件的掃描檔案。但究竟有那些資料遭竊,目前仍不得而知。

【漏洞與修補】

內容管理系統Joomla存在XSS漏洞,恐被攻擊者用於遠端執行任意程式碼

2月20日開源內容管理系統Joomla修補跨網站指令碼(XSS)漏洞CVE-2024-21726,此漏洞發生的原因在於不充分的內容過濾機制,而有可能導致特定元件出現XSS弱點,他們發布5.0.3、4.4.3版Joomla予以修補。

找到該漏洞的資安業者Sonar Source指出,該漏洞主要出現在Joomla的核心過濾器元件,一旦攻擊者加以利用,就有可能誘騙管理員點選惡意連結,從而遠端執行任意程式碼(RCE),研究人員不願透露更多細節,但呼籲網站管理者應儘速套用新版軟體來緩解漏洞。

資料來源

1. https://developer.joomla.org/security-centre/929-20240205-core-inadequate-content-filtering-within-the-filter-code.html

2. https://www.sonarsource.com/blog/joomla-multiple-xss-vulnerabilities/

【資安防禦措施】

國際執法機構關閉34臺LockBit伺服器,凍結逾200個加密貨幣帳號,逮捕2名嫌犯

有許多關注勒索軟體LockBit動態的研究人員及資安新聞媒體發現,該組織架設於暗網的網站已遭執法單位控制,如今這樣的情況也得到證實。

2月20日歐洲刑警組織(Europol)發出聲明,由英國國家刑事局(National Crime Agency,NCA)發起的執法行動Operation Cronos,在10個國家的執法部門投入相關工作,並由歐洲刑警組織及歐洲司法組織從中進行協調之下,成功關閉該組織架設於荷蘭、德國、芬蘭、法國、瑞士、澳洲、美國、英國的34臺伺服器,並凍結超過200個加密貨幣帳戶,同時在波蘭及烏克蘭逮捕2名嫌犯。

NCA已控制了LockBit的基礎設施及暗網網站,並表示他們取得了原始碼,同時發現駭客並未依照承諾,刪除已付贖金的受害組織資料。日本警方已打造LockBit 3.0的解密工具,受害者可從No More Ransom網站取得。

資料來源

1. https://www.europol.europa.eu/media-press/newsroom/news/law-enforcement-disrupt-worlds-biggest-ransomware-operation

2. https://www.nationalcrimeagency.gov.uk/news/nca-leads-international-investigation-targeting-worlds-most-harmful-ransomware-group

3. https://www.nomoreransom.org/zht_Hant/decryption-tools.html#Lockbit30

2月16日微軟、Google、Meta、OpenAI、IBM等全球20家科技龍頭在慕尼黑安全會議(Munich Security Conference,MSC)發出共同聲明,為防止由AI產生的欺騙性內容干預2024年的全球選舉活動,他們將共同努力偵測及打擊有害的AI內容。

這些科技業者具體提出8項承諾,分別是開發及導入可用來減少欺騙性AI選舉內容的技術與工具;評估相關模型並理解可能帶來欺騙性AI選舉內容的風險;試圖在社群網站平臺偵測相關的有害內容;尋找適當解決在平臺上所偵測到的欺騙性內容;培養跨產業對欺騙性AI內容的防禦能力;向大眾揭露如何解決問題的透明度;繼續與全球民間社會組織或學術界交流;支持對大眾意識、媒體素養及整個社會復原能力的推動。

此外,微軟特別設置檢舉平臺,供全球候選人通報疑似由AI產生的欺騙性內容。

為應對量子運算的安全挑戰,Linux基金會成後量子密碼學聯盟

2月6日Linux基金會宣布成立後量子密碼學聯盟(Post-Quantum Cryptography Alliance,PQCA),主要目的是要促進後量子密碼學進步,期望透過製作高保證性的軟體,來實踐標準化演算法的目標,從而支援持續開發並產生新的後量子演算法的標準化,初始會員包括AWS、Google、IBM、Nvidia等11家企業組織。

該聯盟將打造程式庫及軟體套件的中樞,以符合美國國家安全局(NSA)推薦的加密指南「商業國家安全演算法套件2.0(Commercial National Security Algorithm Suite 2.0,CNSA 2.0)」的資安建議。此外,PQCA將從事各式專案,包括開發軟體來評估、設計、部署新的後量子演算法,透過提供軟體實作,進而促進後量子密碼學在產業中實際應用。

【其他新聞】

惡意軟體Migo停用Redis伺服器的安全機制,將其用於挖礦

ConnectWise針對遠端桌面連線軟體ScreenConnect身分驗證繞過漏洞提出警告

安卓金融木馬Anatsa再度現身Google Play市集,鎖定歐洲國家而來

以色列商業間諜公司NSO Group利用WhatsApp漏洞,利用MMS指紋追蹤用戶

研究人員揭露濫用無線充電器的攻擊手法VoltSchemer,有可能注入語音命令、燒毀手機

近期資安日報

【2月20日】勒索軟體駭客組織LockBit的基礎設施傳出遭到執法單位圍剿

【2月19日】Ivanti Connect Secure採用極為老舊的Linux核心及元件而存在數千個漏洞

【2月17日】近1個月Ivanti公布的Connect Secure漏洞皆出現攻擊行動,但仍有超過1.3萬臺設備尚未修補

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10