執法單位針對勒索軟體駭客組織LockBit出手,成功接管34臺LockBit伺服器,凍結逾200個加密貨幣帳戶,逮捕2名嫌犯,隨後日本警方也在No More Ransom網站提供LockBit 3.0解密工具。但這群駭客也不是省油的燈,不到一週的時間,他們重新架設網站,並聲稱已有組織受害。

在此期間,已經有駭客利用遠端桌面連線軟體ScreenConnect的重大漏洞,對醫療機構散布LockBit用來加密檔案,但當時研究人員推測,可能是未被取締的附屬組織所為。

【攻擊與威脅】

執法單位聲稱掌握了勒索軟體駭客組織LockBit的管理員,幾天後傳出該組織捲土重來,宣稱攻擊目標鎖定政府機關

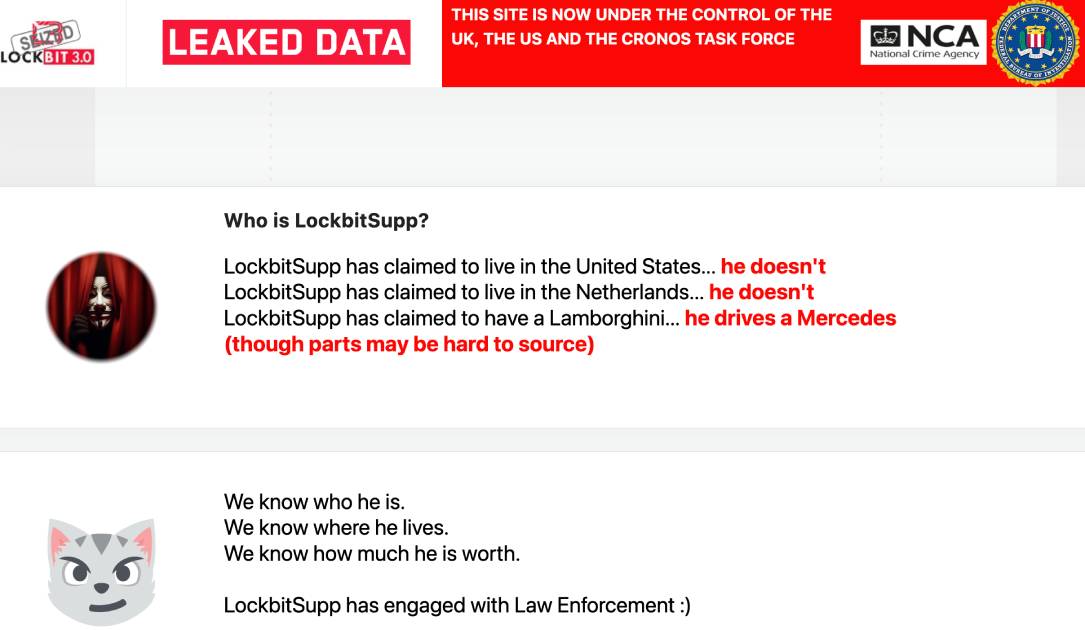

2月19日傳出11個國家執法單位進行執法行動Operation Cronos,成功切斷勒索軟體駭客組織LockBit的運作,並接管其暗網網站,該組織也證實遭遇資安事故。而這起執法行動在週末又傳出新的消息,使得情況又變得更加撲朔迷離。特別的是,FBI竟被列為受害組織。

2月19日傳出11個國家執法單位進行執法行動Operation Cronos,成功切斷勒索軟體駭客組織LockBit的運作,並接管其暗網網站,該組織也證實遭遇資安事故。而這起執法行動在週末又傳出新的消息,使得情況又變得更加撲朔迷離。特別的是,FBI竟被列為受害組織。

先是23日執法單位在LockBit網站上發布新的內容,標題為「誰是LockbitSupp(該駭客組織的管理員)?」,表明這名人士曾經宣稱住在美國或是荷蘭,並擁有藍寶堅尼跑車,但上述傳聞皆非事實,該人駕駛的車輛廠牌其實是賓士,而且零件難以取得,暗指可能住在遭制裁的俄羅斯。執法單位表示他們不僅掌握該人身分,也知道其住所及身價,現在該名管理者已與執法單位合作。隨後該組織的管理層向資安研究團隊VX-Underground透露,他們不認為執法單位知道LockbitSupp的真實身分,並表明根據之前成立的漏洞懸賞專案,若是有人能得知首腦的身分,將提供2千萬美元獎金。

事隔兩天,這些駭客重新架設網站,並聲稱美國聯邦調查局(FBI)利用重大漏洞CVE-2023-3824,入侵他們其中2個主要的PHP伺服器,原因是該組織在1月份攻擊喬治亞州富爾頓縣政府,竊得的文件內容與美國前總統川普的訴訟案件有關,而這些資料極有可能左右接下來的總統大選,對此,該組織表明將會更積極、頻繁地攻擊政府部門。

資料來源

1. https://twitter.com/vxunderground/status/1761031957104750864

2. https://twitter.com/vxunderground/status/1761491834436476937

3. https://securityaffairs.com/159584/cyber-crime/lockbit-gang-resumed-raas.html

中國資安業者安洵信息內部資料公開,透露該公司對臺灣在內逾20個國家從事網路間諜行動

一位名為「安坂星海」的臺灣資安研究員發現,有人將中國資安業者「安洵信息」的內部資料上傳到程式碼儲存庫GitHub,隨後引起各界關注。有研究人員將這些內部文件進行分析,指出內含超過570筆檔案、圖片,以及對話記錄,詳細披露該公司8年來為中國政府盜取外國資料的合約內容,至少有20個國家及地區成為目標,包括臺灣、印度、香港、泰國、韓國、英國、馬來西亞。

值得留意的是,該公司的客戶也要求他們收集特定國家的基礎設施資料,例如,他們竊得495 GB臺灣道路地圖檔案,美國智庫創始人Dmitri Alperovitch指出,這批檔案內含臺灣公路地形、橋樑、隧道的詳細資料,一旦中國對臺灣發動戰爭,軍隊就能精確地調動裝甲部隊及兵力。

臺灣資安業者TeamT5指出,這批資料的可信度相當高,因為當中透露了安洵如何與中國政府打交道,以及該公司產品的細節和財務狀況,其中甚至鉅細靡遺交代這組人馬如何協助開發RAT木馬程式ShadowPad。

資料來源

1. https://www.washingtonpost.com/world/2024/02/21/china-hacking-leak-documents-isoon/

2. https://cyberscoop.com/isoon-chinese-apt-contractor-leak/

殭屍網路Lucifer鎖定Apache Hadoop伺服器、Druid資料庫而來

![]() 資安業者Aqua Security揭露最近一波殭屍網路Lucifer的攻擊行動,這些駭客原先鎖定PHP網頁框架Laravel、內容管理系統Drupal、持續整合開發工具Jenkins等多種網頁應用系統的漏洞,並利用美國國家安全局(NSA)外洩的永恒之藍(EternalBlue)等Windows漏洞攻擊工具,從而將受害伺服器用於挖取門羅幣,但現在駭客轉移標的,目標改為Apache多功能軟體程式庫框架Hadoop、動態分析資料庫Druid、資料流處理框架Flink下手,並指出在今年1月看到逾3千起攻擊行動。

資安業者Aqua Security揭露最近一波殭屍網路Lucifer的攻擊行動,這些駭客原先鎖定PHP網頁框架Laravel、內容管理系統Drupal、持續整合開發工具Jenkins等多種網頁應用系統的漏洞,並利用美國國家安全局(NSA)外洩的永恒之藍(EternalBlue)等Windows漏洞攻擊工具,從而將受害伺服器用於挖取門羅幣,但現在駭客轉移標的,目標改為Apache多功能軟體程式庫框架Hadoop、動態分析資料庫Druid、資料流處理框架Flink下手,並指出在今年1月看到逾3千起攻擊行動。

研究人員指出,這波攻擊行動大致有3個過程,首先,駭客會利用Druid漏洞CVE-2021-25646(CVSS風險評為8.8分),或是Hadoop的通用資源管理平臺YARN的API配置不當,從而進行未經授權的存取;接著,對方下載、執行Lucifer,最終於受害伺服器植入挖礦程式XMRig。

根據他們半年多的觀察,在去年7至8月、10月,以及今年1月出現3波攻擊,前兩次駭客主要針對Hadoop而來,但從今年開始,也出現鎖定Druid的攻擊行動。

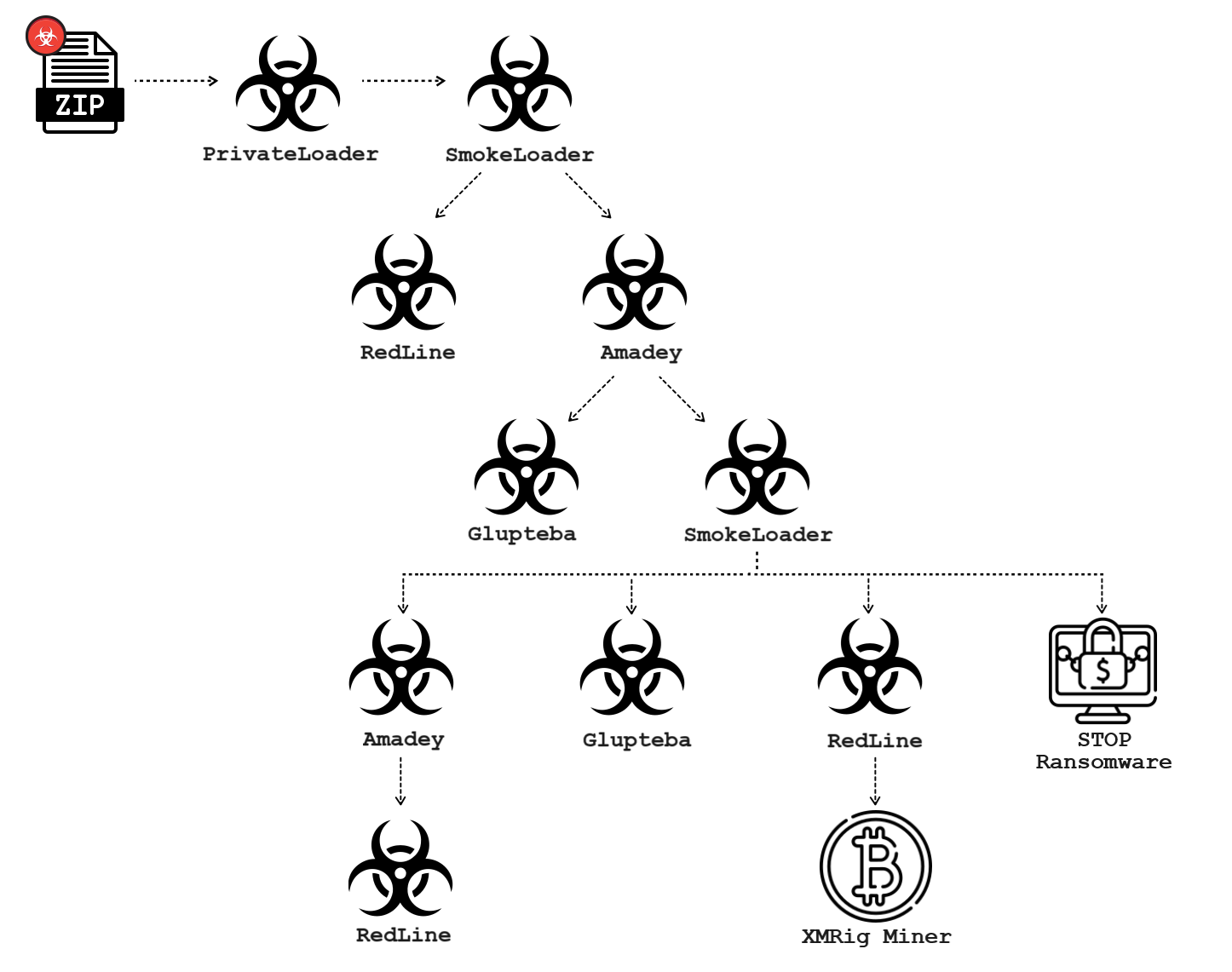

殭屍網路病毒Glupteba透過UEFI Bootkit迴避偵測

資安業者Palo Alto Networks針對殭屍網路病毒Glupteba近期的動態提出警告,他們從去年11月看到駭客為其加入了UEFI Bootkit的功能,從而干預受害電腦的作業系統啟動過程,使得該惡意程式的運作更為隱密且難以察覺。

資安業者Palo Alto Networks針對殭屍網路病毒Glupteba近期的動態提出警告,他們從去年11月看到駭客為其加入了UEFI Bootkit的功能,從而干預受害電腦的作業系統啟動過程,使得該惡意程式的運作更為隱密且難以察覺。

研究人員指出,經營此殭屍網路的駭客組織,10年內發展出各式各樣的功能模組,例如:傳送其他惡意程式、竊取應用程式帳密資料、盜取信用卡等敏感個資、利用受害電腦進行挖礦等,並根據買家所使用的元件來支付費用(Pay-per-install,PPI)的模式形成網路犯罪生態圈。

他們對其惡意程式進行分析,發現駭客整合了名為EfiGuard的開源元件,而能夠在電腦開機的流程當中,停用核心修補程式保護(PatchGuard)及強制驅動程式簽章(Driver Signature Enforcement,DSE)的功能。

惡意程式TicTacToe Dropper竊取Windows電腦資料,並植入其他作案工具

資安業者Fortinet揭露名為TicTacToe Dropper的惡意程式載入工具,為避免防毒軟體攔截,此程式駭客通常透過ISO映像檔傳送,並繞過Mark-of-the-Web(MoTW)防護機制,一旦成功滲透,該惡意程式就會用於投放其他惡意酬載,在最近1年裡,研究人員看到駭客用於散布AgentTesla、SnakeLogger、LokiBot、Remcos等近10款RAT遠端木馬程式,其共通點是使用.NET執行檔或是程式庫,程式碼經過混淆工具SmartAssembly處理,其DLL程式庫以反射式載入的方式運作。

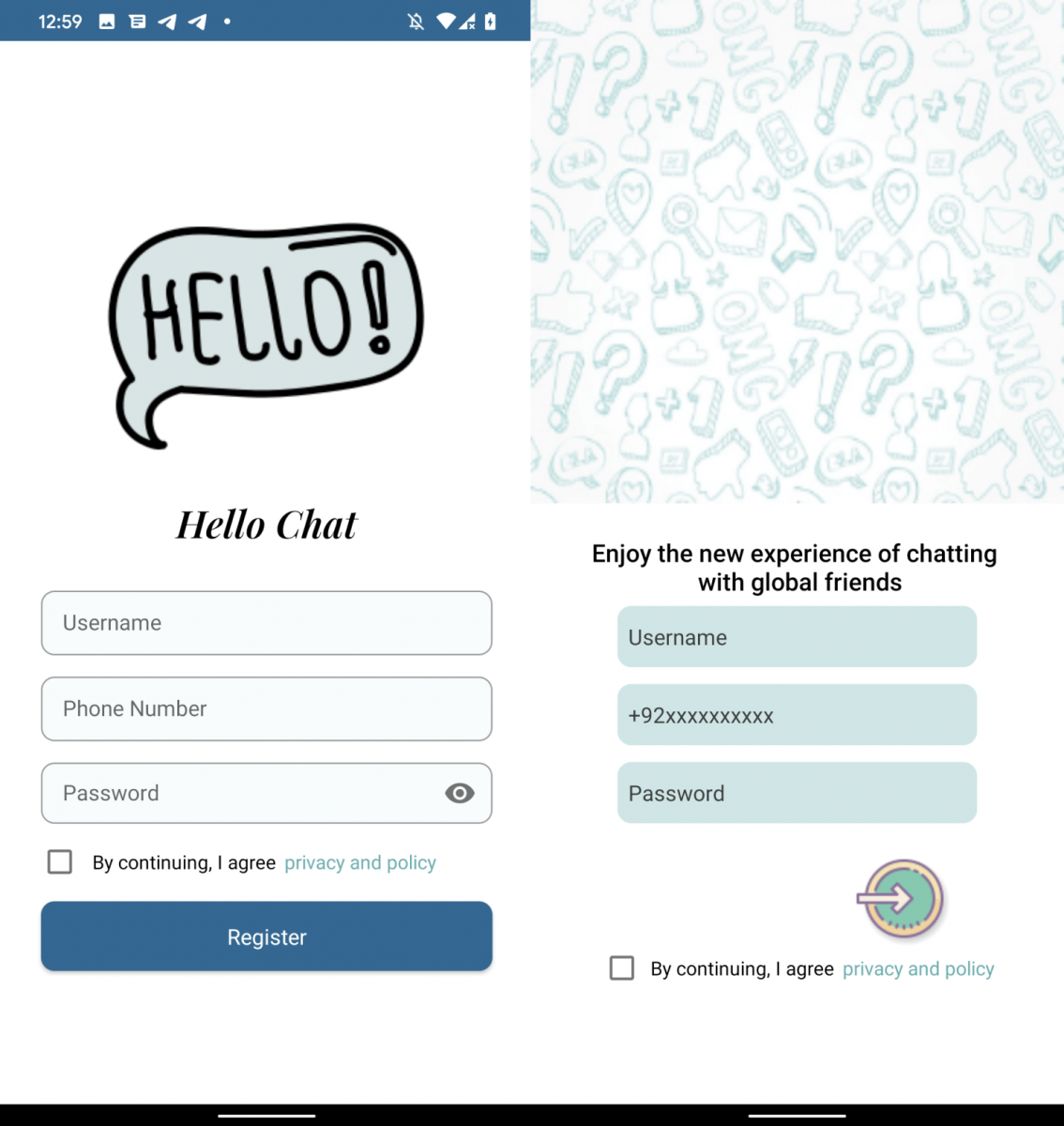

資安業者ESET揭露RAT木馬程式VajraSpy的攻擊行動,他們看到12個被用來挾帶此木馬的安卓應用程式,巴基斯坦駭客組織Patchwork APT聲稱這些應用程式提供即時通訊軟體或是閱讀新聞的功能,其中6個在Google Play上架,總共被下載超過1,400次,而且,其他的市集也有上架;另外6款則是出現在惡意軟體分析平臺VirusTotal。

資安業者ESET揭露RAT木馬程式VajraSpy的攻擊行動,他們看到12個被用來挾帶此木馬的安卓應用程式,巴基斯坦駭客組織Patchwork APT聲稱這些應用程式提供即時通訊軟體或是閱讀新聞的功能,其中6個在Google Play上架,總共被下載超過1,400次,而且,其他的市集也有上架;另外6款則是出現在惡意軟體分析平臺VirusTotal。

一旦使用者安裝這款惡意軟體,駭客就能從他們的安卓裝置竊取各式各樣的資料,包含通訊錄、通話記錄、簡訊內容,並從WhatsApp、Signal等知名即時通訊軟體攔截或收集訊息,此外,該惡意程式還能記錄電話通話、啟用相機拍照、攔截應用程式的通知訊息,搜括文件、圖片、聲音檔及其他類型的檔案並進行外洩。研究人員根據其中1款安全性較弱的應用程式進行調查,找到148臺位於巴基斯坦及印度的受害裝置,並指出駭客是透過愛情詐騙來散布此木馬程式。

以色列商業間諜公司NSO Group利用WhatsApp漏洞,利用多媒體簡訊指紋追蹤用戶

2019年5月即時通訊軟體WhatsApp發現其系存在漏洞,而使得攻擊者能藉由語音通話功能來發動攻擊,該公司指控NSO Group將其用來部署間諜軟體Pegasus,並鎖定全球記者、人權鬥士、律師、政府官員,WhatsApp於同年10月對NSO Group提告。

瑞典電信資安業者Enea指出,根據WhatsApp當年提交的文件,NSO Group掌握了名為「多媒體簡訊指紋(MMS Fingerprint)」的技術,號稱只要向目標裝置發送此種簡訊,攻擊者就能得知該裝置的系統資訊,且過程無須使用者互動或是讀取訊息。

研究人員根據這些法律文件循線進行調查,發現攻擊者可利用這種手法得知裝置的多媒體簡訊使用者代理字串(MMS UserAgent),從而決定要利用的漏洞、惡意酬載,或是策畫網路釣魚活動,而且,無論安卓、iOS,還是黑莓設備,攻擊者都有可能利用這種手法來進行偵察。

資料來源

1. https://files.lbr.cloud/316009/whatsapp-fb-v-NSO-group.pdf

2. https://www.enea.com/insights/dusting-off-old-fingerprints-nso-groups-unknown-mms-hack/

人工智慧加速軟體開發但存在安全隱憂!逾三分之一由GitHub Copilot產生的程式碼存在漏洞

資安業者Veracode最近針對企業軟體開發安全揭露他們的觀察,首度提及在人工智慧技術迅速改變軟體開發的態勢下,相關工具產生的程式碼也可能存在弱點,以GitHub Copilot為例,約有36%生成的程式碼存在漏洞。

另一方面,企業在因應應用程式的高風險弱點有顯著的成效,2023年約有17.9%應用程式曝險,僅不到2016年37.9%的一半。整體而言,2023年63.4%企業自行開發(第一方)的程式碼存在弱點,而第三方程式碼約有70.2%存在弱點,兩者的情況相當接近,對此研究人員認為,在軟體開發生命週期(SDLC)的流程當中,對於自行開發與第三方的程式碼都要進行相關測試,可說是極為重要。而對於上述兩種類型程式碼出現的弱點處理,第三方程式碼修補的時間需要11個月,較自行開發程式碼的弱點緩解需7個月多出50%。

然而值得留意的是,約有近半數(45.9%)企業並未完全緩解發現的高風險弱點,產生嚴重的「安全債」,而有可能讓企業的機密性、完整性、可用性面臨嚴重風險。

【其他新聞】

殭屍網路Lucifer鎖定Apache Hadoop伺服器而來

研究人員揭露蘋果自動化流程應用程式Shortcuts高風險漏洞細節

Ubuntu圖像程式庫元件FreeImage存在漏洞,有可能導致阻斷服務攻擊、執行任意程式碼

近期資安日報

【2月23日】遠端桌面連線軟體ScreenConnect重大漏洞被用於散布勒索軟體LockBit

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10