資安日報

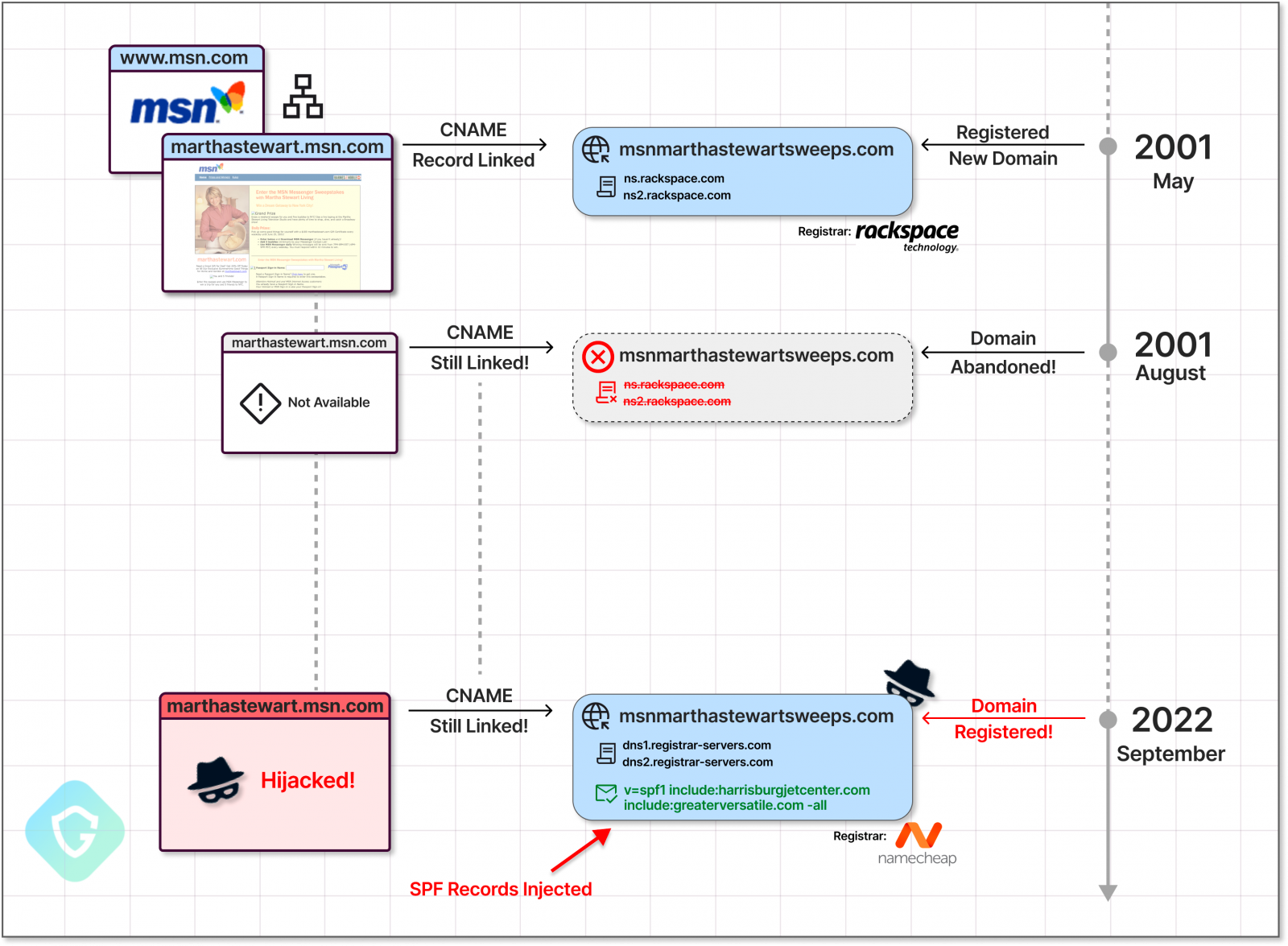

駭客註冊特定名稱的網域並用於攻擊行動很常見,而且,過往這類手法最常見的做法,便是註冊與目標組織名稱類似的網域,企圖混淆使用者來達到目的,但最近,研究人員發現使用新型態手法的攻擊行動,駭客能夠繞過垃圾郵件過濾器或是郵件安全閘道的防護。

特別的是,這次駭客是尋找知名企業組織棄用許久的網域名稱,並重新註冊納為己有,然後用這些網域、子網域來大量發送惡意郵件。

【攻擊與威脅】

知名品牌及組織8千個棄置網域、1.3萬個子網域遭到挾持,被用於發送垃圾郵件及從事網釣攻擊

資安業者Guardio揭露大規模的子網域挾持攻擊行動SubdoMailing,駭客組織ResurrecAds約從2022年開始,針對超過8千個與知名品牌及機構有關的網域名稱、1.3萬個子網域下手,每天散播5百萬的垃圾郵件、網路釣魚郵件,利用資安系統對於這些合法網域的信任,從而將上述的惡意郵件傳送到攻擊目標。上述被冒用的品牌與組織,包含MSN、VMware、McAfee、經濟學人、康乃爾大學、賽門鐵克、eBay等。

資安業者Guardio揭露大規模的子網域挾持攻擊行動SubdoMailing,駭客組織ResurrecAds約從2022年開始,針對超過8千個與知名品牌及機構有關的網域名稱、1.3萬個子網域下手,每天散播5百萬的垃圾郵件、網路釣魚郵件,利用資安系統對於這些合法網域的信任,從而將上述的惡意郵件傳送到攻擊目標。上述被冒用的品牌與組織,包含MSN、VMware、McAfee、經濟學人、康乃爾大學、賽門鐵克、eBay等。

值得留意的是,駭客進行CNAME記錄與SPF有關的挾持攻擊,濫用這些企業組織棄用的網域名稱、子網域名稱,使得惡意郵件能繞過垃圾郵件的過濾機制,在特定情況下,攻擊者還能藉由SPF及DKIM的電子郵件政策,欺騙郵件安全閘道這些電子郵件是安全的。

德國、韓國提出警告,北韓駭客針對全球國防單位從事網路間諜行動

2月19日德國聯邦情報機構(BfV)、韓國國家情報局(NIS)聯手,對北韓政府針對全球國防部門從事網路間諜活動的情況提出警告,指出包含Lazarus在內的駭客組織企圖竊取軍事技術資料,從而協助該國提升軍事能力。

上述機構針對供應鏈攻擊及社交工程攻擊的事故進行說明,其中供應鏈攻擊的事故發生於2022年,駭客先是入侵維護廠商竊取SSH帳密,從而存取海事及航運技術研究中心的Linux網頁伺服器主機,並透過curl從C2下載、部署作案工具,然後進行橫向移動,最後冒充網路安全管理員,企圖對員工電腦散布惡意修補檔案,所幸後來正牌管理者予以攔截。

另一起事故則是與Lazarus的攻擊行動Operation Dream Job有關,原本這些駭客的攻擊目標是加密貨幣業者的員工及軟體開發人員,但如今發現國防機構也遭遇相關攻擊。駭客先是假冒特定人士在網路求職網站經營帳號,然後接近國防組織的員工並建立關係,取得信任後再藉由提供職缺來散布惡意程式,從而感染受害電腦並於公司網路進行橫向移動。

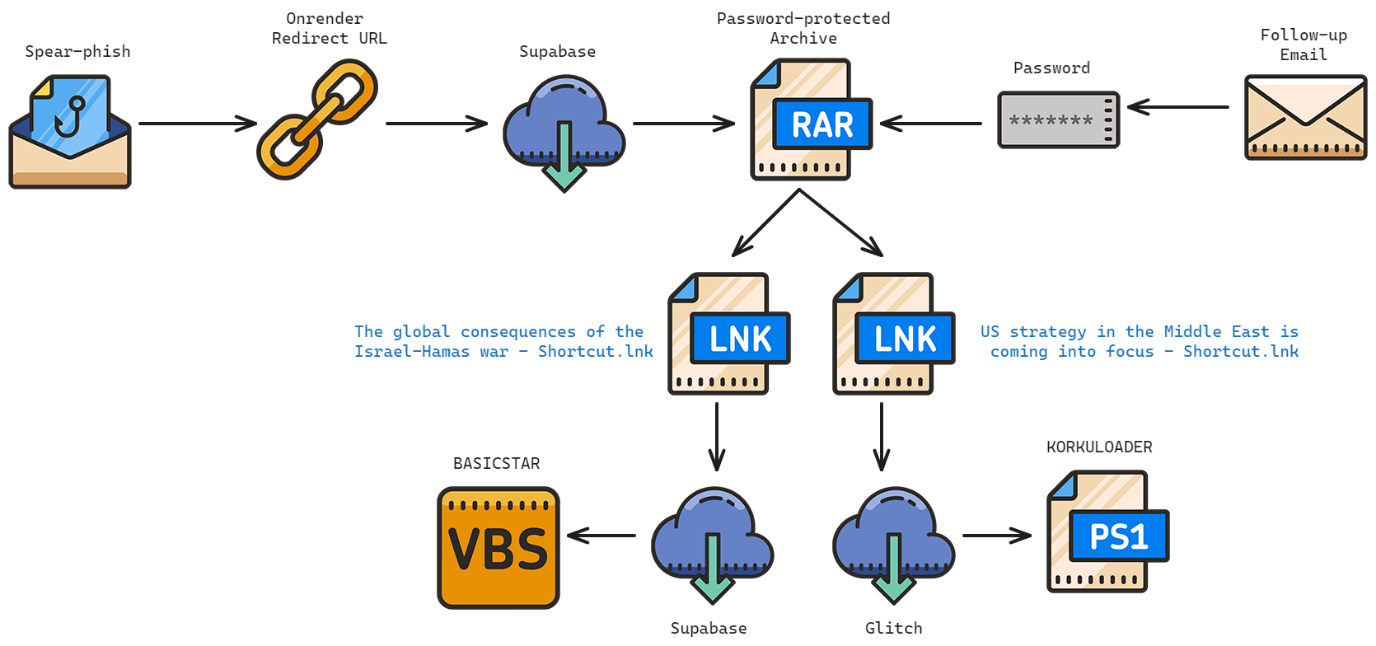

伊朗駭客組織Charming Kitten鎖定中東人士散布後門Basicstar

資安業者Volexity指出,暱稱為CharmingCypress、Mint Sandstorm、TA453的伊朗駭客組織Charming Kitten,於去年9月至10月佯裝成國際伊朗研究所(IIIS)從事一系列網路釣魚攻擊,透過電子郵件邀請目標人士參與假的網路研討會,其攻擊特徵包含利用外流的合法電子郵件信箱及多個駭客掌控的電子郵件信箱,進行多角色模擬(Multi-Persona Impersonation,MPI),來引誘受害者上當。

資安業者Volexity指出,暱稱為CharmingCypress、Mint Sandstorm、TA453的伊朗駭客組織Charming Kitten,於去年9月至10月佯裝成國際伊朗研究所(IIIS)從事一系列網路釣魚攻擊,透過電子郵件邀請目標人士參與假的網路研討會,其攻擊特徵包含利用外流的合法電子郵件信箱及多個駭客掌控的電子郵件信箱,進行多角色模擬(Multi-Persona Impersonation,MPI),來引誘受害者上當。

待時機成熟,對方就會寄送包含Windows捷徑(LNK)或RAR壓縮檔附件的釣魚郵件,從而在目標電腦部署以VBS指令碼打造的惡意程式BasicStar,此惡意軟體能收集系統資訊並執行C2下達的命令,也能對受害者顯示誘餌PDF檔案。

值得留意的是,這起攻擊行動不光針對Windows使用者,macOS使用者的電腦也有可能感染後門程式NokNok。

鋼鐵供應商ThyssenKrupp傳出遭到網路攻擊,汽車部門關閉IT系統因應

大型鋼鐵生產商ThyssenKrupp的汽車部門上週遭到駭客攻擊,對方入侵IT系統,迫使他們關閉部分系統以阻止攻擊蔓延。該公司證實此事,並表示此次攻擊影響他們的汽車車身生產部門,但尚未出現客戶資料遭竊的跡象。

這起事故的公開,最早是2月23日德國新聞媒體Saarbruecker Zeitung揭露,並指出該公司位於薩爾蘭、有超過1千名專家的工廠直接受到影響,對此ThyssenKrupp向資安新聞網站Bleeping Computer透露,該工廠生產的確出現中斷,但對於客戶的供應並未受到影響。

2月21日IBM發布2024年的威脅情報指標分析X-Force Threat Intelligence Index 2024,指出相較於前1年資安環境而言,攻擊者利用遭竊或是外流的帳密資料進行網路攻擊的情況增加71%,與資料外洩有關的資安事故比例是32%,而且,比起加密檔案再向受害組織勒索,駭客傾向直接利用竊得的資料或將其出售。此外,研究人員表示,隨著人工智慧解決方案快速成長,攻擊者將會更積極投資、開發具成本效益的攻擊工具。

而對於駭客偏好入侵目標組織的手段,研究人員發現,通常傾向採用成本較低的方法,其中盜用合法帳密在2023年最為常見,他們發現針對AD帳密的網域滲透攻擊(Kerberoasting)事件數量,較2022年翻倍,原因是企業要區分合法帳號是否遭到冒用極為困難,因此攻擊者普遍傾向透過社交工程及詐騙手段來騙取帳密資料,而非尋找資訊系統弱點入侵。

2024年總共有64個國家及歐盟即將舉行大型選舉,投票民眾多達20億,資安業者Resecurity對此政治態勢提出警告,因為相關的網路攻擊等惡意活動也隨之增加,研究人員指出,從2023年至2024年初的攻擊行動,較前期調查增加了100%,他們將相關的惡意活動歸納成下列五大類:

(一)針對選舉基礎設施的網路攻擊;

(二)針對政黨、競選活動、公職人員的網路攻擊;

(三)協助或傷害政治團體、競選活動、公職人員的影響活動;

(四)影響輿論並企圖造成社會分裂的活動;

(五)影響政策制定的活動。

研究人員舉出包括臺灣在內等17個國家的攻擊行動,並以臺灣今年1月總統及立委選舉的情況為例說明。根據資安業者的觀察,中國駭客在投票日前幾天進行大規模的網路攻擊,但研究人員指出,可能更早之前就有人企圖操縱這場選舉──他們疑似在去年3月打算購買選民投票意向的資料。

【漏洞與修補】

2月5日Canon發布資安公告,指出該廠牌小型辦公室多功能印表機、雷射印表機存在7個重大層級的記憶體緩衝區溢位漏洞CVE-2023-6229、CVE-2023-6230、CVE-2023-6231、CVE-2023-6232、CVE-2023-6233、CVE-2023-6234、CVE-2024-0244,一旦這些印表機直接連上網際網路,未經身分驗證的攻擊者就有機會執行任意程式碼,或是發動阻斷服務(DoS)攻擊,這些漏洞的CVSS風險評分皆達到9.8。

根據該公司的公告,上述漏洞影響銷售日本、北美、歐洲等地區的印表機,並存在早於03.07版的韌體,他們也提供新版韌體修補上述漏洞,這些重大層級的漏洞尚未出現遭到利用的跡象。值得留意的是,該公司在相關網站上公布的資訊相當不一致,其中又以PSIRT網站的資訊最為缺乏,僅公告漏洞CVE編號並透露漏洞類型,卻沒有列出受影響的產品機種、韌體版本,也無從得知是否有修補程式。

臺灣佳能也對這些漏洞發布公告,並指出imageCLASS LBP及imageCLASS MF產品線當中,各有2款機種受到影響。

資料來源

1. https://psirt.canon/advisory-information/cp2024-001/

2. https://canon.jp/support/support-info/240205vulnerability-response

3. https://www.usa.canon.com/support/canon-product-advisories/Service-Notice-Regarding-Vulnerability-Measure-Against-Buffer-Overflow-for-Laser-Printers-and-Small-Office-Multifunctional-Printers

4. https://www.canon-europe.com/support/product-security-latest-news/

5. https://tw.canon/zh_TW/support/regarding-vulnerability-measure-against-buffer-overflow-for-laser-printers-and-small-office-multifunction-printers/notice?range=4&category=9

2月7日思科針對旗下的整合通訊閘道系統Expressway發布資安公告,指出此系統存在數個可被用於跨網站請求偽造(CSRF)攻擊的漏洞,攻擊者可在未經身分驗證的情況下,遠端進行利用,從而執行任意行為,其中的CVE-2024-20254、CVE-2024-20255存在於預設組態,CVE-2024-20252則是針對叢集資料庫(CDB)API功能已啟用的系統。

上述漏洞危險程度較高的是CVE-2024-20252、CVE-2024-20254,這兩個漏洞發生的原因是網頁管理介面對於CSRF層面的防護不足所致,攻擊者若是能誘使與API有關的使用者存取偽造的連結,就有機會取得該名使用者的權限,假如受害使用者具有管理者身分,攻擊者就有機會竄改系統組態並建立新的特權帳號,這兩個漏洞的CVSS風險評分皆達到9.6。

【資安產業動態】

為協助關鍵基礎設施等企業組織降低資安風險,2014年美國國家標準暨技術研究所(NIST)首度根據美國總統行政命令推出網路安全框架(Cybersecurity Framework,CSF),事隔10年他們推出2.0重大改版。

新版框架強調適用範圍更為全面,能涵蓋小型學校、非營利組織,以及大型的企業與機構。在CSF既有的5大層面:識別、防護、偵測、回應、復原之外,CSF 2.0新增第6個面向「治理(Govern)」;同時,此框架也納入了供應鏈的風險評估。

2月22日微軟針對生成式AI系統的使用,在GitHub發布紅隊演練工具Python Risk Identification Toolkit for generative AI(PyRIT),能用於自動辨識大型語言模型(LLM)可能存在風險的弱點,例如:生成惡意程式、越獄或是資料竊盜等濫用行為。

資安人員可透過PyRIT先傳送惡意的提示到特定的生成式AI系統,收到回應後,再將這些內容傳至評分引擎,接著根據評分引擎處理的結果,去產生新的提示,並以此輸入生成式AI系統,不斷循環,直到實現研究人員所設定的目標為止。根據微軟的測試,利用PyRIT針對Copilot進行紅隊演練,原本測試需要數個星期,可縮短至幾小時。

【其他新聞】

已終止維護的CMS編輯器FCKeditor遭到濫用,對政府機關與教育單位網站進行SEO中毒攻擊

兆勤針對防火牆與AP可被用於發動DoS攻擊、命令注入的漏洞發出公告

近期資安日報

【2月26日】勒索軟體駭客組織LockBit在執法單位控制基礎設施不到一週就捲土重來

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10