2月下旬公布的ScreenConnect漏洞CVE-2024-1709、CVE-2023-1708,不久後就傳出遭到利用,而且利用這些漏洞的主要是勒索軟體駭客組織,最初被發現的是甫被執法單位圍剿基礎設施的LockBit,但隨後也傳出Black Basta、Bl00y兩個組織將漏洞用於攻擊行動。

但現在也有國家級駭客加入行列,將這項漏洞用於散布惡意軟體。Kroll旗下的威脅情報團隊發現,北韓駭客組織Kimsuky將其用於散布新的後門程式。

【攻擊與威脅】

北韓駭客Kimsuky加入利用ScreenConnect漏洞的行列,散布惡意軟體ToddleShark

2月20日資安業者ConnectWise公布合稱為「SlashAndGrab」的ScreenConnect漏洞CVE-2024-1709、CVE-2023-1708,隨後勒索軟體駭客組織LockBit、Black Basta、Bl00dy陸續被查出正在利用這個管道發動攻擊,如今也有國家級駭客跟進。

2月20日資安業者ConnectWise公布合稱為「SlashAndGrab」的ScreenConnect漏洞CVE-2024-1709、CVE-2023-1708,隨後勒索軟體駭客組織LockBit、Black Basta、Bl00dy陸續被查出正在利用這個管道發動攻擊,如今也有國家級駭客跟進。

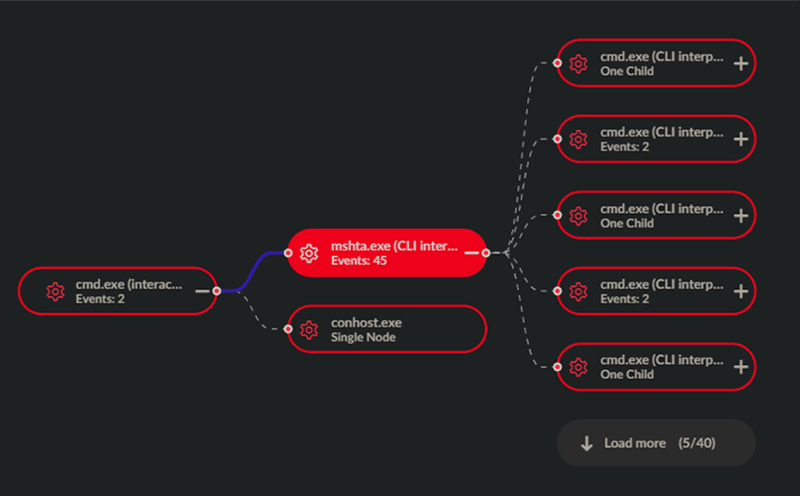

企業金融與風險顧問公司Kroll旗下的威脅情報團隊指出,他們看到北韓駭客組織Kimsuky近期也開始利用SlashAndGrab,對方先是透過曝露的ScreenConnect安裝程式存取受害電腦,並藉由手動輸入的方式,利用cmd.exe執行mshta.exe,取得以Visual Basic打造的惡意程式ToddlerShark並執行,然後竄改Windows電腦的登錄機碼,從而允許Office軟體執行位於網際網路的巨集檔,此惡意程式會定期收集受害電腦的系統資訊,並傳送到攻擊者的C2基礎設施。

研究人員指出,此惡意程式是後門程式BabyShark、ReconShark的變種,並具備多態屬性的特性,採用隨機字串及功能程式碼定位,而能夠改變其結構,導致防毒軟體的特徵碼可能無法將其視為有害。

美國聯邦通訊委員會、加密貨幣業者員工與用戶遭到網釣工具包CryptoChameleon鎖定,駭客偽造單一簽入網頁進行網路釣魚

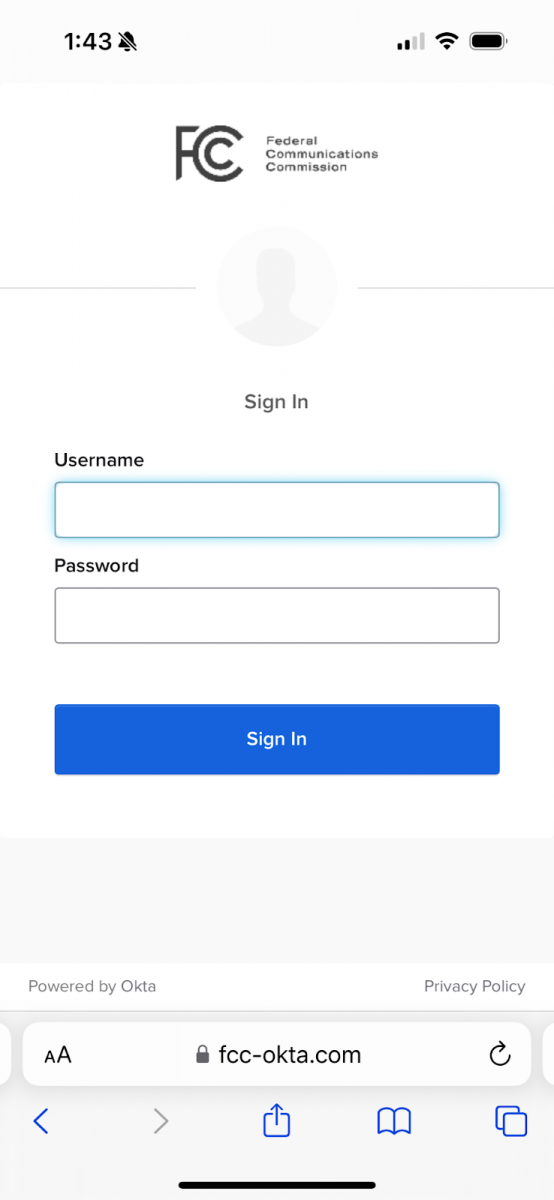

資安業者Lookout揭露名為CryptoChameleon的網路釣魚套件,此套件主要功能是能打造冒牌單一簽入(SSO)網頁,從而騙取使用者的帳密資料。

資安業者Lookout揭露名為CryptoChameleon的網路釣魚套件,此套件主要功能是能打造冒牌單一簽入(SSO)網頁,從而騙取使用者的帳密資料。

研究人員從2023年下半,看到駭客將其用於攻擊美國聯邦通訊委員會(FCC)員工,也針對幣安(Binance)、Coinbase、Gemini加密貨幣業者員工或用戶而來,此外,他們也看到攻擊者針對AOL、Gmail、Okta等電子郵件服務及單一簽入服務的情況。特別的是,這些駭客策畫了複雜的網路釣魚及社交工程攻擊,運用的手法涵蓋電子郵件、簡訊,甚至也有使用語音網路釣魚。

在其中一起攻擊行動裡,受害者接到佯稱公司IT人員的電話,對方聲稱受害者的帳號遭到入侵,將會引導他們奪回帳號。接著,受害者就會收到帶有連結的簡訊,一旦點選就會被導向釣魚網頁。而對於攻擊者的身分,研究人員指出手法與駭客組織Scattered Spider相似,但尚未有足夠證據證明就是這組人馬所為。

2月29日美國網路安全暨基礎設施安全局(CISA)、聯邦調查局(FBI)、多州資訊共享分析中心(MS-ISAC)針對近期勒索軟體Phobos的攻擊態勢提出警告,因為他們今年2月看到新的變種出現。

這些機構指出,此勒索軟體自2019年5月活動,迄今已出現Eking、Eight、Elbie、Devos、Faust、Backmydata等多個變種,此外,勒索軟體駭客組織8Base也在去年年底,在部分攻擊行動採用Phobos。關於惡意軟體的攻擊目標,上述機構表示,長期以來,這群駭客鎖定的對象,涵蓋關鍵基礎設施、地方政府、緊急服務、教育機構、醫療單位。

一旦攻擊者成功入侵目標組織,通常會部署惡意程式載入工具SmokeLoader,或是暴力破解遠端桌面連線(RDP)服務,然後進行權限提升及偵察,最終部署勒索軟體。

勒索軟體駭客宣稱攻入安瑞科技,該公司證實資訊系統遭到病毒攻擊,目前營運不受影響

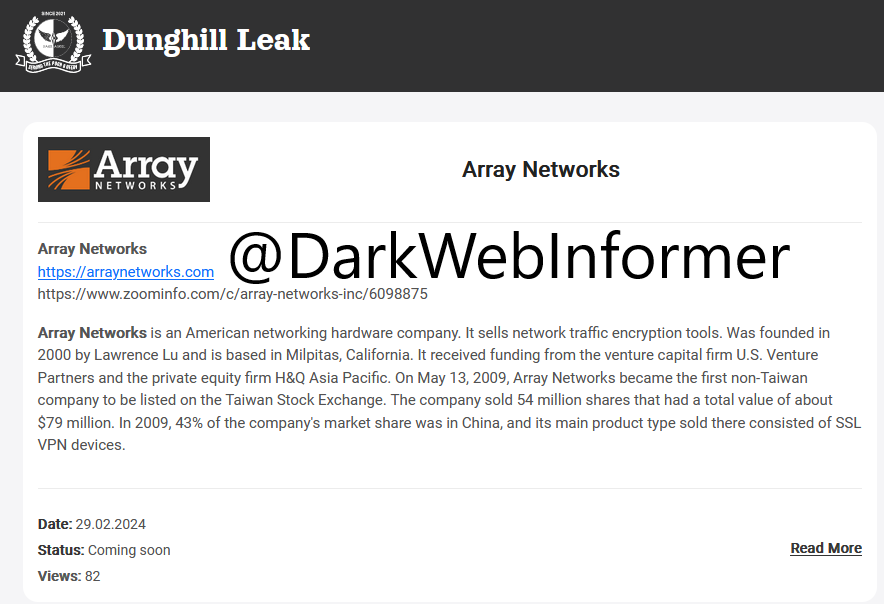

2月29日勒索軟體駭客組織Dunghill聲稱入侵資安業者安瑞科技(Array Networks),但並未透露竊得的資料內容,或是對賣家開價的金額。

2月29日勒索軟體駭客組織Dunghill聲稱入侵資安業者安瑞科技(Array Networks),但並未透露竊得的資料內容,或是對賣家開價的金額。

對此,我們詢問安瑞確認是否有此事,該公司表示子公司Array US於3月1日,偵測到資訊系統遭受病毒攻擊。截自目前調查結果,並未有客戶敏感個人資料和機密資訊遭外洩;另外,公司生產、銷售及營運皆無受到影響。

【漏洞與修補】

3月4日開發工具供應商JetBrains針對CI/CD軟體平臺TeamCity宣布推出2023.11.4版更新,並表示本次更新的內容包含對於重要的安全性漏洞修補,以及數項軟體錯誤。而對於本次JetBrains修補的漏洞類型,皆為身分驗證繞過漏洞,影響所有本地建置版本TeamCity。

其中,CVE-2024-27198存在於網頁元件,原因與替代路徑有關,CVSS風險評分為9.8;另一個漏洞是CVE-2024-27199,則是網頁元件的路徑穿越弱點,CVSS風險評分為7.3。一旦上述漏洞遭到利用,未經身分驗證的攻擊者就有機會控制TeamCity伺服器。

值得留意的是本次漏洞的處理流程,出現通報者與軟體開發者認知不一致的情況。這些漏洞是資安業者Rapid7於2月通報,但起初JetBrains回應,希望在公開揭露前私下向客戶發布修補程式,以便讓客戶有較為充裕的時間進行處置,而Rapid7則認為這種「靜默修補(silent patching)」的行為,不僅違反他們的漏洞揭露政策,更認為這種做法是姑息惡意行為,讓大眾曝險。

資料來源

1. https://blog.jetbrains.com/teamcity/2024/03/additional-critical-security-issues-affecting-teamcity-on-premises-cve-2024-27198-and-cve-2024-27199-update-to-2023-11-4-now/

2. https://www.rapid7.com/blog/post/2024/03/04/etr-cve-2024-27198-and-cve-2024-27199-jetbrains-teamcity-multiple-authentication-bypass-vulnerabilities-fixed/

3. https://blog.jetbrains.com/teamcity/2024/03/our-approach-addressing-recently-discovered-vulnerabilities-in-teamcity-on-premises/

3月5日VMware發布資安公告,指出旗下的虛擬化平臺ESXi、Workstation、Fusion、Cloud Foundation存在4項高風險漏洞,其中較為嚴重的是記憶體釋放後濫用(UAF)漏洞CVE-2024-22252、CVE-2024-22253,這兩項漏洞分別存在於XHCI及UHCI的USB控制器,一旦攻擊者取得虛擬化主機的本機管理員權限,就有可能利用虛擬機器配置檔案(VMX)執行程式碼。

值得留意的是,這兩個漏洞在不同虛擬化平臺帶來的危險也有所差異,在VMware Workstation、Fusion的CVSS風險評為9.3分,而在ESXi的CVSS風險評分則是8.4。

【資安防禦措施】

美國國家網路主任辦公室(ONCD)呼籲科技業者改用記憶體安全程式語言(memory safe programming language),如Rust,從而大幅降低與記憶體存取方式有關的漏洞,並提高軟體的安全性。ONCD表示,35年來記憶體安全一直對數位生態系統帶來嚴重困擾,消除這種弱點背後的問題相當複雜,但態勢已相當緊迫,因此必須設法從開發源頭降低相關風險。

上述呼籲源於美國總統去年3月簽署的國家網路安全戰略(National Cybersecurity Strategy),這項政策特別指出,軟體供應商與服務供應商應承擔保衛美國網路空間安全的責任。

針對ONCD的呼籲,開放原始碼安全基金會(OpenSSF)公開聲援,並表明他們提倡開發人員採用這類程式語言,但對於無法遷移的開發人員,他們也提供了部分C與C++編譯器配置的強化指引。

資料來源

1. https://www.whitehouse.gov/wp-content/uploads/2024/02/Final-ONCD-Technical-Report.pdf

2. https://openssf.org/blog/2024/02/26/openssf-supports-efforts-to-build-more-secure-and-measurable-software/

3. https://best.openssf.org/Compiler-Hardening-Guides/Compiler-Options-Hardening-Guide-for-C-and-C++

【其他新聞】

勒索軟體RA World濫用群組原則物件,鎖定醫療產業及金融領域而來

勒索軟體GhostLocker 2.0鎖定中東、非洲、亞洲企業而來

RAT木馬程式WogRAT透過雲端文字共享平臺aNotepad散布,鎖定亞洲國家而來

近期資安日報

【3月5日】中國駭客組織Earth Lusca在臺灣總統大選前夕對關心臺海局勢的人士發動網路釣魚攻擊

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10