為了讓攻擊行動更為隱密,攻擊者建立網路隧道(Tunnel),從而埋藏攻擊流量的情況,研究人員已經發現多起這種類型的攻擊行動,其中最常針對部分,就是利用DNS打造這類通道來達成目的。

但最近出現一種新型態的攻擊手法引起研究人員關注,駭客使用的是虛擬化平臺QEMU來達到目的,從而繞過受害組織的資安防護措施。

【攻擊與威脅】

虛擬化平臺QEMU遭到濫用,駭客設置網路通訊隧道,目的是藉此隱匿攻擊流量

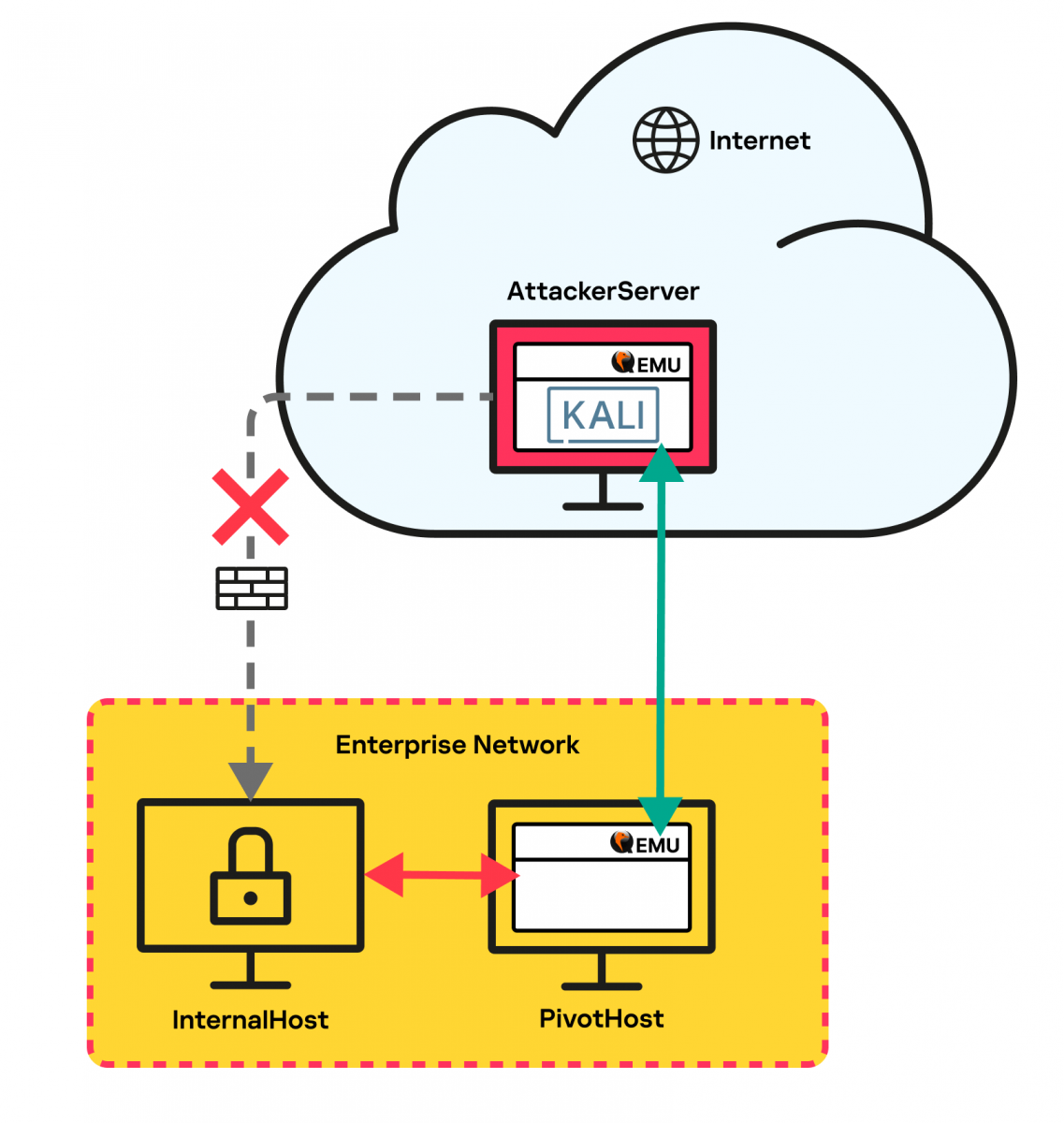

資安業者卡巴斯基揭露濫用硬體模擬器QEMU的攻擊行動,他們在著手調查事故時,發現較為罕見的攻擊手法,駭客在常見的Angry IP Scanner、Mimikatz等作案工具之外,亦使用了QEMU,但對方並未掛載Live CD或是磁碟映像檔,而是將其用於建置網路隧道,企圖隱匿攻擊行動。

資安業者卡巴斯基揭露濫用硬體模擬器QEMU的攻擊行動,他們在著手調查事故時,發現較為罕見的攻擊手法,駭客在常見的Angry IP Scanner、Mimikatz等作案工具之外,亦使用了QEMU,但對方並未掛載Live CD或是磁碟映像檔,而是將其用於建置網路隧道,企圖隱匿攻擊行動。

但究竟駭客如何運用這套工具?研究人員推測,攻擊者在自己的伺服器部署虛擬機器(VM),然後從受害組織的內部環境攻入可連上網際網路的電腦,偷偷將QEMU安裝到這些設備,並執行上述的遠端VM,從而打造網路隧道來存取企業網路環境裡的其他內部系統。

值得一提的是,為了避免受害主機的硬體資源使用出現顯著變化而東窗事發,這些駭客擅自建立的虛擬機器僅配置1 MB記憶體,並以無使用者圖形介面(GUI)的模式執行QEMU。

Python竊資軟體Snake散播增加新管道!攻擊者開始運用臉書即時通訊軟體Messenger進行誘騙

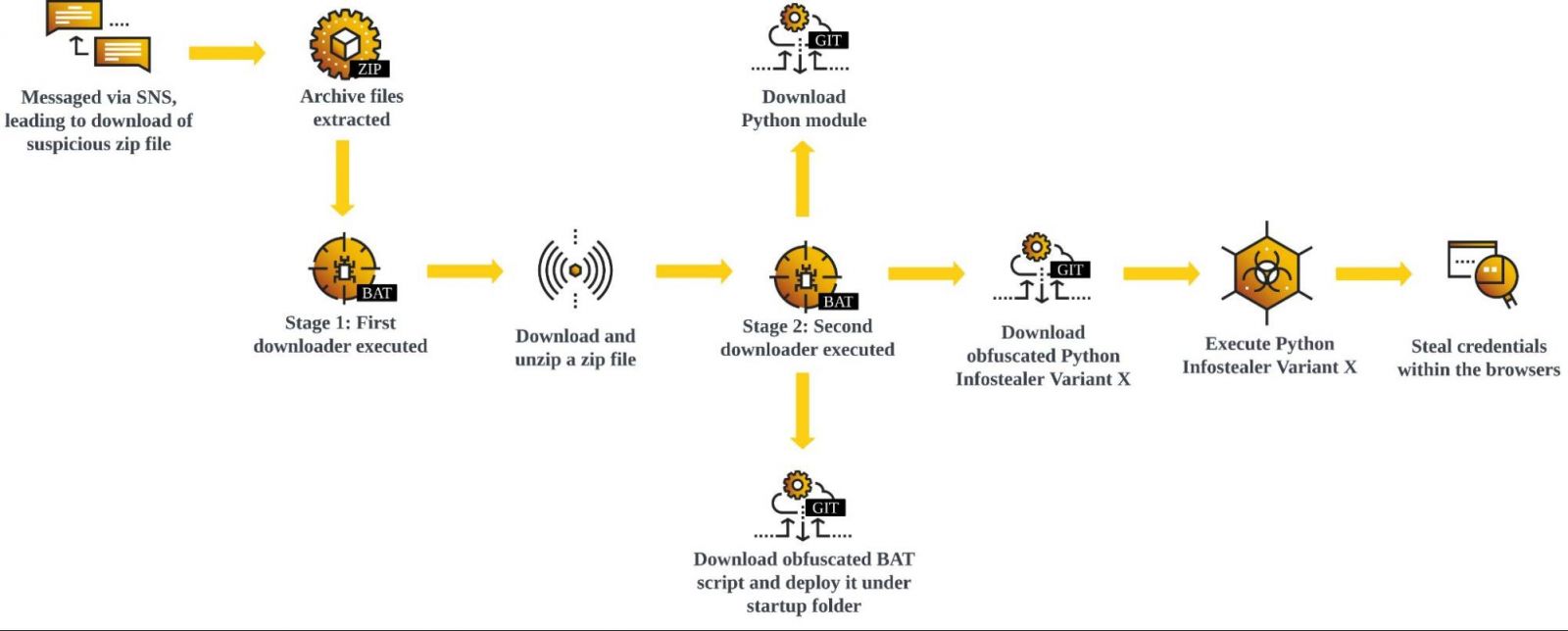

資安業者Cybereason揭露名為Snake的竊資軟體攻擊行動,駭客疑似透過臉書即時通訊軟體Messenger發送訊息,尋找攻擊目標,並引導使用者下載RAR或ZIP壓縮檔,其內容包含BAT批次檔案,功能是透過curl下載另一個ZIP檔案,然後執行PowerShell命令Expand-Archive,從前述壓縮檔取得vn.cmd,並用於執行後續的攻擊行動。而這個CMD檔案的用途,就是在受害電腦植入Snake。

資安業者Cybereason揭露名為Snake的竊資軟體攻擊行動,駭客疑似透過臉書即時通訊軟體Messenger發送訊息,尋找攻擊目標,並引導使用者下載RAR或ZIP壓縮檔,其內容包含BAT批次檔案,功能是透過curl下載另一個ZIP檔案,然後執行PowerShell命令Expand-Archive,從前述壓縮檔取得vn.cmd,並用於執行後續的攻擊行動。而這個CMD檔案的用途,就是在受害電腦植入Snake。

此竊資軟體以Python打造而成,駭客濫用程式碼儲存庫GitHub、GitLab存放惡意程式檔案,並將從受害者電腦收集的帳密資料傳送到Discord、GitHub、Telegram。

特別的是,研究人員發現駭客維護3種版本的Snake,其中2種是Python指令碼,第3種由PyInstaller封裝而成的可執行檔。根據駭客竊取資訊的主要目標是越南知名的瀏覽器Coc Coc,再加上部分功能函數的命令與越南語有關,研究人員推測,攻擊者很可能來自越南。

中國駭客組織Evasive Panda入侵藏傳佛教節日網站、藏文翻譯應用程式,鎖定亞洲用戶而來

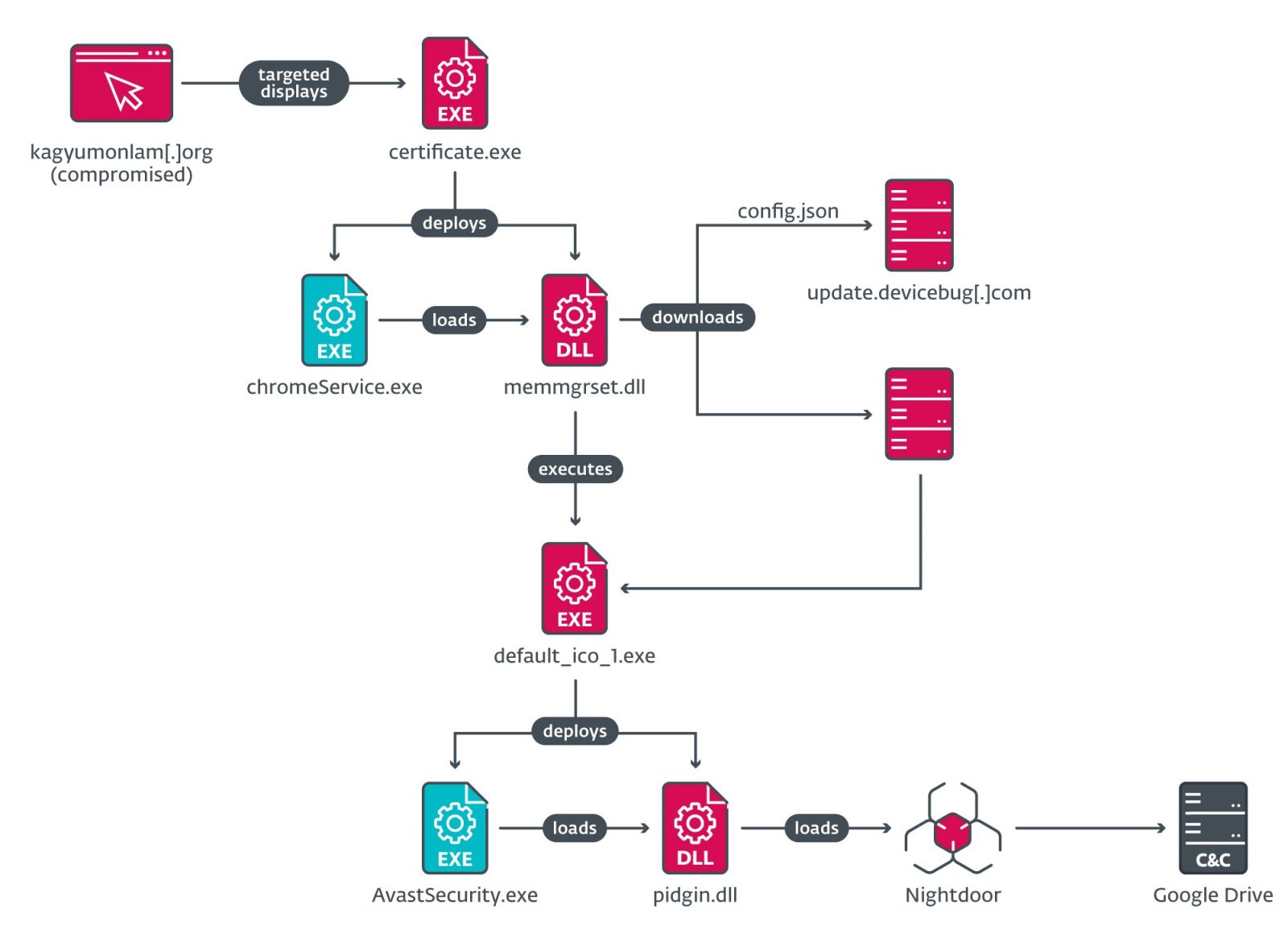

資安業者ESET揭露中國駭客組織的網路間諜活動,對方利用藏傳佛教節日「神變月(Monlam Festival)」為誘餌,針對多個國家、地區的圖博人士發動攻擊。

資安業者ESET揭露中國駭客組織的網路間諜活動,對方利用藏傳佛教節日「神變月(Monlam Festival)」為誘餌,針對多個國家、地區的圖博人士發動攻擊。

駭客破壞位於印度、推廣藏傳佛教的網站,並埋入惡意指令碼,然後將其用於水坑式攻擊,並且入侵圖博軟體公司的供應鏈。一旦發現使用者來自臺灣、香港、印度、澳洲、美國,就會顯示假的錯誤網頁,要求下載檔名為certificate的「修正程式」,此為惡意程式載入工具,以便攻擊者為下個階段做準備。研究人員循線進行調查,發現駭客於去年9月入侵也在印度、開發藏文翻譯軟體的公司網站,並在網站裡儲存數個木馬應用程式,用途是對受害電腦散布Windows或macOS惡意程式載入工具。附帶一提,攻擊者也濫用圖博新聞網站Tibetpost代管惡意酬載。

研究人員在這起攻擊行動裡,發現駭客最終對Windows電腦散布MgBot、Nightdoor等後門程式,而在Mac電腦的攻擊方式,對方則是植入多款尚未命名的惡意程式。根據駭客使用的惡意程式,再加上C2伺服器的IP位址,研究人員指出攻擊者的身分是Evasive Panda,並指出對方先前在攻擊臺灣宗教組織的行動中,也曾使用MgBot、Nightdoor。

駭客組織Tycoon與Storm-1575狼狽為奸,鎖定美國學校從事網釣攻擊

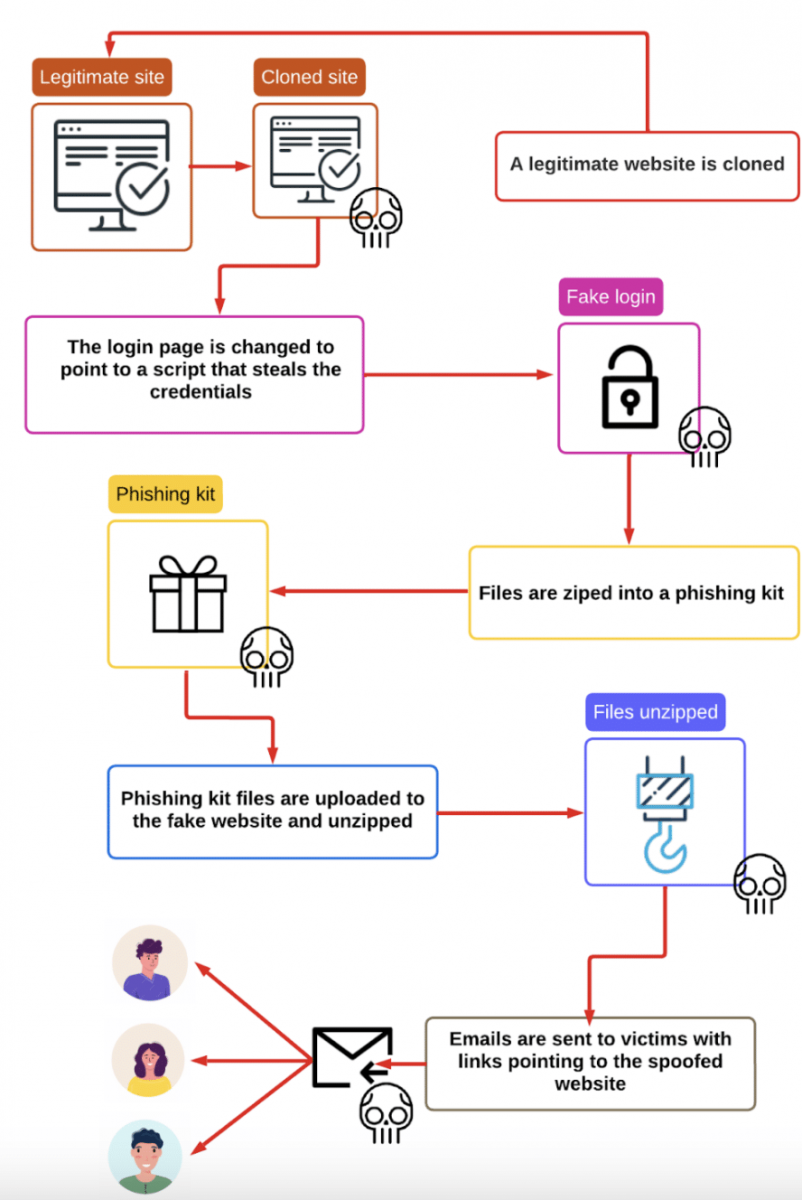

駭客組織在從事網路犯罪行為進行分工,提供不同作案工具的情況,最近有研究人員揭露其樣貌。資安業者Pixm揭露從去年11月出現的網路釣魚攻擊,參與攻擊行動的駭客組織主要是Tycoon和Storm-1575,目標是美國公立學區的從業人員,自12月開始,相關攻擊行動出現大幅增加的現象。

駭客組織在從事網路犯罪行為進行分工,提供不同作案工具的情況,最近有研究人員揭露其樣貌。資安業者Pixm揭露從去年11月出現的網路釣魚攻擊,參與攻擊行動的駭客組織主要是Tycoon和Storm-1575,目標是美國公立學區的從業人員,自12月開始,相關攻擊行動出現大幅增加的現象。

根據他們的調查,對方寄送釣魚郵件,聲稱以安全為由要求收信人變更密碼,若是照做,收信人會被導向Cloudflare圖靈驗證系統(CAPTCHA),以及偽造的微軟登入網頁,一旦收信人輸入帳密資料,攻擊者就有可能進行對手中間人攻擊(AiTM),將資料傳輸到正牌的登入網頁,並進行雙因素驗證,從而挾持收信人的微軟帳號。

研究人員指出,上述兩個組織都架設了網釣工具的服務平臺(Phishing-as-a-Service,PhaaS),Tycoon的平臺phishingkit主要是能夠繞過雙因素驗證(MFA),而Storm-1575則是設置名為Phoenix Panel(原名dadsec)的平臺,從事對手中間人攻擊。

WordPress有多個外掛程式陸續遭揭漏資安漏洞

綜合資安業者Snicco、Wordfence、Patchstack的研究與分析,在WordPress眾多外掛程式當中,有3個陸續被揭露漏洞,這些工具包含:用於佈景主題的Bricks Builder、會員系統Ultimate Member、網站效能LiteSpeed Cache存在漏洞。

這些弱點的嚴重性偏高,例如,Bricks Builder有RCE漏洞CVE-2024-25600(CVSS風險評分9.8),Ultimate Member有SQL注入漏洞CVE-2024-1071(CVSS風險評分9.8),LiteSpeed Cache有跨網站指令碼漏洞CVE-2023-40000,風險評分尚未確定,但因為安裝此工具的網站數量高達5百萬臺,因此也需多加留意。

值得留意的是,CVE-2024-25600已被用於攻擊行動。Patchstack於2月14日偵測到嘗試利用漏洞的跡象,並指出攻擊者透過惡意軟體停用Wordfence、Sucuri等資安業者提供的外掛程式;Wordfence也發現相關攻擊行動,他們在19日表示,已在過去24小時封鎖5起攻擊行動。

資料來源

1. https://snicco.io/vulnerability-disclosure/bricks/unauthenticated-rce-in-bricks-1-9-6

2. https://www.wordfence.com/blog/2024/02/2063-bounty-awarded-for-unauthenticated-sql-injection-vulnerability-patched-in-ultimate-member-wordpress-plugin/

3. https://patchstack.com/articles/xss-vulnerability-in-litespeed-cache-plugin-affecting-4-million-sites/

4. https://patchstack.com/articles/critical-rce-patched-in-bricks-builder-theme/

5. https://www.wordfence.com/threat-intel/vulnerabilities/wordpress-themes/bricks/bricks-196-unauthenticated-remote-code-execution

針對俄羅斯駭客Midnight Blizzard入侵事故,微軟公布更多調查結果,指出駭客擴大攻擊力道

1月19日微軟證實遭遇俄羅斯駭客組織Midnight Blizzard入侵,該組織企圖透過高階主管與資安人員的電子郵件來打聽情報,如今該公司公布後續的調查結果。3月8日微軟表示,他們找到對方利用電子郵件系統進行未經授權存取的證據,目的是存取原始碼儲存庫及內部系統,不過,截至目前為止他們並未發現面向客戶的系統遭到入侵的跡象。

此外,他們也發現駭客嘗試挖掘不同類型的機敏資訊,部分是來自與客戶往來的郵件。值得留意的是,駭客似乎投入了更多資源對其發動攻擊,因為2月發動的密碼潑灑(Password Spray)等多種類型的攻擊數量大增,比起前一個月成長10倍。

【漏洞與修補】

Google發布3月安卓例行更新,修補系統元件、高通晶片的重大漏洞

3月4日Google發布本月份的安卓例行修補,總共修補38個漏洞,13個涉及作業系統的框架與系統層面,25個與第三方元件有關。

其中有2個作業系統本身的漏洞被列為重大層級而受到關注,這些漏洞存在於安卓12至14版作業系統,皆為系統層面的漏洞,CVE-2024-0039可被用於遠端執行任意程式碼(RCE),另一個則是CVE-2024-23717,攻擊者可用於提升權限。

而在第三方元件的部分,存在高通於閉源元件的CVE-2023-28578,其威脅嚴重性被列為重大層級,此為記憶體中斷的弱點,在晶片核心服務執行單一事件監聽器移除的工作時出現,CVSS風險評分為9.3。

資料來源

1. https://source.android.com/docs/security/bulletin/2024-03-01

2. https://docs.qualcomm.com/product/publicresources/securitybulletin/march-2024-bulletin.html

3月9日網路儲存設備業者威聯通(QNAP)發布資安通告,他們針對NAS作業系統QTS、QuTS hero、QuTScloud,以及NAS設備雲端管理平臺myQNAPcloud修補3項漏洞CVE-2024-21899、CVE-2024-21900、CVE-2024-21901。

這些漏洞當中,危險程度最高的是重大層級的CVE-2024-21899,此為身分驗證不當漏洞,一旦攻擊者加以利用,就有可能透過網際網路入侵系統的安全機制,CVSS風險評分為9.8。

【其他新聞】

立陶宛針對中國網路間諜行動提出警告,駭客意圖收集總統選舉、議會選舉情報

駭客組織Magnet Goblin鎖定甫公布的已知漏洞,散布惡意程式

勒索軟體駭客組織LockBit捲土重來,透過種子檔案散布竊得資料

近期資安日報

【3月8日】Linux惡意軟體攻擊鎖定DevOps常用的4種平臺

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09