微軟本周二(3/12)公布的3月Patch Tuesday修補了60個安全漏洞,微軟本月並未修補零時差漏洞,也僅修補了兩個重大(Critical)等級的漏洞,它們皆涉及Windows Hyper-V,漏洞編號為CVE-2024-21408與CVE-2024-21407。

Windows Hyper-V主要提供硬體虛擬化功能,允許使用者建立虛擬硬碟、虛擬交換器與其它虛擬設備,可於Windows上將多個作業系統以虛擬機器執行。

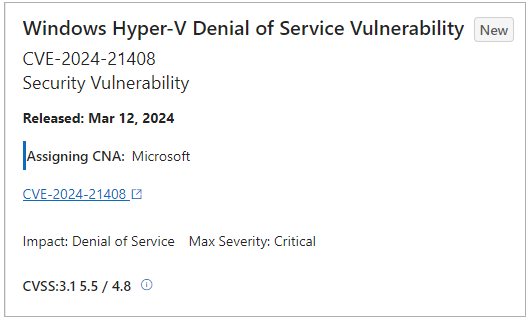

其中的CVE-2024-21408為一服務阻斷漏洞,代表駭客可藉由該漏洞透過虛擬機器來攻擊主機,儘管被列為重大等級漏洞,但它的CVSS風險評分只有5.5,而且微軟認為它不太可能被開採。不過,微軟並未公布該漏洞的細節或是可能的攻擊流程。

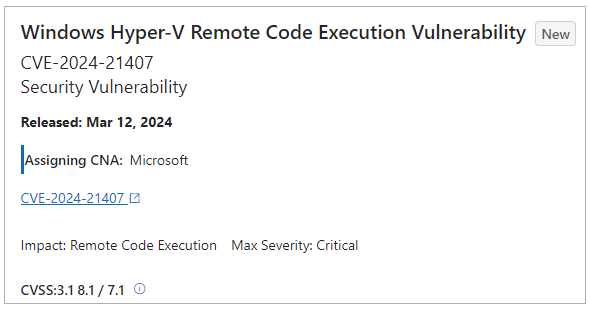

至於CVE-2024-21407則為一遠端執行漏洞,CVSS風險評分為8.1,允許於客座虛擬機器上經過身分驗證的駭客,向虛擬機器上的硬體資源傳送特定檔案的操作請求,進而在主機伺服器上執行遠端程式。成功的攻擊還需要先收集特定環境的資訊,也必須採取其它行動來準備目標環境。

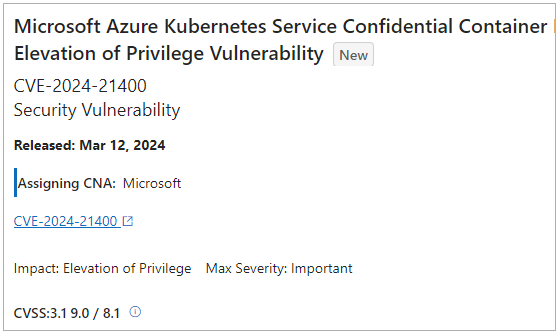

另一個被外界關注的漏洞則是CVE-2024-21400,這是個位於Azure Kubernetes Service(AKS)機密容器的權限擴張漏洞,該漏洞允許駭客存取不受信任的AKS節點與AKS機密容器,以接管機密客座與容器,且發動相關攻擊並不需要通過身分驗證。該漏洞的CVSS風險評分高達9,但僅被微軟列為重要(Important)等級。

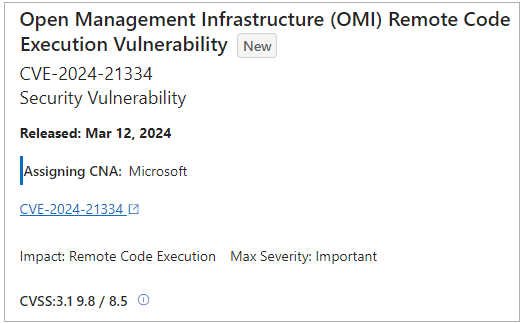

本月CVSS風險評分最高、達到9.8的,則是位於Azure開放管理基礎設施(Open Management Infrastructure,OMI)的CVE-2024-21334,OMI是個通用資訊模型的開源專案,該漏洞允許未經身分驗證的駭客自遠端存取OMI實例並傳送特定請求,以觸發一個釋放後使用漏洞,進而自遠端執行程式。

微軟建議執行受影響SCOM版本的用戶,應升級至OMI 1.8.1-0,無法更新或升級的用戶,且其Linux機器不需連至外部資源,則可選擇關閉OMI的傳入連接埠。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10