這一星期適逢多家廠商發布每月安全更新,包括微軟、Adobe、SAP等多家IT業者,以及西門子、施耐德電機等ICS工控業者,大家關切這些例行修補之餘,還有一些安全性弱點消息也要留意,例如:威聯通NAS,思科SSL VPN用戶端軟體,以及應用程式開發平臺OpenEdge的漏洞修補。

特別的是,我們近期還注意到WordPress有多個外掛程式漏洞的陸續揭漏,當中以存在Bricks Builder外掛編輯器的重大RCE漏洞CVE-2024-25600,需要特別重視,因為多家業者發現已將其用於攻擊行動。此外,另一外掛程式Popup Builder去年修補的漏洞CVE-2023-6000,近期也發現被遭駭客積極鎖定利用的狀況。

在資安事件方面,有一起關於臺灣企業的事件引發極大關注,是宏碁菲律賓分公司傳出資料外洩,宏碁已證實當地分公司有部分員工資料被存取,是菲律賓的外部供應商發生資料外洩事故造成。值得注意的是,日前我們報導上市櫃遭網路攻擊的現況時,資安專家指出,現在勒索攻擊的型態,並不全是用加密方式綁架資料而進行勒索,「偷資料的勒索」也逐漸成為常態,而上述事件中,目前傳出消息是只有資料被偷,對方並未使用勒索軟體或是加密檔案,至於後續是否有向宏碁勒索的行為,暫不得而知。

此外,還有美法兩國的重大資料外洩消息,例如,美國移民主管機關的敏感資料流入駭客論壇,原因是IT承包商遭駭,以及法國失業救濟機構France Travail遭入侵,4,300萬人個資恐流出。

國際有個重大資安事故的消息,全球也正在關注後續發展。法國總理辦公室最近公開表示,當地多個政府機構遭受了「前所未有的強度」的網路攻擊,據當地媒體指出,法國各部會網站是遭DDoS攻擊,而法國政府也採取措施,成立危機反制小組來應對,由於今年7月法國將舉辦2024奧運,還有6月舉行的歐洲議會選舉,該國國防顧問先前也示警,近期相關活動可能成為網路攻擊的重要目標。

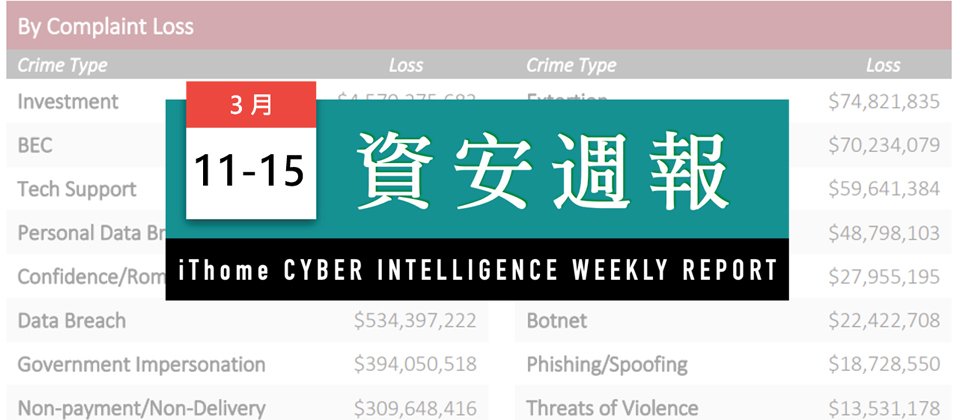

在威脅態勢上,美國聯邦調查局(FBI)發布2023年度網路犯罪報告,強調勒索軟體駭客攻擊關鍵基礎設施日益頻繁,我們在此列出重點,幫助大家快速了解。

●勒索軟體的影響再次上升,在FBI接獲的2,825件勒索軟體攻擊事故中,有1,193件是針對關鍵基礎設施(CI)有關的組織而來,相當於每5起事故就有2起是針對CI,這樣的比例比前一年度更高。

●從犯罪型態來看,商業電子郵件詐騙(BEC)危害程度居高不下,FBI表示,2023年此類犯罪損失高達29億美元。我們對比了前兩年的BEC損失,分別是23億美元、27億美元,可看出企業必須持續嚴防這類威脅。

●投資詐騙問題越來越大,2022年損失達33億美元,超越BEC而成為傷害最大的犯罪型態,2023年這類損失金額更是達到45億美元。

在其他重要威脅態勢上,這星期還有不少勒索軟體最新動向的揭露,我們整理如下:

●勒索軟體駭客組織BianLian最近的攻擊行動,是利用前一陣子TeamCity的漏洞來發起入侵。

●由勒索軟體駭客組織GhostSec、Stormous發起的雙重勒索攻擊,正利用名為GhostLocker 2.0的勒索軟體,鎖定中東、非洲、亞洲企業發動攻擊。

●去年4月出現的勒索軟體駭客組織RA World,攻擊目標原本是美國、韓國,後續擴展至德國、印度,以及臺灣,拉丁美洲現在也被鎖定。

回到國內,關於上市櫃公司資安事件揭露的規範,最近有重要消息發布。我們先前報導臺灣證券交易所發布新版重訊問答集,裡面具體列出「上市公司」的資安事件重大性標準,而對於「上櫃公司」資安事件重大性標準的規範,則是在3月8日由證券櫃檯買賣中心發布。簡單來說,當中明訂核心系統遭駭,官網遭駭、DDoS、個資外洩、造成服務受影響中斷等,都屬重大性事件,而且,都需要發布重大訊息告知投資人。

【3月11日】為隱匿攻擊流量,駭客濫用虛擬化平臺QEMU設置網路通訊隧道

為了讓攻擊行動更為隱密,攻擊者建立網路隧道(Tunnel),從而埋藏攻擊流量的情況,研究人員已經發現多起這種類型的攻擊行動,其中最常針對部分,就是利用DNS打造這類通道來達成目的。

但最近出現一種新型態的攻擊手法引起研究人員關注,駭客使用的是虛擬化平臺QEMU來達到目的,從而繞過受害組織的資安防護措施。

【3月12日】勒索軟體駭客組織「變臉」藉由TeamCity伺服器入侵受害組織

上週JetBrains發布CI/CD開發工具TeamCity 2023.11.4版,當時修補2個高風險層級的身分驗證漏洞,並衍生該軟體業者與通報漏洞的研究人員對於漏洞公開出現意見不一致的狀況。如今,這些漏洞已被用於實際攻擊行動──資安業者GuidePoint在惡名昭彰的勒索軟體駭客「變臉」近期攻擊行動裡,發現駭客運用上述漏洞入侵目標組織,部署後門程式以進行後續攻擊行動。由於這項開發工具相當普及,且針對這套系統的攻擊行動這一年來越來越常出現,IT人員應儘速套用相關緩解措施。

【3月13日】微軟發布3月例行更新,Hyper-V、Exchange、Azure K8s漏洞受到研究人員關注

本週二有許多軟體業者與工控系統廠商推出每月例行更新,包含微軟、Adobe、SAP、西門子、施耐德電機,這些公司揭露與修補的漏洞,目前尚未出現遭到利用的跡象。

話雖如此,還是有些漏洞引起研究人員的關注。以微軟本次公布的漏洞為例,許多研究人員特別提及要注意Hyper-V漏洞CVE-2024-21407。資安業者Rapid7警告,雖然微軟表示攻擊者必須收集特定的環境資訊才能利用這項漏洞,但也提醒在Hyper-V主機上,完全不需取得特殊權限。

【3月14日】研究人員揭露ChatGPT可用於存取第三方網站及敏感資料的漏洞

隨著生成式AI的運用日益廣泛,這類聊天機器人無法只根據機器學習模型回答問題,因此系統開發者將其串連線上搜尋引擎、程式碼儲存庫、CRM等各類服務,並進行資料交換,形成新的生成式AI生態圈,這麼做可能提升AI的功能,卻也帶來潛在的資安風險。

研究人員最近針對ChatGPT的相關功能著手進行調查,證實上述的情況。而這種允許使用者與第三方服務串連的功能模組,在ChatGPT被稱為外掛程式(Plugins)。

【3月15日】Windows安全機制SmartScreen弱點在公布前也被用於散布惡意程式DarkGate

微軟在今年2月例行更新(Patch Tuesday),修補Microsoft Defender SmartScreen安全機制的漏洞CVE-2024-21412,當時通報漏洞的資安業者趨勢科技表示,這項漏洞在去年底就被APT駭客組織利用。

但在研究人員進一步追查後發現,今年1月有另一組人馬也將其用於散布惡意程式DarkGate。這樣的情況,很有可能還有其他駭客也在微軟修補之前,就掌握這項漏洞。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10