本月初JetBrains修補TeamCity兩個漏洞CVE-2024-27198、CVE-2024-27199,隨後就傳出有人將其用於攻擊行動,其中一組人馬就是曾經對臺灣發動攻擊的勒索軟體駭客組織「變臉」。

但事隔不到一週,但事隔不到一週,更多駭客也加入利用這些漏洞的行列,他們對TeamCity植入更多惡意程式,以便進行攻擊行動。

【攻擊與威脅】

更多駭客利用TeamCity重大漏洞,散布勒索軟體Jasmin、挖礦程式XMRig、木馬程式SparkRAT

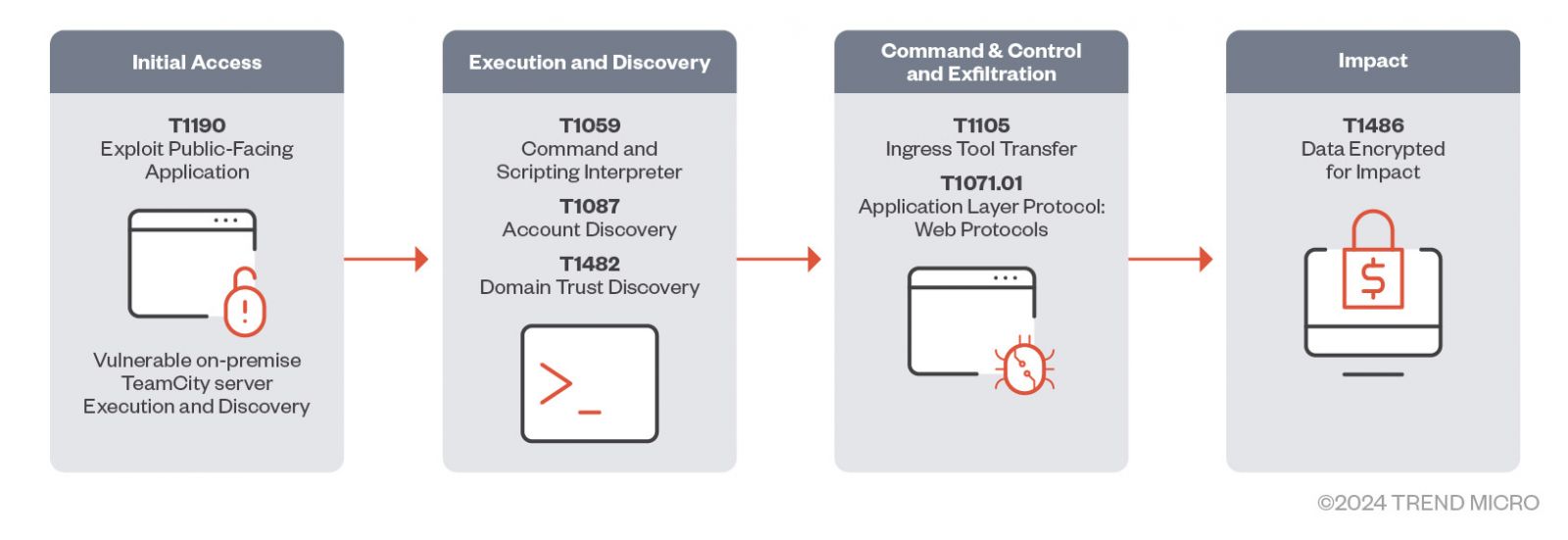

3月4日JetBrains公開CI/CD開發平臺TeamCity的高風險漏洞CVE-2024-27198、CVE-2024-27199(CVSS風險評分為9.8、7.3),一週後勒索軟體駭客組織「變臉」開始將其用於攻擊行動,現在有更多駭客加入利用漏洞的行列。

3月4日JetBrains公開CI/CD開發平臺TeamCity的高風險漏洞CVE-2024-27198、CVE-2024-27199(CVSS風險評分為9.8、7.3),一週後勒索軟體駭客組織「變臉」開始將其用於攻擊行動,現在有更多駭客加入利用漏洞的行列。

資安業者趨勢科技指出,他們看到多組人馬利用這些漏洞,最早發現的是勒索軟體Jasmin攻擊,對方加密受害電腦並留下勒索訊息,要求受害者透過電子郵件聯繫,並以比特幣或門羅幣支付贖金;接著,他們也發現有人利用這項漏洞部署挖礦程式XMRig變種,進行調查發現,對方可能早在1月就在用TeamCity伺服器挖礦。

除了上述攻擊事故,研究人員看到有人對這類伺服器散布RAT木馬程式SparkRAT變種的情況,駭客使用Go語言打造並將其當作後門使用。此外,他們也看到攻擊者利用漏洞部署Cobalt Strike Beacon的事故。

電玩遊戲業者寶可夢公司(The Pokémon Company)近日在網站上提出警告,指出他們發現有人企圖入侵部分用戶的帳號並重設密碼,該公司將暫時停用受此影響的帳號。

該公司發言人Daniel Benkwitt向科技新聞網站TechCrunch透露,他們並未察覺有帳號遭到入侵,但為了保護用戶,仍決定重設部分用戶的密碼,這些帳號占總體用戶的比例是0.1%。TechCrunch推測,此次事故很有可能使用了帳號填充(credential stuffing)手法進行攻擊。

針對中國資助的駭客Volt Typhoon持續鎖定關鍵基礎設施攻擊,美國提供防禦指引

美國網路安全暨基礎設施安全局(CISA)與英國、澳洲、加拿大的網路安全機構聯手對中國駭客組織Volt Typhoon帶來的威脅提出警告,指出這些駭客的攻擊目標與策略與大部分的攻擊者有所不同,他們的主要目標是拿下操作科技(OT)資產的存取權限,若是得逞,就有機會破壞關鍵基礎設施,未來一旦發生軍事衝突,或是出現地緣政治緊張的局勢,就能趁機製造混亂。

對此,他們呼籲關鍵基礎設施的領導團隊採取行動,落實下列工作:

(一)實施明確及積極的資源挹注決策;

(二)保護供應鏈;

(三)深植資安文化。

其中,他們提及在最佳實踐的做法裡,留存事件記錄對資安團隊尤其重要,例如,應用程式及重要系統的存取記錄及安全事件記錄,並應集中管理。

【漏洞與修補】

3月19日Atlassian針對旗下的Bamboo、Bitbucket、Confluence、Jira等產品發布安全性修補,總共處理超過20個漏洞,其中最值得留意的部分,是CVSS風險評分達到10分的SQL注入漏洞CVE-2024-1597,此漏洞涉及CI/CD工具Bamboo,在其搭配的SQL資料庫採用特定連線組態時,就會存在這個弱點。

資料來源

1. https://confluence.atlassian.com/security/security-bulletin-march-19-2024-1369444862.html

2. https://jira.atlassian.com/browse/BAM-25716

北約組織向Ivanti通報同步應用系統Standalone Sentry的重大漏洞

接獲北約組織網路安全中心的通報,3月18日Ivanti發布資安公告,指出旗下的Standalone Sentry存在重大層級的RCE漏洞CVE-2023-41724,未經身分驗證的攻擊者可透過與設備相同的實體或邏輯網路,在作業系統底層執行任意命令,CVSS風險評分為9.6,影響所有版本的Standalone Sentry,該公司提供修補程式,並強調尚未發現漏洞遭到利用的跡象。

附帶一提,該公司後來於20日公布另一個重大漏洞CVE-2023-46808,此為遠端檔案寫入漏洞,影響Neurons for ITSM,攻擊者若是通過身分驗證,就有機會觸發漏洞在敏感資料夾寫入檔案,從而執行命令,CVSS風險評為9.9分。

資料來源

1. https://forums.ivanti.com/s/article/CVE-2023-41724-Remote-Code-Execution-for-Ivanti-Standalone-Sentry

2. https://forums.ivanti.com/s/article/SA-CVE-2023-46808-Authenticated-Remote-File-Write-for-Ivanti-Neurons-for-ITSM

Chrome 123、Firefox 124正式推出,修補多項高風險漏洞

3月19日瀏覽器Chrome、Firefox不約而同發布重大改版,並修補十多項漏洞。

升級至123版的Chrome,共修補12個漏洞,其中一項漏洞CVE-2024-2625被列為高風險而受到關注,此漏洞與排版引擎V8有關,為物件生命週期造成的弱點。

邁入124版的Firefox同樣修補12個漏洞,最值得留意的是危急(Critical)等級的記憶體安全漏洞CVE-2024-2615,這個弱點有可能被用於執行任意程式碼。

資料來源

1. https://chromereleases.googleblog.com/2024/03/stable-channel-update-for-desktop_19.html

2. https://www.mozilla.org/en-US/security/advisories/mfsa2024-12/

【資安產業動態】

2022年10月推出的軟體安全評估工具GUAC,主要目的是提高企業組織軟體供應鏈的透明度,透過了解應用程式元件的相依性,明確掌握漏洞的影響範圍。

在發展一段時間後,成立此專案的Kusari、Google、普渡大學,今年3月決定將其轉移至開源軟體安全基金會(OpenSSF),並成為孵化專案。OpenSSF將徵召相關領域專家協助開發新功能,並計畫與數個軟體供應鏈團隊、專案進行合作。

【其他新聞】

程式碼儲存庫GitHub導入新的AI工具,自動修補用戶程式碼的弱點

微軟宣布將於Windows的TLS連線棄用低於2048位元的RSA金鑰

蘋果在Safari 17引入的進階音訊指紋辨識保護機制遭到破解

Let's Encrypt推出新的憑證透明度日誌服務Sunlight

近期資安日報

【3月20日】研究人員針對行動應用程式開發平臺Firebase配置不當氾濫的現象提出警告

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06