去年5月Google在I/O大會宣布啟動搜尋引擎的生成式搜尋體驗(Search Generative Experience,SGE)專案,今年初開放部分用戶使用,可在完成搜尋後一併得到生成式AI的建議,然而,有專家發現,SGE竟會提供垃圾網站及惡意網站作為參考資料。

對此,有研究人員進行調查,並指出可能是遭遇SEO中毒所致。

【攻擊與威脅】

Google人工智慧搜尋建議內容疑遭SEO中毒,參雜惡意網站連結

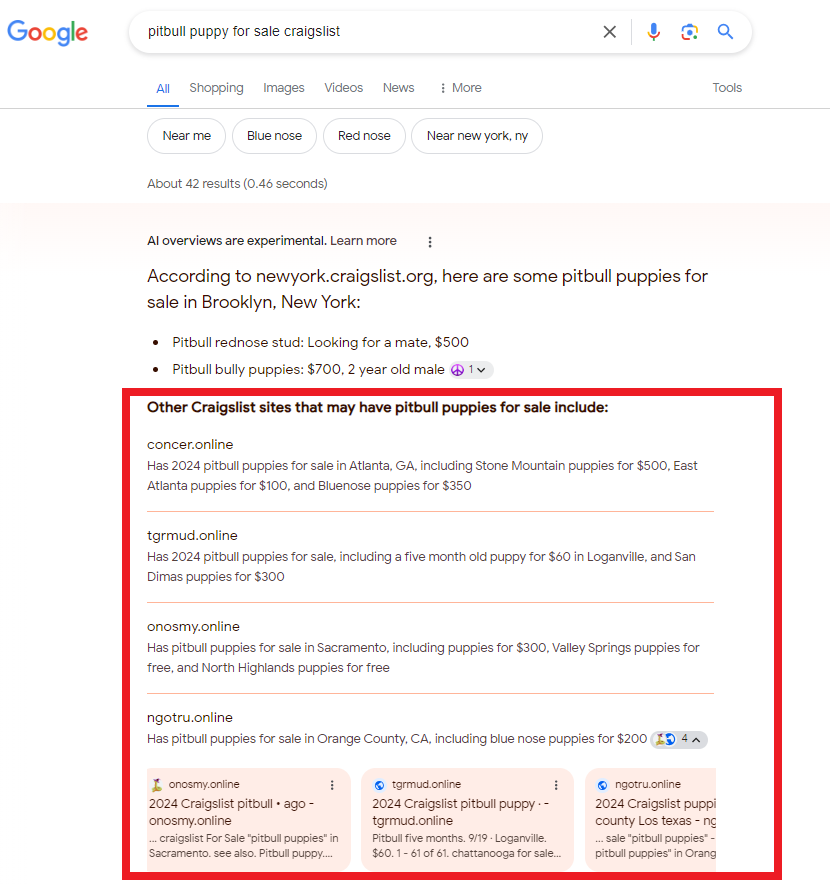

近期Google開始在搜尋引擎加入生成式搜尋體驗功能(SGE),藉此在搜尋結果提供由AI產生的快速摘要,以及相關網站等其他建議資訊。然而,有人發現SGE竟會推薦垃圾網站及惡意網站,使得用戶容易上當。

近期Google開始在搜尋引擎加入生成式搜尋體驗功能(SGE),藉此在搜尋結果提供由AI產生的快速摘要,以及相關網站等其他建議資訊。然而,有人發現SGE竟會推薦垃圾網站及惡意網站,使得用戶容易上當。

此情況最初是由Amsive Digital搜尋引擎最佳化(SEO)顧問Lily Ray揭露,資安新聞網站Bleeping Computer循線進行調查發現,SGE推薦的網站具備幾種特徵,例如:使用.online頂級網域名稱(TLD)、套用相同的HTML模版、會進行重新導向的網站。

該網站推測,這樣的結果很有可能是SEO中毒攻擊造成,導致相關的惡意內容被Google索引納入。

與Sandworm有關的俄羅斯駭客團體傳出攻擊烏克蘭網路服務供應商

3月13日俄羅斯駭客組織Solntsepek聲稱攻擊了4家烏克蘭網路服務供應商Triacom、Misto TV、KIM、Linktelecom,原因是他們是對政府機關及武裝部隊提供網路服務的業者,而這群駭客試圖干擾上述業者營運,並竊得內部文件及客戶資料庫。

報導此事的資安新聞網站Recorded Future News指出,由於上述廠商在烏克蘭較鮮為人知,很難確認上述說法的真實性。烏克蘭國家特別通訊暨資訊保護局(SSSCIP)正在調查上述事故,並表示攻擊者是俄羅斯駭客組織Sandworm旗下團體UAC-0165。烏克蘭國家安全局(SBU)也表示,他們已著手調查,但目前發現的證據都和Solntsepek有關,這群歹徒去年曾攻擊烏克蘭大型電信業者Kyivstar。

Triacom、Misto TV、KIM發出公告,表明正逐步復原相關服務。而對於駭客所使用的犯案工具,很有可能是3月21日資安業者SentinelOne公布名為AcidPour的資料破壞軟體(Wiper),此惡意程式為另一款資料破壞軟體AcidRain的變種,採用C語言打造而成,當時研究人員推測,很可能與俄羅斯軍事情報局(GRU)的駭客有關。

惡意程式BunnyLoader 3.0被用於竊取受害電腦資料,並散布其他惡意軟體

2023年9月出現的惡意軟體載入工具BunnyLoader,最近幾個月重新打造,資安業者Palo Alto Networks發現,對方在2月發布3.0大改版,號稱提高性能,並藉由降低惡意酬載檔案大小、強化鍵盤側錄的功能,增強90%的攻擊威力。

研究人員對其程式進行分析,結果發現駭客開始採用RC4加密處理與C2的通訊,並拆分竊資軟體、剪貼簿攔截器、鍵盤側錄工具、DoS模組,攻擊者可選擇性部署所需模組來減少足跡。

【漏洞與修補】

物聯網及嵌入式裝置作業系統Zephyr OS存在漏洞,有可能被用於DoS攻擊或IP位址詐欺

資安業者Synopsys指出,有不少物聯網裝置及嵌入式設備採用的作業系統Zephyr OS,其網路堆疊模組存在漏洞CVE-2023-7060,起因是該作業系統的IP封包處理缺乏安全控制機制。

研究人員發現,其網路堆疊的實作,不會丟棄來源位址是本機的外部封包,違反網路安全實作,而有可能被用於IP位址詐欺攻擊,CVSS風險評分為8.6,影響2.7至3.5版Zephyr OS。

一旦攻擊者觸發,就有可能導致設備面臨服務阻斷現象。研究人員去年12月通報並得到確認,專案維護團隊於今年1月完成修補,並於3月發布資安公告。

Mozilla修補Pwn2Own揭露的Firefox零時差漏洞

3月22日Mozilla發布Firefox 124.0.1、ESR 115.9.1,修補兩個危急(Critical)層級的零時差漏洞CVE-2024-29943、CVE-2024-29944,這些漏洞的發現,是來自上週舉辦的漏洞挖掘競賽Pwn2Own Vancouver 2024,皆由研究人員Manfred Paul揭露。值得一提的是,這兩個漏洞是本次漏洞挖掘競賽最早得到修補的弱點。

其中,CVE-2024-29943為越界存取(Out-of-bounds access)漏洞,攻擊者可透過欺騙基於範圍的邊界檢查機制,從而對JavaScript物件進行越界讀取或是寫入。

另一個漏洞CVE-2024-29944與權限繞過有關,攻擊者能將事件處理程序注入握有特殊權限的使用者,而能夠透過主要處理程序執行任意的JavaScript指令碼。Mozilla強調,該漏洞存在於電腦版Firefox,行動裝置版本不受影響。

為了防範他人在網站藉由聲音指紋辨識、追蹤用戶,蘋果在去年9月發表的大改版Safari 17當中,引入名為進階聲音指紋辨識防護功能,這項技術將會限制可用的資訊並加入隨機雜訊內容,以便降低辨識的準確度。但追蹤技術供應商Fingerprint認為,蘋果的做法仍有不足之處,因為他們藉由降噪處理避開保護機制,成功對瀏覽器產生唯一識別碼。

研究人員指出,不只Safari對於聲音指紋辨識採取行動,Tor、Brave等瀏覽器也導入對應的機制,但他們仍能還原其聲音指紋。

【資安產業動態】

3月8日國家科學及技術委員會開放「2024 GiCS尋找資安女婕思」競賽報名,即將於31日截止。

3月8日國家科學及技術委員會開放「2024 GiCS尋找資安女婕思」競賽報名,即將於31日截止。

尋找資安女婕思競賽今年已邁入第4屆,本次的競賽分組規畫,包含高中職及大專院校組,比賽項目則有「資安闖天關」及「創意發想賽」。值得一提的是,為擴大資安人才培育,本次的創意發想賽特別增列非資訊科系的組別,希望讓更多對資安有興趣的同學參與,發想出生活各面向可能產生的資安需求和問題。

此次競賽預定在4月27日於臺南沙崙資安暨智慧科技研發大樓舉辦決賽,並舉辦第5期「女婕思好科技」研習活動。

【其他新聞】

新型態網路釣魚工具包Tycoon 2FA鎖定微軟365、Google用戶,並能繞過雙因素驗證

中國駭客組織UNC5174鎖定BIG-IP、Confluence、ScreenConnect漏洞發動攻擊

研究人員揭露FlowFixation漏洞,攻擊者有可能用來一鍵接管AWS服務帳號

AMD Zen處理器恐面臨ZenHammer記憶體攻擊的風險

近期資安日報

【3月25日】俄羅斯駭客APT29鎖定德國政黨散布惡意程式WineLoader

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10