駭客鎖定路由器、物聯網裝置等小型辦公室(SOHO)及家用網路設備發動攻擊,控制後將其組成殭屍網路,已有多起攻擊行動出現,但大多還是針對有受到支援的設備而來,如今有駭客專門針對已不再受到廠商支援的設備下手,暗中從事攻擊行動長達10年,直到最近才被發現。

值得留意的是,這些駭客挾持設備後,專門提供網路罪犯代理伺服器服務,甚至有其他殭屍網路的經營者也是他們的客戶。

【攻擊與威脅】

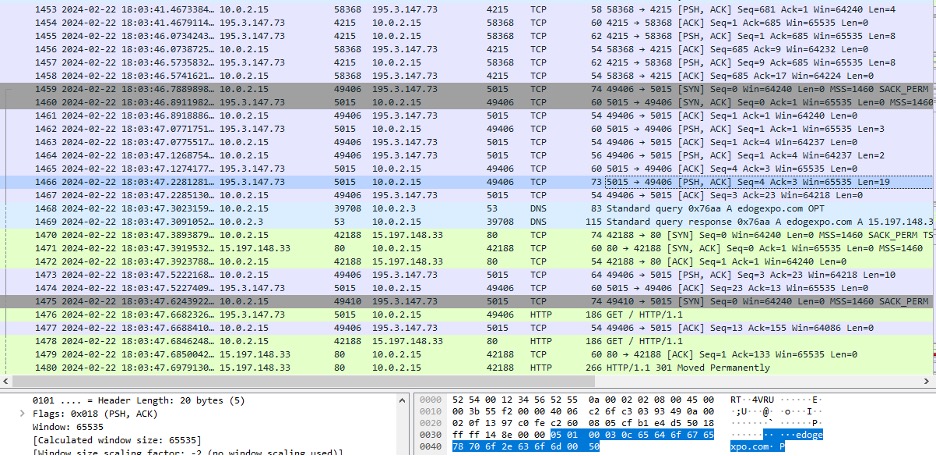

殭屍網路TheMoon攻佔廠商不再提供支援的網路設備,短短72小時綁架逾6千臺華碩路由器

資安業者Lumen揭露從2014年開始營運的殭屍網路TheMoon,其規模在今年2月擴及88個國家、4萬個殭屍網路機器人。而這個殭屍網路的形成,主要是挾持生命週期終止(EOL)的家用及小型辦公室(SOHO)路由器、物聯網設備,駭客將其用於提供網路犯罪用途的代理伺服器服務(研究人員將其稱為Faceless),根據研究人員的追蹤,該服務每週增加近7千名新用戶,而且,SolarMarker和IcedID等殭屍網路的經營者也採用TheMoon的服務。

資安業者Lumen揭露從2014年開始營運的殭屍網路TheMoon,其規模在今年2月擴及88個國家、4萬個殭屍網路機器人。而這個殭屍網路的形成,主要是挾持生命週期終止(EOL)的家用及小型辦公室(SOHO)路由器、物聯網設備,駭客將其用於提供網路犯罪用途的代理伺服器服務(研究人員將其稱為Faceless),根據研究人員的追蹤,該服務每週增加近7千名新用戶,而且,SolarMarker和IcedID等殭屍網路的經營者也採用TheMoon的服務。

值得留意的是,在3月的第一週,研究人員看到對方在72小時內,攻擊超過6千臺華碩路由器。對此他們認為,駭客專門針對這些設備的原因,在於製造商不再提供產品更新與安全性支援,使得已知漏洞持續曝露,甚至使用者可能早就遺忘或遺棄這些設備。

惡意軟體Sign1鎖定WordPress網站而來,逾3.9萬個網站受害

資安業者Sucuri揭露鎖定WordPress網站的惡意軟體Sign1攻擊行動,有超過3.9萬個網站遭到感染。對於這起攻擊行動的發現,他們看到自己客戶的網站遭到暴力破解攻擊而被入侵,一旦攻擊者取得存取權限,就會濫用WordPress自訂HTML小工具,或是部署名為Simple Custom CSS and JS的外掛程式,從而注入惡意JavaScript程式碼。

研究人員分析Sign1的程式碼,發現對方每10分鐘就更換一次URL,使得瀏覽受害網站的用戶不斷被導向惡意網站,但這些網域都是在攻擊之前才註冊,而不會遭到封鎖。

特別的是,Sign1在執行前會針對使用者的來源進行檢查,只對來自Google、臉書、Instagram、雅虎存取受害網站的用戶發動攻擊,並對瀏覽器產生專用的cookie,從而將使用者導向詐騙網站,並引誘他們啟用網站通知。

擁有17萬用戶的大型Discord機器人社群Top.gg傳出遭到供應鏈攻擊,攻擊者運用多種手法,包含挾持GitHub帳號、散布惡意Python套件、使用假造的Python基礎設施,並透過社交工程手法進行。

駭客先是打造惡意開源工具來引誘開發者上當,並散布由冒牌Python基礎設施代管的相依性套件,將其與GitHub熱門專案連結,並挾持具有較高貢獻度的GitHub帳號,其中一個就是Top.gg的維護者editor-syntax,攻擊者藉由他的帳號提交惡意程式碼,從而導致其他開發人員的電腦有可能被植入惡意版本的Python套件。此外,對方也濫用該名維護者的帳號,對惡意GitHub帳號給予星等評價。

資安業者Palo Alto Networks揭露近日中國駭客組織針對東南亞國家聯盟(ASEAN)的攻擊行動,其中一起是針對緬甸、菲律賓、日本、新加坡而來,源於別名為Mustang Panda、Earth Preta的駭客組織Stately Taurus,他們假借ASEAN與澳洲舉辦的特別會議為由,在3月4日至5日散布惡意軟體。

另一起行動則是入侵ASEAN附屬組織,攻擊者身分不明,並對於柬埔寨、寮國、新加坡的政府機關發動攻擊,根據對方活動的時間,研究人員推測攻擊者來自中國。

英國、芬蘭、紐西蘭、澳洲指控中國政府指使駭客組織攻擊民主國家政府單位

繼美國對中國駭客組織APT31、與之有關的公司武漢曉睿智科技(Wuhan XRZ)祭出制裁,並對7名成員提告,後續有更多國家出面,指控遭到與中國國家安全部(MSS)有關的APT駭客攻擊。

英國國家網路安全中心表示,選舉委員會的系統疑似在2021至2022年遭中國駭客破壞,APT31亦在2021年企圖對議員出手但並未得逞。對此,他們將對APT31、武漢曉睿智科技、2名成員進行制裁。

芬蘭警方則是對於國家調查局3年前揭露的事故提出指控,這起事故針對議會的資訊系統而來,駭客於2020年秋季至2021年初從事網路間諜行動,攻擊者身分就是APT31,他們鎖定其中1名嫌犯。

紐西蘭政府通訊安全局(GCSB)指出,2021年議會的法律顧問辦公室、服務部遭到入侵,經調查攻擊者的身分是中國駭客組織APT40。

澳洲也對中國駭客的攻擊行動公開譴責,並強調該國的選務系統並未受到英國事故波及;但當地媒體Australian Financial Review根據中國資安業者安洵信息(i-Soon)外流的資料指出,澳洲也遭到中國政府鎖定。

【漏洞與修補】

3月26日Google發布123.0.6312.86、123.0.6312.87版Chrome,總共修補7個漏洞,其中兩個是漏洞挖掘競賽Pwn2Own Vancouver 2024發現的零時差漏洞,而引起關注。

其中一個是記憶體釋放後濫用(UAF)漏洞CVE-2024-2886,此弱點出現於WebCodecs元件,為高風險層級;另一個是類型混淆漏洞CVE-2024-2887,此弱點出現於WebAssembly元件,同樣也被列為高風險層級。

蘋果發布iOS 17.4.1、macOS Sonoma 14.4.1,修補AV1影音解碼器漏洞

蘋果近日發布iOS 17.4.1及16.7.7、iPadOS 17.4.1及16.7.7、visionOS 1.1.1、macOS Sonoma 14.4.1、macOS Ventura 13.6.6,以及Safari 17.4.1,當中修補CVE-2024-1580,此為AV1影音解碼器dav1d的整數溢位漏洞,一旦觸發有可能導致記憶體中斷,從而在處理圖片的過程被用於執行任意程式碼,CVSS風險評為5.9。

【其他新聞】

iPhone用戶遭到網釣攻擊套件Darcula鎖定,藉由iMessage散布釣魚簡訊

人工智慧框架Ray漏洞遭到鎖定,攻擊者挾持運算能力挖礦、竊取機敏資料

伊朗駭客組織MuddyWater透過遠端管理工具Atera控制受害電腦

近期資安日報

【3月27日】AiTM網釣攻擊工具包Tycoon 2FA針對微軟365、Google用戶而來

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10