最近幾年中國駭客組織APT41的攻擊行動不時傳出,但今年初鮮少有相關的事故揭露,直到最近,有研究人員發現該組織旗下團體的攻擊手法。

資安業者趨勢科技發現該組織旗下團體Earth Freybug,特別針對端點防護系統(註:這裡研究人員應該指的是EDR相關系統)追蹤惡意行動的方法下手,企圖讓這類系統無法偵測他們的行蹤。

【攻擊與威脅】

中國駭客組織APT41旗下團體利用名為Unapimon的工具迴避偵測

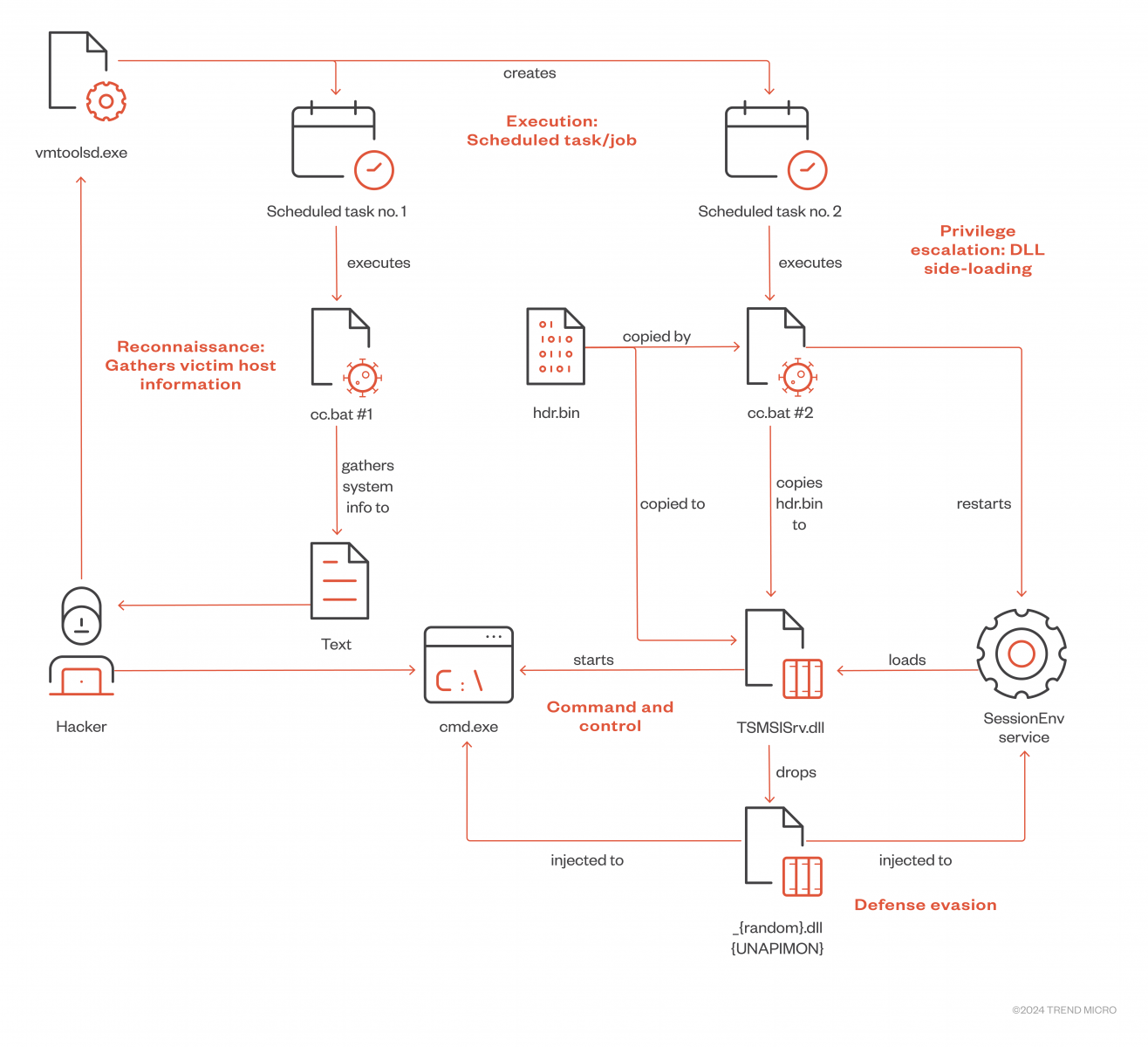

資安業者趨勢科技揭露最新一波有關中國駭客組織APT41的攻擊行動,他們發現該組織旗下的團體Earth Freybug,將惡意酬載注入VMware Tools(vmtoolsd.exe)的處理程序執行,從而接收遠端的排程任務並收集電腦的系統資訊,接著,對方執行另一個批次檔,透過遠端桌面連線組態設定(SessionEnv)有關的DLL檔案(TSMSISrv.dll),使用DLL側載手法將惡意程式Uanpimon載入到記憶體內執行。

資安業者趨勢科技揭露最新一波有關中國駭客組織APT41的攻擊行動,他們發現該組織旗下的團體Earth Freybug,將惡意酬載注入VMware Tools(vmtoolsd.exe)的處理程序執行,從而接收遠端的排程任務並收集電腦的系統資訊,接著,對方執行另一個批次檔,透過遠端桌面連線組態設定(SessionEnv)有關的DLL檔案(TSMSISrv.dll),使用DLL側載手法將惡意程式Uanpimon載入到記憶體內執行。

研究人員指出,由於許多端點防護工具透過API掛鉤追蹤惡意行為,對方反其道而行,將Unapimon設計成能取消子處理程序相關的API掛鉤,而能迴避此種偵測。

假冒下載、安裝McAfee防毒軟體的名義,安卓金融木馬Vultur透過發出引誘SMS簡訊散播

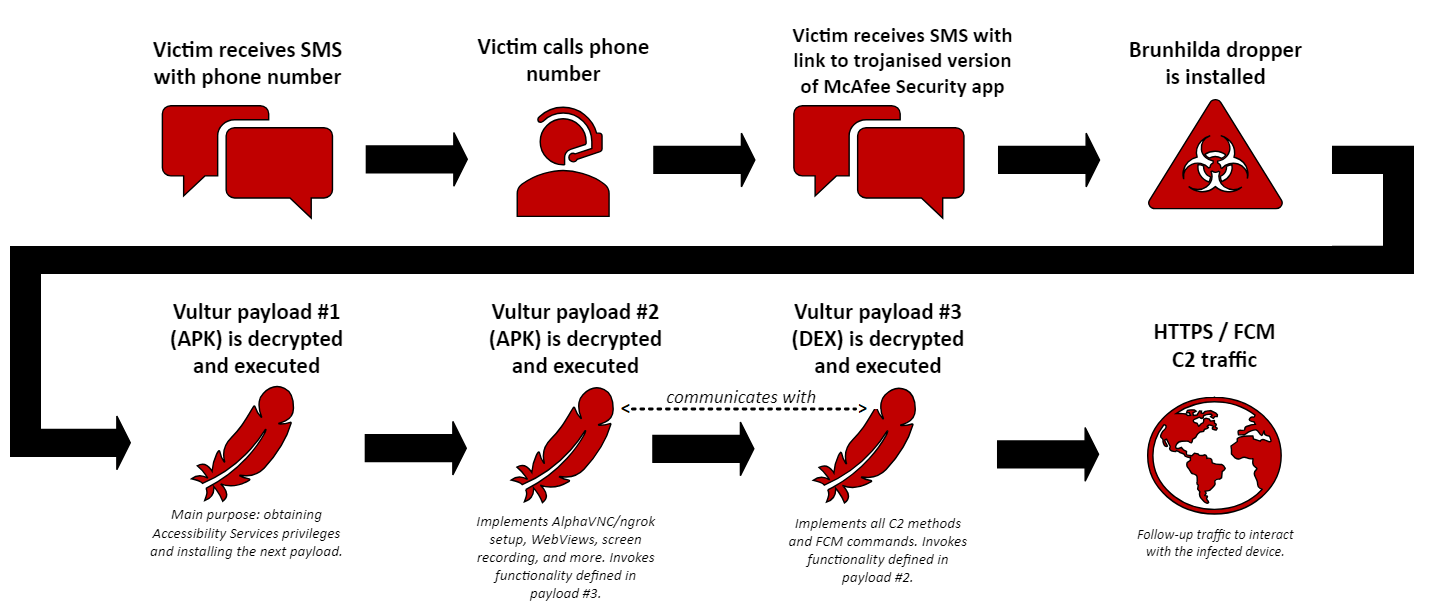

資安業者Fox-IT揭露最新一波的安卓金融木馬Vultur攻擊行動,對方先是發送簡訊,聲稱用戶出現未經授權的交易,需要撥打他們提供的電話號碼進行處理,一旦使用者照做,駭客就會寄送第2則簡訊,並引誘他們點選連接,前往冒牌的McAfee Security網站安裝「防毒軟體」。

資安業者Fox-IT揭露最新一波的安卓金融木馬Vultur攻擊行動,對方先是發送簡訊,聲稱用戶出現未經授權的交易,需要撥打他們提供的電話號碼進行處理,一旦使用者照做,駭客就會寄送第2則簡訊,並引誘他們點選連接,前往冒牌的McAfee Security網站安裝「防毒軟體」。

此遭到木馬化的防毒軟體被植入了名為Brunhilda的惡意程式載入工具,若是使用者執行安裝,Brunhilda就會執行與Vultur相關的元件,從而得到使用者對輔助功能的授權、初始化遠端控制系統,最終與C2建立連線。

研究人員指出,新版Vultur能停用特定的應用程式,並顯示自訂通知來誤導使用者,甚至能繞過螢幕解鎖畫面,使得攻擊者可不受限制存取裝置。

4月1日非營利組織OWASP基金會表示,他們2月下旬收到支援請求,從而發現舊的維基(Wiki)網頁伺服器出現組態不當的情況,導致從2006至2014年向他們提供個人簡歷的用戶資料外洩,這些資料包含姓名、電子郵件信箱、電話號碼,以及其他可識別個人的資訊(PII)。

對此,該基金會停用資料夾瀏覽的功能,重新檢查所有的網頁伺服器及Media Wiki的組態,並移除維基伺服器上所有的用戶簡歷資料,清除Cloudflare的快取防止進一步的外流,再者,他們也要求從Web Archive網站移除相關內容。

Google威脅情報小組(TAG)與旗下資安業者Mandiant聯手,公布對於2023年零時差漏洞的態勢觀察,去年總共有97項零時差漏洞,較2022年62個增加50%。

但值得留意的部分,是研究人員歸納的趨勢。首先,軟體開發商積極強化軟體的安全,但攻擊者開始偏好針對第三方元件挖掘零時差漏洞,再者,則是攻擊者鎖定企業級產品的攻擊比例顯著增加。

此外,商業間諜軟體供應商(CSV)最擅於利用瀏覽器及行動裝置的漏洞,而在國家級駭客的部分,延續過往研究人員的觀察現象,中國資助的駭客依舊是去年利用零時差漏洞最多的國家級駭客。

2020年Chrome用戶集體控告Google,原因是他們發現在採用無痕模式(Incognito Mode)的情況下,依然遭到Google追蹤,而並非依照該功能Google原先標榜的「不會留存瀏覽記錄及表單輸入內容」。

4月1日Google向法院提出和解協議,內容包括刪除於無痕模式收集的數十億筆記綠,並將於隱私政策及在啟用無痕模式時揭露收集的用戶資料;再者,他們承諾至少在未來5年內都將允許使用者於無痕模式中的預設封鎖第三方Cookie,也會移除用來偵測使用者是否執行無痕模式的程式碼。

【資安防禦措施】

韌體資安業者Binarly提供XZ Utils供應鏈攻擊的檢測工具

3月29日開源專案XZ Utils發生供應鏈攻擊,導致該資料壓縮程式庫被植入後門,曝露CVSS風險評分達滿分的漏洞CVE-2024-3094,Fedora Rawhide、Fedora 41、Kali Linux、openSUSE Tumbleweed與MicroOS,以及部分Debian版本受到影響,導致許多Linux用戶人心惶惶,美國網路安全暨基礎設施安全局(CISA)呼籲用戶,應降級5.4.6版XZ Utils,並清查是否存在惡意活動,如今有研究人員提供相關檢測工具,讓用戶對特定執行檔進行徹底的掃描。

專精韌體安全的資安業者Binarly架設名為xz.fail的網站,讓用戶上傳ELF檔案,從而檢測是否存在前述後門程式。研究人員表示,由於用戶往往藉由檔案雜湊值、YARA規則進行逐一比對,而有可能導致用戶警報疲勞,甚至會出現誤報的情況,再加上對方使用的精密手法,很有可能對其他專案發動攻擊的時候重複利用,因此,他們決定提供專門的後門檢測工具。

【其他新聞】

WordPress會員系統外掛程式存在高風險XSS漏洞,恐被用於指令碼注入攻擊

近期資安日報

【4月2日】CISA傳出向美國政府報告Ivanti系統遭到入侵的事故

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-09

2026-02-09