去年AWS、Cloudflare、Google Cloud聯手,揭露通訊協定漏洞HTTP/2 Rapid Reset(CVE-2023-44487)的攻擊行動,如今研究人員找到了新的HTTP/2缺陷,在某些情況下,攻擊者只需使用單一TCP連線,就有機會癱瘓目標網頁伺服器。

研究人員Barket Nowotarski公布名為CONTINUATION Flood的漏洞,這項漏洞與HTTP/2 CONTINUATION框架(frame)使用有關,並指出在實作當中,這些框架往往並未受到合適的限制或是檢查,一旦缺乏框架的正確性檢查,攻擊者就有機會在特定配置的環境,藉由發送極長的字串,導致在處理上述框架的過程,記憶體被用光而當機,或是耗盡處理器資源,最終使得伺服器無法運作。

他向卡內基美隆大學電腦網路危機處理暨協調中心(CERT/CC)通報此事,CERT/CC將上述漏洞登記了9個CVE編號,並指出amphp、Apache HTTP伺服器、Tomcat、Traffic Server、Envoy代理伺服器、Go語言等多個專案曝險。

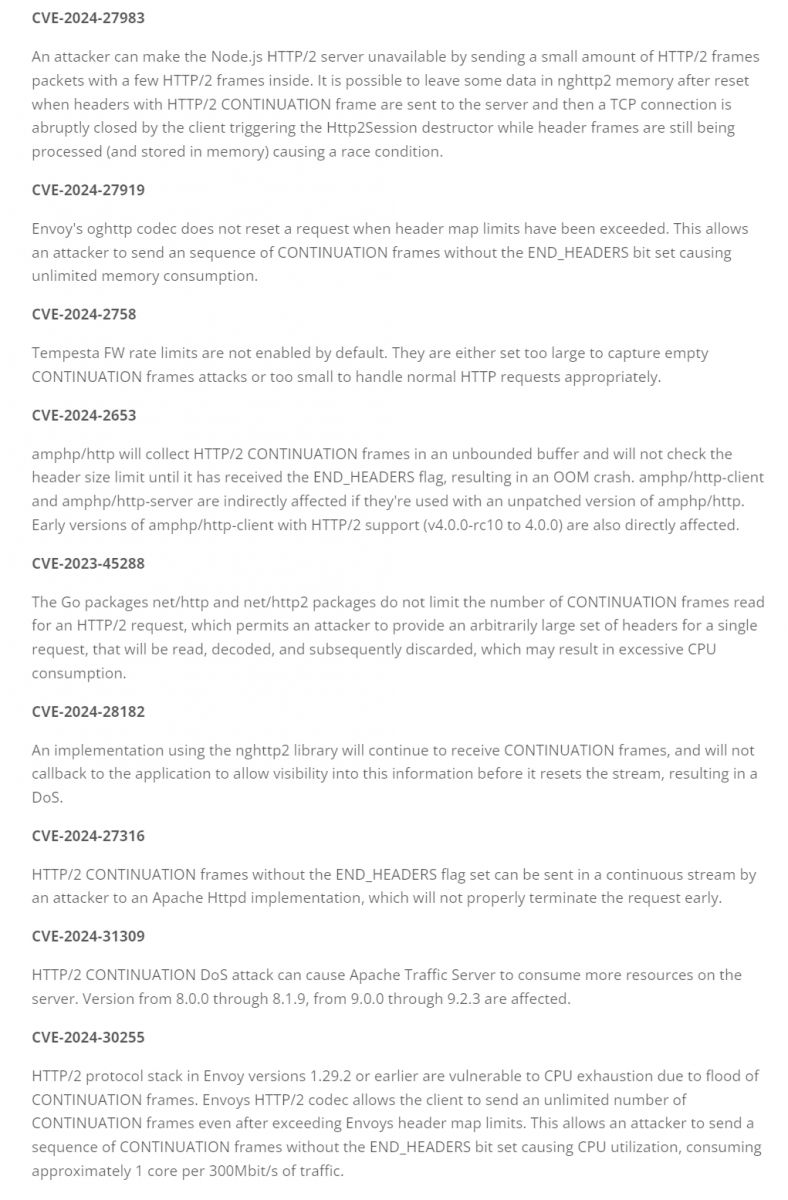

這次揭露的漏洞共有9項,包括:CVE-2024-27983、CVE-2024-27919、CVE-2024-2758、CVE-2024-2653、CVE-2023-45288、CVE-2024-28182、CVE-2024-27316、CVE-2024-31309、CVE-2024-30255。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02