SafeBreach

為防範防毒軟體難以因應的潛在威脅,不少資安業者推出端點防護與回應(EDR)系統,讓企業組織能夠找出長期埋伏的威脅,然而,這類系統的端點代理程式(Agent)也往往以最高權限運作,一旦出現弱點,攻擊者不僅能讓這類系統停止作用,甚至可以反過來用於攻擊。

資安業者SafeBreach指出,他們針對Palo Alto Networks旗下的Cortex XDR解決方案進行調查,結果發現,該系統的Windows版代理程式仰賴一系列的政策規則,以及純文字的Lua與Python組態檔案來運作,一旦將其竄改,就有機會進行干擾。

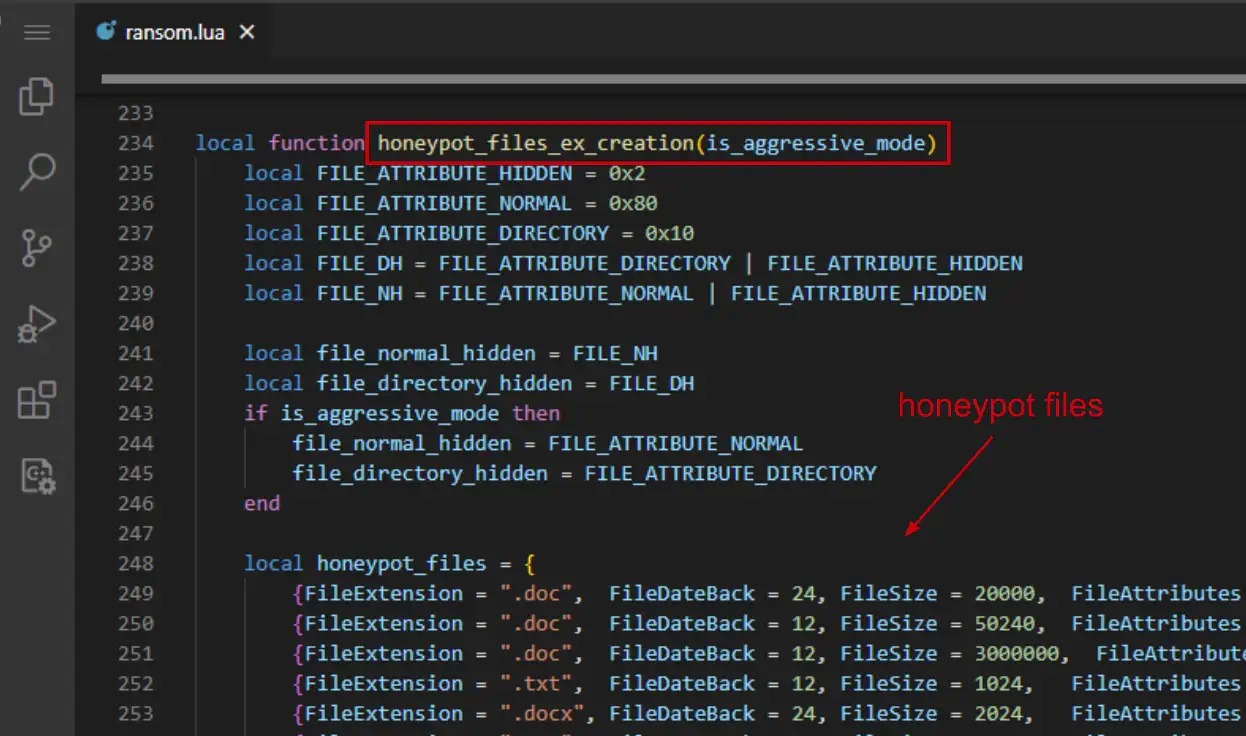

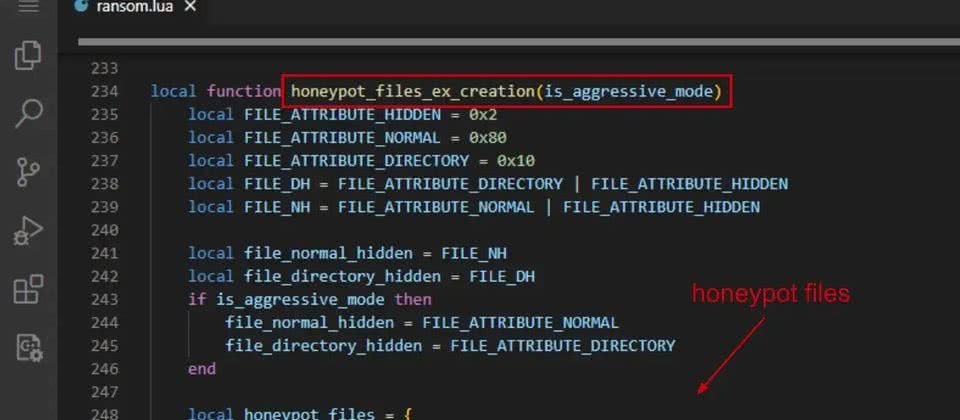

研究人員先是濫用名為ransom.lua的元件,從而得知如何繞過Cortex XDR的勒索軟體防護機制。他發現Palo Alto設置密罐陷阱(Honeypot),並在上述LUA檔案將部分陷阱裡的應用程式列為白名單,研究人員將自行製作的勒索軟體程式重新命名為白名單裡的檔案名稱,從而在不會受到攔截的情況下加密檔案。

在成功繞過勒索體防護機制後,這名研究員試圖進行更多惡意攻擊,並進一步了解Cortex XDR會如何回應。

他藉由拆解該系統的組態規則,從而突破無法從記憶體挖掘LSASS處理程序的暫存檔lsass.dmp的限制。研究人員針對dse_rules_config.lua的元件進行調查,然後將他使用的工具ProcDump重新命名為listdlls,而能成功取得lsass.dmp,從而找出使用者帳密及安全憑證。

接下來,研究人員指出,他藉由硬連結(hard-linking)來突破Cortex XDR的檔案防竄改保護機制,從而利用存在弱點的驅動程式,進行自帶驅動程式(BYOVD)攻擊。

特別的是,在成功繞過防竄改防護機制後,研究人員對Cortex XDR的密碼保護機制進行「修補」,一旦設置成所有密碼都無效,就有可能導致該端點代理程式任何人都無法移除、修改。

雖然上述弱點已經相當恐怖,但研究人員指出,他還能將Cortex XDR當惡意程式來使用。

研究人員藉由更動LUA檔案的規則,從而導致Cortex XDR主程式cyserver當掉,然後藉由Python檔案注入惡意程式碼,並重新執行Cortex XDR的主程式,從而能以系統層級的權限對受害電腦進行後門存取。這麼做使得研究人員的惡意程式受到Cortex XDR「保護」,而能在無法被偵測的情況下,以最高權限並持續在受害電腦隱密地運作。

針對上述的漏洞,研究人員10個月前進行通報,Palo Alto透過自動更新予以修補。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-09

2026-02-10