利用Google廣告散布惡意程式的攻擊行動頻傳,但最近有一起散布後門程式MadMxShell攻擊行動,特別引起研究人員的注意。因為,有別於相關攻擊行動主要是針對個人,這起攻擊行動背後恐怕有更大的目的。

這些駭客聲稱提供多種網路管理工具,並希望引誘IT人員上當,進而取得入侵整個組織的管道。

【攻擊與威脅】

後門程式MadMxShell透過惡意廣告散布,對方聲稱提供網路管理工具引誘用戶上當

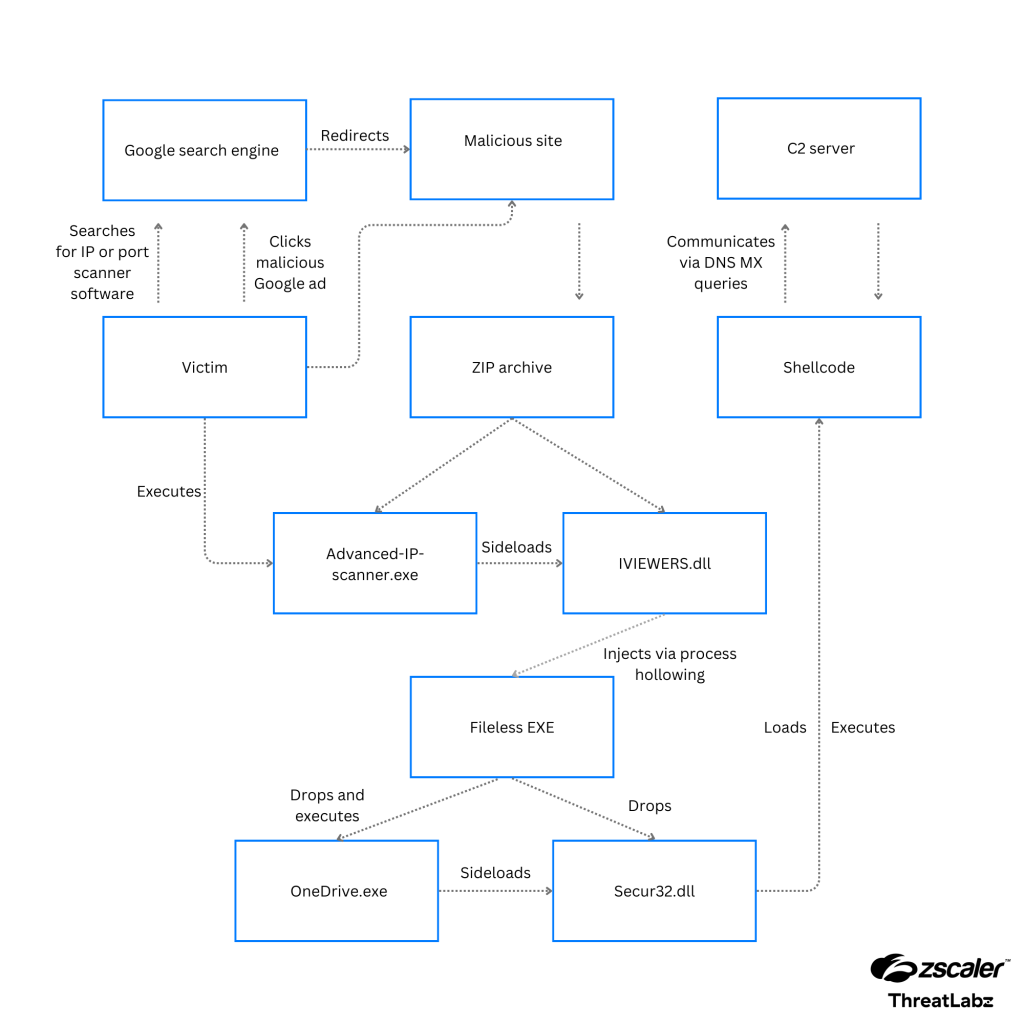

資安業者Zscaler上個月發現的後門程式MadMxShell攻擊行動,對方從去年11月至今年3月註冊許多網域名稱,這些名稱與網路管理員及資安人員會使用的IP位址掃描工具等應用程式有關,這些應用程式包括近期常被駭客用來誘騙的Advanced IP Scanner、Angry IP Scanner,以及許多網管人員耳熟能詳的PRTG IP Scanner、ManageEngine工具,並透過Google廣告將這些網域名稱推送到特定關鍵字搜尋結果的頂部,企圖引誘上述技術人員上當。

研究人員推測,對方的最終目的,是為了能夠取得入侵企業組織的初始管道。

鎖定SAP應用系統的勒索軟體攻擊行動以倍數成長,3年爆增4倍

資安業者Onapsis和Flashpoint提出警告,根據他們的調查,針對SAP旗下應用系統的勒索軟體攻擊行動,相較於2021年,2023年已增加了4倍,呼籲採用這些系統的企業組織要更加重視相關防護。

研究人員指出,如今駭客對這些系統弱點存在高度興趣,在駭客論壇中,討論與SAP有關的漏洞或弱點成長490%,而鎖定SAP相關的雲端服務、網路服務弱點,也增加了220%。再者,SAP應用程式的RCE漏洞,黑市的價格也水漲船高,如今已為2020年的400%。

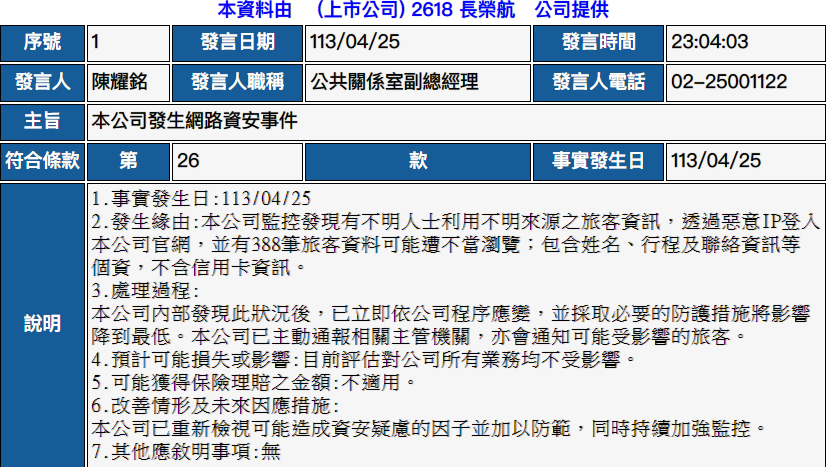

4月25日夜間長榮航空在股市公開觀測站發布重大訊息,表示該公司發生資料外洩事故,他們察覺有不明人士取得旅客的帳號資料,透過惡意IP位址存取公司網站,有388筆旅客資料疑似遭到不當瀏覽。而對於這些遭到不明人士存取的內容,長榮航空表示,這些資料包括姓名、行程、聯絡資訊,但不含信用卡相關資料。

4月25日夜間長榮航空在股市公開觀測站發布重大訊息,表示該公司發生資料外洩事故,他們察覺有不明人士取得旅客的帳號資料,透過惡意IP位址存取公司網站,有388筆旅客資料疑似遭到不當瀏覽。而對於這些遭到不明人士存取的內容,長榮航空表示,這些資料包括姓名、行程、聯絡資訊,但不含信用卡相關資料。

對此,該公司察覺上述異狀即依照公司程序進行應變,並採取必要防護措施,通報相關主管機關。再者,他們也會通知可能受到影響的旅客。

去年6月2日文化創意產業發展法正式上路,此法專門針對不正當搶票、黃牛加價轉售的亂象而設,內政部警政署刑事警察局調查5起案件,結果發現,有3起使用名為「Max搶票機器人」的程式進行不當購票行為。

4月23日刑事局召開記者會宣布破案,他們循線追查上述搶票機器人的程式開發者身分,為在竹科就職的45歲姚姓工程師,他坦承2018年3月開發出電腦搶票程式「Max搶票機器人」,能針對拓元、KKTIX、寬宏、年代等臺灣各大售票系統搶購演唱會票券。

警方於113年4月16日持拘票、搜索票於新竹市轄內搜索,逮捕犯嫌1人,查扣筆記型電腦2部、手機1支、銀行存摺1本、電腦搶票程式與原始碼1組等贓證物。全案詢後姚男依涉偽造文書和文創法送請檢方偵辦,裁定以1萬元交保。

其他攻擊與威脅

◆北韓駭客Lazarus假借職缺為誘餌,散布RAT木馬Kaolin RAT

◆Autodesk檔案共享服務遭到濫用,攻擊者上傳PDF檔案發動網釣攻擊

【漏洞與修補】

網路效能監控工具Flowmon存在危急漏洞,恐被用於執行系統層級命令

4月2日Progress推出網路效能監控工具Flowmon新版12.3.5、11.1.14,當中修補CVE-2024-2389,一旦攻擊者將其利用,就能透過偽造的API請求,並在未經授權的情況下遠端存取Flowmon的網頁介面,甚至能執行任意系統命令,CVSS風險評分達到10分,如今通報此事的研究人員透露更多細節。

4月2日Progress推出網路效能監控工具Flowmon新版12.3.5、11.1.14,當中修補CVE-2024-2389,一旦攻擊者將其利用,就能透過偽造的API請求,並在未經授權的情況下遠端存取Flowmon的網頁介面,甚至能執行任意系統命令,CVSS風險評分達到10分,如今通報此事的研究人員透露更多細節。

資安業者Rhino Security Labs指出,攻擊者若是利用這項弱點,很有可能在受害電腦植入Web Shell,並將權限提升為root。研究人員展示概念性驗證(PoC)攻擊,他們藉由操縱pluginPath或file parameters等功能函數,從而注入惡意命令,從而在/var/www/shtml/寫入Web Shell。不過,上述命令無法直接看到輸出結果。

其他漏洞與修補

◆Brocade旗下SAN設備及交換器存在漏洞,有可能導致設備遭到接管

【資安產業動態】

IoT設備身分識別標準FDO即將有4家廠商取得首波認證,其中一家是臺灣工業電腦業者東擎科技

4月24日FIDO聯盟在臺舉辦全球首場FDO Alliance Taipei Workshop,議程中介紹了IoT開放標準協定FIDO Device Onboard(FDO)的最新發展近況,讓臺灣資通訊產業對這項最新標準規範,可以有更多的認識,同時也透露了FDO標準認證計畫的最新動向。

FIDO聯盟認驗證計畫主管Paul Heim表示,如今已有4家廠商在首波認證名單,有12個以上的元件正進行FDO功能評估,9個以上設備正進行FDO的Level 1安全評估,他預計,在接下來的一兩個月內,首批通過FDO標準認證的名單就會公布。

更重要的是,我們不只是看到Intel、Red Hat、Dell、英飛凌(Infineon)等科技大廠在此共同研討FDO應用案例,臺灣也有積極參與者,那就是──華擎科技(ASRock)旗下的工業電腦廠東擎科技(ASRock Industrial),該公司不僅在現場展示他們的工業電腦FDO解決方案,而且他們也是上述提到即將取得FDO認證的4家廠商之一。

為強化勒索軟體回應與復原,Veeam併購索軟體回應服務業者Coveware

備份與還原軟體龍頭廠商Veeam,4月23日宣布併購勒索軟體回應服務廠商Coveware,藉此為旗下產品提供更完整的勒索軟體防護能力。

Coveware成立於2018年,主要業務是勒索軟體攻擊事件的回應服務,其系統透過SaaS形式在用戶環境中運作,自動執行勒索軟體攻擊的分析、識別、搜證,評估影響,並幫助還原資料,另外Coveware還能代企業處理勒索贖金的談判與支付,也就是所謂的勒索軟體談判服務(ransomware negotiation services)。

在併入Veeam後,Coveware將以Veeam全資擁有的子公司Coveware by Veeam形式,獨立繼續既有的業務營運。Veeam另外還會將Coveware的技術,引進到Veeam Cyber Secure計劃,以及Veeam資料平臺。

其他資安產業動態

近期資安日報

【4月25日】思科證實防火牆零時差漏洞遭國家級駭客利用,於政府機關植入後門程式

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10