最近2年以來,可集中管理大量系統的平臺成為攻擊者偏好下手的目標,原因是這類平臺可控制的系統數量更多,一旦成功入侵,駭客可能因此獲得大量初期入侵與持續活動的據點。其中一個去年被駭客大肆針對的品牌F5,他們推出了下一代平臺BIG-IP Next,企圖提升安全性。

然而,這個新平臺的核心元件BIG-IP Next Central Manager,近期被發現評為高風險層級的漏洞,揭露此事的研究人員指出,IT人員若不儘速處理,駭客能設置透過管理主控臺所無法檢視的「隱形」帳號,用來進行攻擊行動。

【攻擊與威脅】

繼德國、捷克控訴俄羅斯駭客APT28攻擊,波蘭也證實政府機關受害

上週末德國聯邦政府(Bundesregierung)、捷克外交部(MFA)發布公告,指控受到俄羅斯軍情單位GRU指使的駭客組織APT28(也被稱做Forest Blizzard、Strontium)攻擊,對方利用Outlook漏洞攻擊國內的企業組織,引發歐盟、北約組織(NATO)、美國聯手譴責,最近又有國家傳出受害。

根據路透社的報導,5月8日波蘭國家研究院(National Research Institute,NASK)表示,該國政府機關近日遭到惡意軟體攻擊,根據入侵指標並比對過往的資安事故,NASK認為攻擊者就是APT28。對此,他們呼籲企業組織的網路管理員應進行確認,員工是否遭遇相關攻擊。

惡意程式載入工具HijackLoader透過動態解析迴避端點防護系統偵測

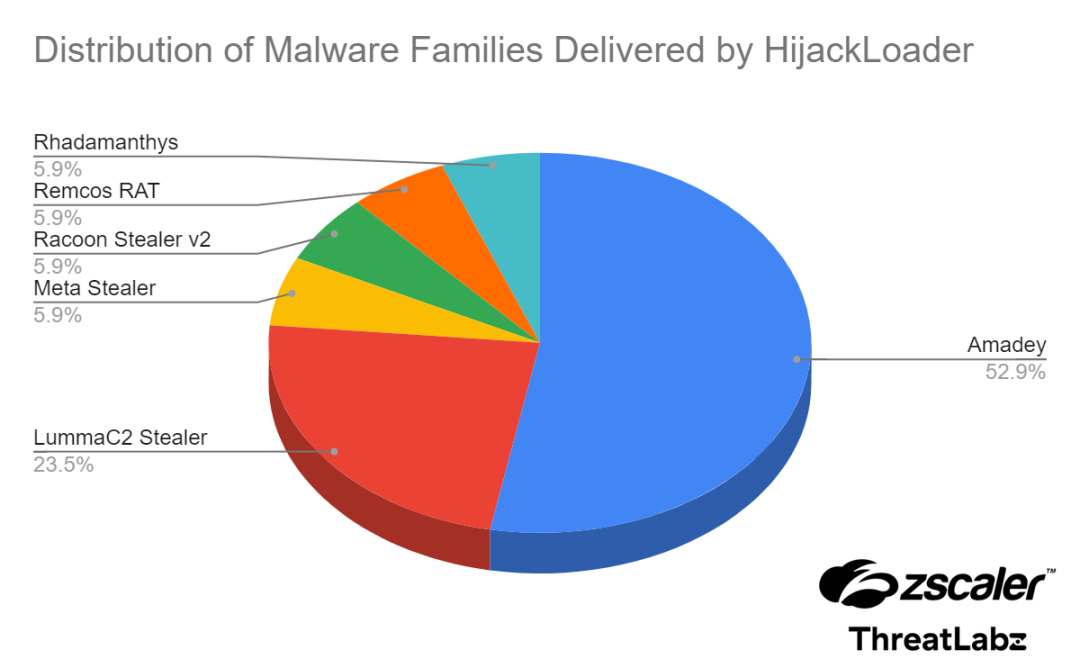

資安業者Zscaler指出,他們在去年7月公布惡意軟體載入工具HijackLoader(也稱做IDAT Loader),經過持續改進,強化迴避偵測的能力,現在這個工具能夠更長期運作而不被發現。

資安業者Zscaler指出,他們在去年7月公布惡意軟體載入工具HijackLoader(也稱做IDAT Loader),經過持續改進,強化迴避偵測的能力,現在這個工具能夠更長期運作而不被發現。

這些新功能包括:將惡意程式及相關武器加入Microsoft Defender的白名單、繞過使用者帳號控制(UAC)措施、採用處理程序挖空(Process Hollowing)手法,此外,對方亦針對端點防護系統(編按:這裡應指EDR系統)經常鎖定的內部API掛鉤進行迴避。

針對迴避防毒軟體偵測的方式,研究人員指出,他們看到開發者運用名為Heaven's Gate的攻擊手法(在64位元電腦執行32位元處理程序,目的是隱匿API呼叫),並加入動態API解析、檢查處理程序黑名單、使用者模式掛鉤迴避能力。

採用WordPress快取外掛LiteSpeed Cache的網站注意!濫用2月底揭漏的漏洞的攻擊行動升溫

2月底資安業者Patchstack公布WordPress網站快取外掛程式LiteSpeed Cache漏洞,編號為CVE-2023-40000,此為跨網站指令碼(XSS)漏洞,CVSS風險評分達到8.3至8.8,網站加速產品供應商LiteSpeed Technologies發布5.7.0.1版予以修補,然而近期卻傳出鎖定尚未修補的WordPress網站的攻擊行動。

提供WordPress網站資安掃描工具的WPScan提出警告,他們呼籲使用LiteSpeed Cache的網站管理員應儘速進行檢查,是否出現名為wpsupp-user的管理員帳號,原因是他們發現4月份鎖定該漏洞的攻擊行動出現顯著增加的情況。

他們根據網頁應用程式防火牆(WAF)的事件記錄,這波攻擊分別在4月2日、27日出現高峰,其中掃描存在漏洞的來源IP位址次數最多的是94.102.51[.]144,總共有1,232,810次請求,其次是31.43.191[.]220,有70,472次請求。

其他攻擊與威脅

◆醫療保健系統Ascension遭遇網路攻擊,將部分系統關閉因應

◆房地產公司Brandywine Realty Trust傳出遭遇勒索軟體攻擊,部分業務應用系統運作受到影響

◆針對去年發生的MOVEit零時差攻擊事故,喬治亞大學系統證實80萬人資料流出

【漏洞與修補】

BIG-IP Next集中控管系統存在高風險漏洞,攻擊者有可能取得管理控制權、建立隱藏帳號暗中行動

5月8日F5針對旗下的管理主控臺元件BIG-IP Next Central Manager發布20.2.0版,當中修補2項高風險漏洞CVE-2024-21793、CVE-2024-26026,這些漏洞存在於20.0.1至20.1.0版,CVSS風險評分皆為7.5,一旦遭到利用,攻擊者就能在未經身分驗證的情況下,藉由該系統的API執行惡意SQL敘述句(Statements),來觸發上述漏洞。

通報漏洞的資安業者Eclypsium指出,攻擊者只要遠端利用上述其中任何1個漏洞,就可以存取BIG-IP Next Central Manager管理主控臺的圖形操作介面,從而得到完整的管理權限。

值得留意的是,若是對方再透過其他手段,在BIG-IP Next Central Manager管理的BIG-IP Next系統建立新帳號,這些帳號將無法從Next Central Manager檢視,換言之,攻擊者可利用這種帳號暗中從事攻擊行動,且難以被察覺。

研究人員揭露NetScaler設備高風險漏洞,問題類似去年爆發的Citrix Bleed漏洞

資安業者Bishop Fox透露,他們在今年1月下旬發現Citrix NetScaler ADC及NetScaler Gateway記憶體越界讀取漏洞,並指出該漏洞存在於該系統進行身份驗證、授權、稽核(AAA),以及遠端存取的元件,影響13.1-50.23版NetScaler ADC及NetScaler Gateway,對此,Citrix向研究人員回覆,他們後續推出的13.1-51.15版已不受影響。

值得留意的是,他們也提及該漏洞與去年造成重大災情的Citrix Bleed(CVE-2023-4966)幾乎一樣,因為新漏洞出現在閘道或AAA虛擬伺服器處理HTTP伺服器請求,與Citrix Bleed形成的原因完全一樣,差別是新漏洞危害較輕,不會直接洩露高度敏感的資訊。

其他漏洞與修補

◆新的Spectre推測執行攻擊手法Pathfinder鎖定Intel處理器,能洩露加密金鑰

【資安產業動態】

5月2日是今年的世界密碼日(World Password Day),微軟與Google都在當天發表各自推動通行密鑰(Passkey)上的成果。其中,微軟宣布開始支援微軟個人帳號的通行密鑰,而Google則說,迄今已有4億個Google帳號執行逾10億次的通行密鑰身分驗證。

近期資安日報

【5月8日】多明尼加COVID-19疫苗接種資訊外流,影響82萬人

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10