關於檢視PDF文件的免費軟體,最常見的是Adobe的Acrobat Reader,過去曾有許多駭客與惡意軟體緊盯它的資安漏洞,除此之外,市面上另一個同樣應用類型軟體Foxit PDF Reader,也是攻擊者的目標之一,最近有駭客專門針對這個軟體的使用者發動攻擊。

資安業者Check Point揭露鎖定Foxit PDF Reader用戶而來的攻擊行動,對方用來散布多種惡意程式,包括:Agent Tesla、AsyncRAT、DCRat、NanoCore RAT、NjRAT、Pony、Remcos RAT、XWorm。

研究人員指出,這些攻擊行動利用了使用者經常並未詳細檢視彈出式對話框內容,就直接點選預設選項內容的情況,引誘該PDF檢視工具的用戶上當。駭客向使用者傳送特製的PDF檔案,一旦用戶將其開啟,就會出現警示訊息,要求用戶進行確認。

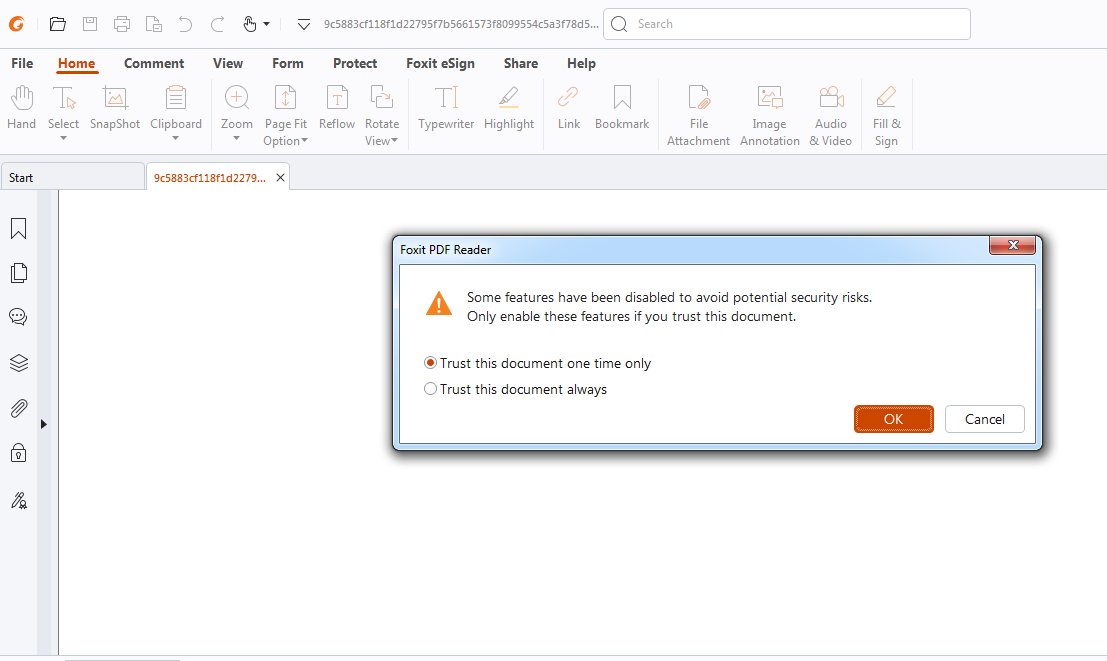

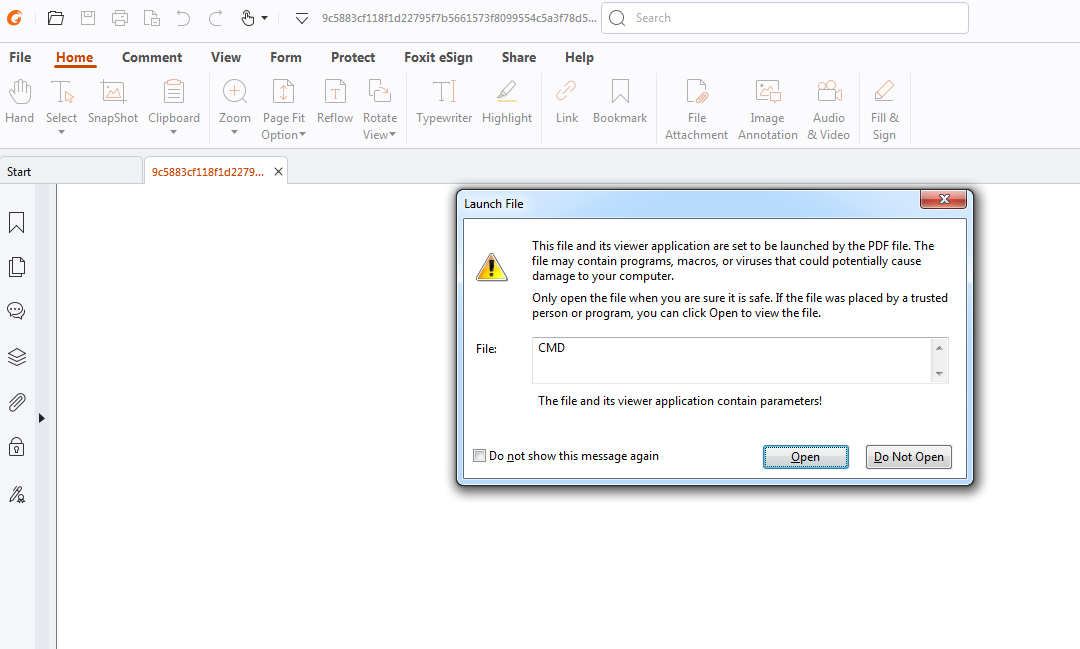

他們也特別詳細展示使用者上鉤的場景:當使用者開啟對方提供的PDF檔案後,Foxit PDF Reader會彈出訊息說明部分功能因資安風險考量已被停用,詢問用戶是否暫時開啟相關功能,若不慎按下確定,就會彈出第2則訊息。

而這個彈出式視窗的內容,其實是PDF檔案要求執行特定的應用程式,若按下預設的OK鍵,就會允許電腦執行攻擊者想要啟動的作案工具,觸發對方設計的攻擊鏈。

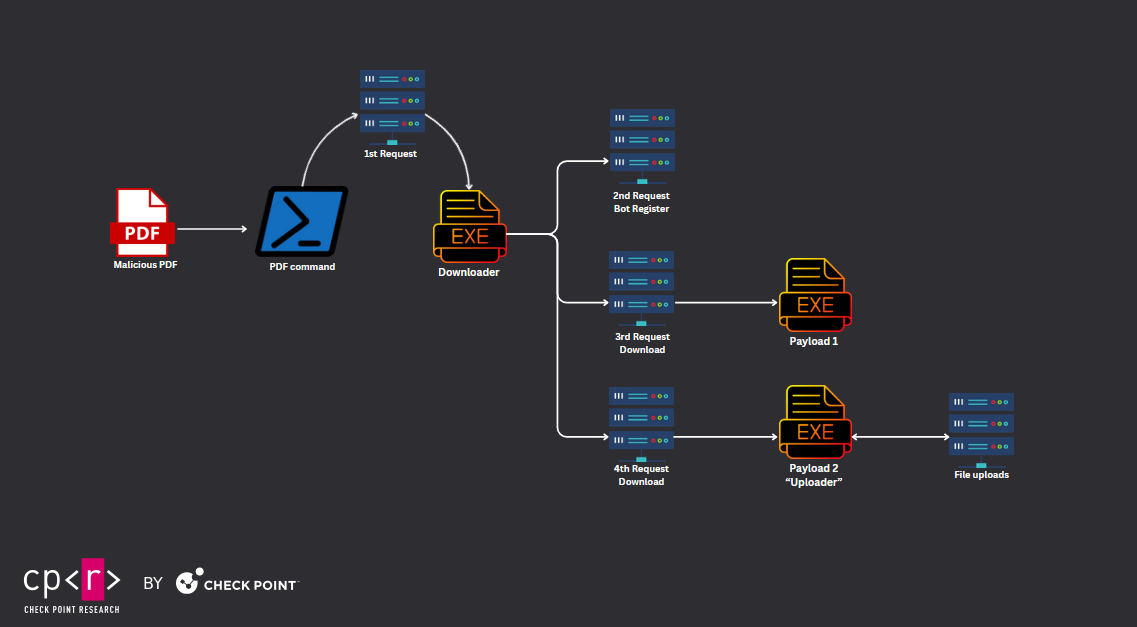

在其中一波攻擊行動裡,駭客散布與軍事有關的PDF檔案,一旦使用者開啟檔案並同意放行開啟特定程式,電腦就會取得惡意程式下載工具並執行,然後被植入兩款惡意酬載,導致電腦內部資料外洩。這起攻擊行動在4月5日達到高峰,研究人員指出攻擊者的身分是DoNot Team(APT-C-35)。

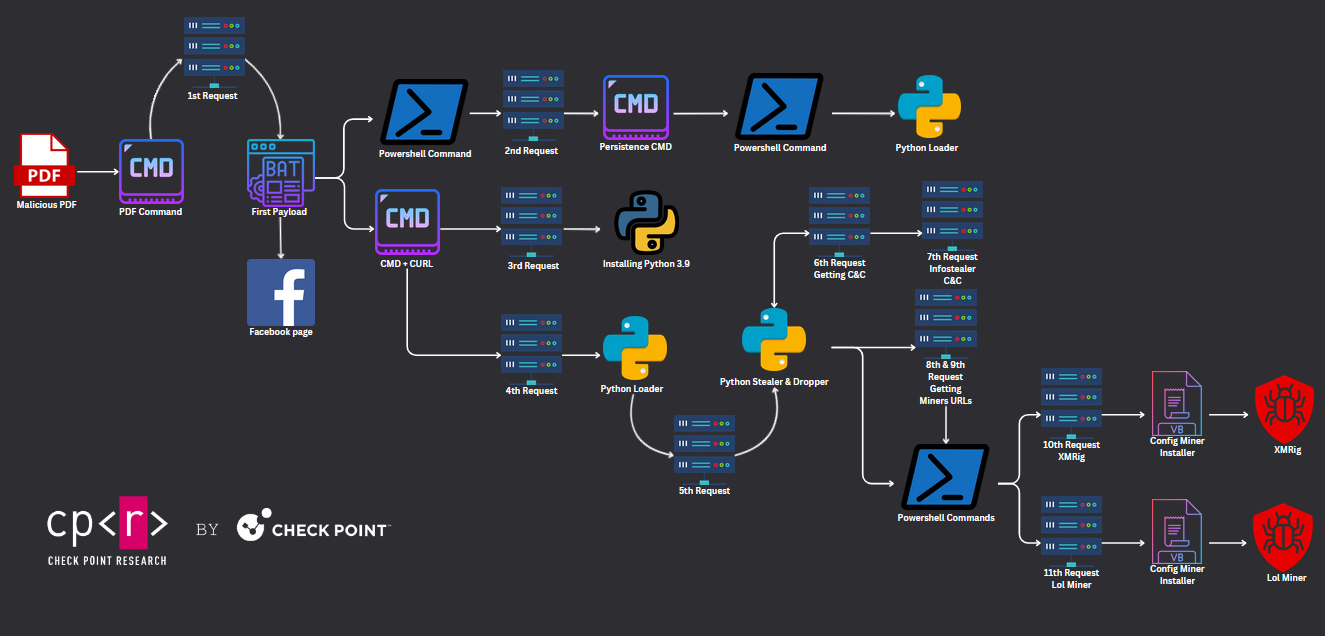

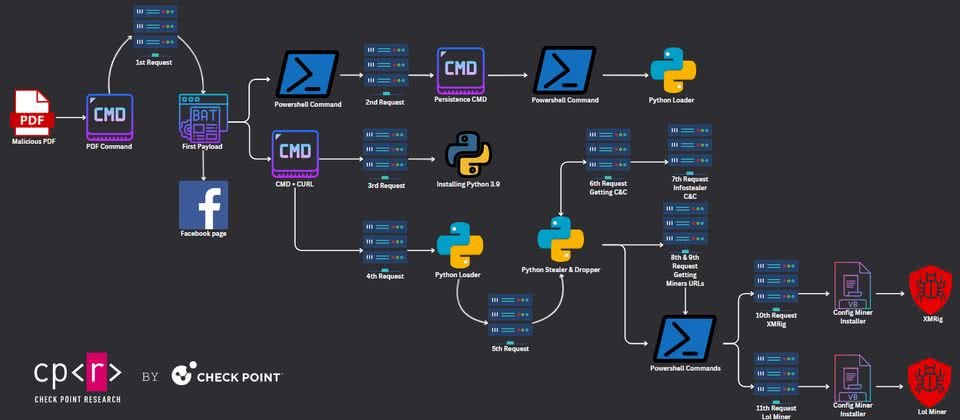

另一波攻擊行動疑似鎖定美國用戶,使用者打開對方提供的PDF檔案並進行操作,電腦就會可能被植入第一階段酬載,接著觸發一系列的惡意軟體感染流程,最終於受害電腦部署竊資軟體,以及挖礦程式XMRig、lolMiner。

研究人員指出,雖然這種型態的弱點,同時帶有對使用者進行網路釣魚的成分,引誘他們根據習慣直接點選確定而上當,但有鑑於濫用這種手法的情況近期不斷上演,Foxit接獲他們的通報後,也承諾計畫在後續的2024.3版進行處理。

但為何這種攻擊過往鮮少被發現?研究人員表示有2個原因,首先是大部分對於PDF檢視器的攻擊,都是針對Acrobat Reader而來,再者,則是大多數的沙箱及資安研究人員,也都是利用Acrobat Reader觸發惡意程式,而該PDF檢視器不易受到這種弱點影響。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09