ENEA

通信與網路資訊安全服務廠商Enea的研究人員指出,近期出現一系列利用公有雲儲存服務作為中介、嵌入網址並自動跳轉的簡訊釣魚攻擊。包括AWS S3、Google Cloud Storage、IBM Cloud Storage、Blackblaze B2等公有雲物件儲存服務,都可被用於這類攻擊,由於攻擊使用的網址,是嵌入在這些具備良好公信力的公有雲服務網址內,因而難以透過一般的防火牆偵測與阻擋。

Enea研究人員指出,這種攻擊是透過公有雲儲存服務託管的靜態網站來發起,公有雲物件儲存服務的儲存桶(bucket),除了可以讓用戶存放一般檔案外,也能存放網站的HTML檔案等資源,然後將這些檔案設定為網站,從而構成託管於公有雲儲存服務下的網站,這種方法適用於不需要伺服器端或產生動態內容的靜態網站。

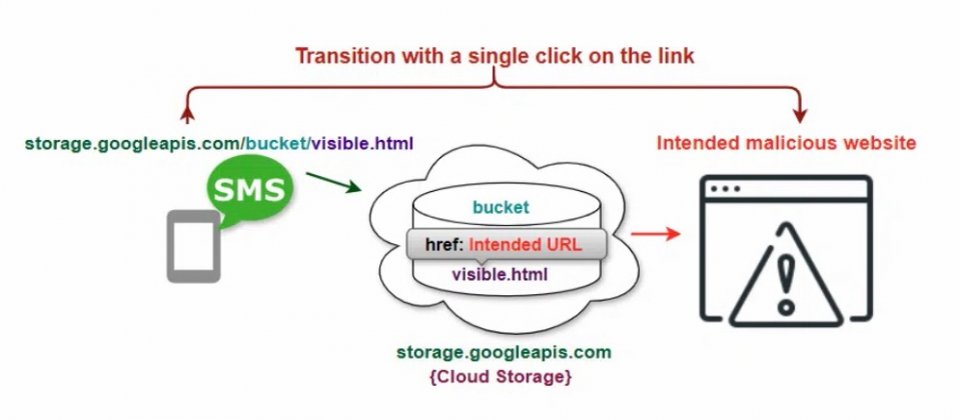

而這種靜態網站託管雲端平臺的方式,也給攻擊者找到可以繞過防火牆偵測的手段。可以將靜態網站的HTML檔案程式碼中,嵌入透過Refresh標記指令跳轉的網址,然後再將靜態網站的網址以簡訊發送給用戶。由於這些靜態網站的網址是包含在AWS、Google、IBM這些有公信力的公有雲服務商網址中,看起來像是真實、正常的網站,因而可避開防火牆的偵測。然而當用戶點選了這些靜態網站後,這些網站將會透過內嵌的Refresh指令,自動重新導向到攻擊者預設的惡意網站上。

Enea舉了以Google Cloud Storage儲存服務發起攻擊的範例。Google Cloud Storage使用「storage.googleapis.com」作為其網址,當攻擊者在Google Cloud Storage建立名為「dfa-b」的儲存桶,並存入名為「dfmc.html」的靜態網站,所以這個網站呈現給其他用戶的網址,便會是「storage.googleapis.com/ dfa-b/dfmc.html」,看起來像是一個正常的網站。

但dfmc.html網頁中,嵌有「<meta http-equiv=”refresh” content=”0; URL=http://r.everydaywinner.com/?a=2049&c=234&s1=g8ys&s2=&email=” />」的自動更新宣告指令,可將瀏覽器在0秒內自動重新導向到攻擊者預設的釣魚網站,誘使用戶洩漏資訊。

Enea研究人員觀察到,利用這種攻擊手法的攻擊者,不僅使用了Google Cloud Storage,還使用了AWS、IBM Cloud與Blackblaze B2等公有雲物件儲存服務,並使用類似的自動Refresh方式,將用戶重新導向到釣魚網站。

Enea表示,這些攻擊者的網站,是嵌在公有雲服務商的合法網域內,因而一般的URL掃描技術,難以偵測與阻擋這類攻擊。必須從其他面向,來發現攻擊者的意圖。Enea建議監控流量行為、檢查URL並警惕包含連結的意外訊息。

例如在多數情況下,這種指向公有雲儲存平臺的網址,通常是用於與認識的人分享檔案或照片,而不會被導向到其他訊息的網站,如果點選之後,被連結到某些網站,那麼就很可能是釣魚網站,藉此可以判別惡意企圖。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10