中國政府資助的多個駭客組織,自2022年開始聯手,從事網路間諜攻擊行動Operation Crimson Palace,對方的目標是東南亞知名的政府機關。

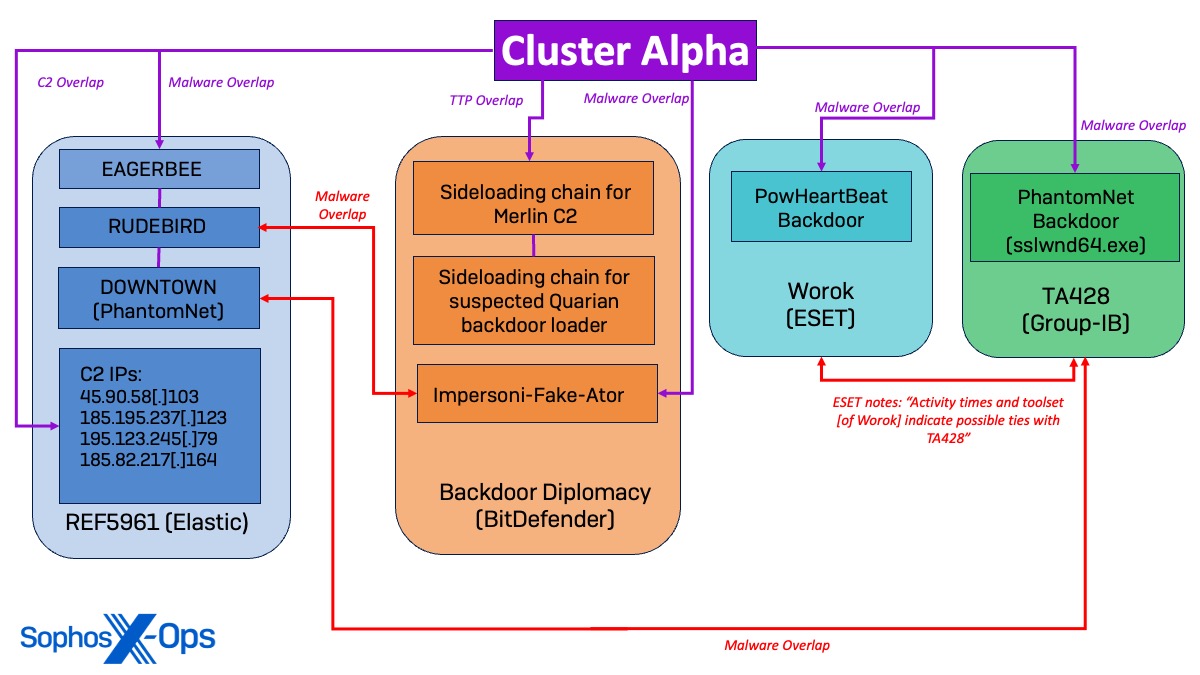

資安業者Sophos的研究人員於去年5月,察覺這起攻擊行動的跡象並著手調查,結果確認其中3波攻擊Cluster Alpha(STAC1248)、Cluster Bravo(STAC1807),以及為期最長的Cluster Charlie(SCAT1305),值得留意的是,這些網路攻擊活動並非由單一駭客組織所為,而是由多組人馬出手,這些組織包括了Backdoor Diplomatic、REF5961、Worok、TA428,以及APT41旗下的團隊Earth Longzhi。

針對這3波攻擊,研究人員指出,他們發現了新的惡意程式CCoreDoor、PocoProxy,以及EagerBee的變種;再者,對方運用超過15種DLL側載手法,大部分濫用Windows服務、系統元件、防毒軟體檔案;此外,他們也發現駭客運用新興的迴避偵測技術,像是覆寫記憶體裡的ntdll.dll,將Sophos Endpoint Protection防毒軟體的代理程式與核心脫鉤。值得一提的是,這些攻擊的行為模式彼此不同,但根據遭駭的基礎設施,以及駭客工作的時間發現交集,研判有人從中居間協調、調度。

對於Cluster Alpha,研究人員看到對方從去年3月初一直到8月進行攻擊行動,疑似濫用受害組織網路環境測試不同的技術,並以特殊手法停用防毒軟體、提升權限,這些駭客特別優先偵察伺服器映射的子網域、管理者帳號,以及AD相關的基礎設施。

這些駭客會藉由部署名為EagerBee的惡意軟體變種,以竄改封包的功能切斷資安系統端點代理程式的通訊;再者,他們藉由Merlin Agent、PhantomNet、PowHeartBeat等惡意軟體建立C2通道,以便於受害電腦持續活動;附帶一提的是,對方用來寄生攻擊(LOLBins)的系統元件instsrv.exe、srvany.exe相當不尋常,而能取得SYSTEM權限。

另一波攻擊行動Cluster Bravo時間最短,僅在去年3月為期3週,這段時間正好與中國第14屆全國人民代表大會有所交集,駭客主要目標在於,濫用有效帳號於受害組織網路環境橫向散布,然後側載後門程式建立C2通訊。

在這起攻擊行動裡,研究人員看到對方透過後門程式CCoreDoor進行橫向移動,並建立C2通訊。值得留意的是,他們發現駭客藉由覆寫記憶體內的ntdll.dll,將Sophos端點防護的代理程式與核心脫鉤。

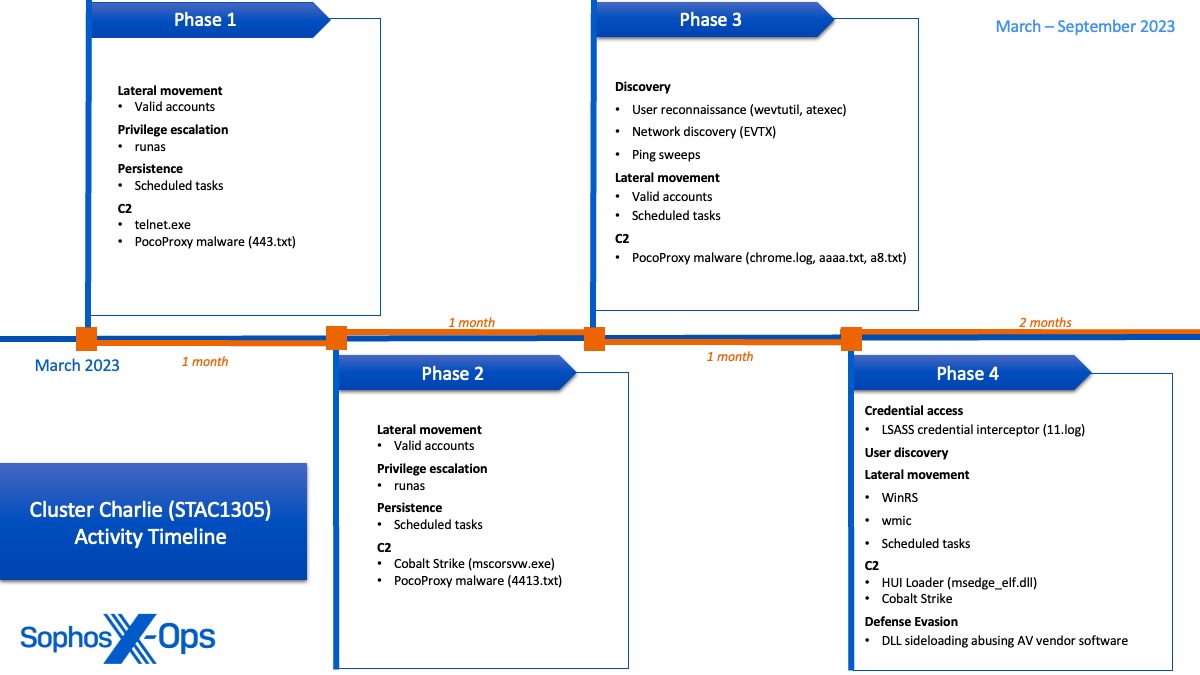

最後一波攻擊行動Cluster Charlie持續時間最長,從去年3月至今年4月,研究人員在去年6月的其中一天看到攻擊活動激增,駭客對於受害組織網路環境裡的事件記錄進行大規模分析,並執行網路偵察,而這天正好是受害國家的假日。接著,駭客在幾個月中持續進行相關活動,最終洩露敏感資料,包含軍事與政治文件、基礎設施架構資料,以及相關的憑證及帳密資料。

駭客使用過往未曾揭露的惡意程式PocoProxy進行C2通訊,並部署惡意軟體載入工具HUI,企圖將Cobalt Strike的Beacon注入mstsc.exe但並未成功。而對於竊取帳密資料的方式,這些駭客將LSASS轉譯器注入svchost.exe,從網域控制器擷取憑證。

由於遭受攻擊的目標是因南海領土問題與中國政府爆發多次衝突的組織,再加上攻擊者活動時間與中國上下班時間幾乎一致,且3波行動對方收集的資料與中國國家的利益相關,因此研究人員推測,這是一起長期性的網路間諜行動。

熱門新聞

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-06

2026-02-06

2026-02-09