資安業者Fortinet針對鎖定烏克蘭利用Excel巨集散布滲透測試工具Cobalt Strike的攻擊行動提出警告,並指出對方在過程裡採用各種規避手法,來確保有效酬載能夠成功送達。

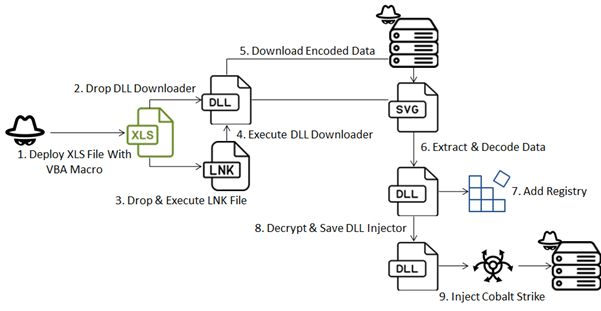

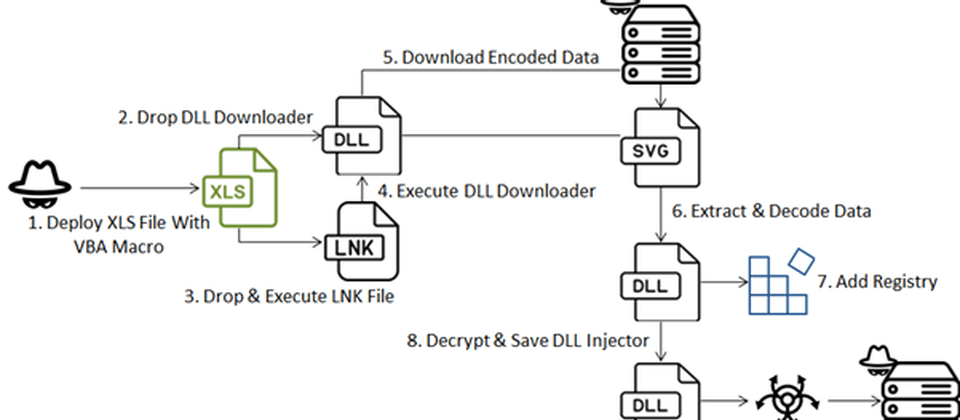

駭客先是傳送內含烏克蘭文字的Excel巨集,一旦使用者依照指示啟用巨集,該檔案就會切換成分配軍事單位預算的工作表,而在此同時,巨集則會藉由公用程式regsvr32,在後臺部署DLL程式庫,以便下載作案工具。

這個惡意程式下載工具在啟動的過程當中,會檢查目標電腦是否存在Avast防毒軟體及Process Hacker的處理程序,並確認電腦的地理位置在烏克蘭,然後從遠端伺服器下載另一個經過編碼處理的有效酬載,最終將Cobalt Strike的Beacon注入,並與C2伺服器建立連線。

值得留意的是,這種利用Excel巨集散布Cobalt Strike Beacon的攻擊行動,在烏克蘭已發生多起,例如:2022年有人以烏克蘭軍方為誘餌發動攻擊,2023年,烏克蘭電腦緊急應變團隊(CERT-UA)指出,駭客組織UAC-0057利用含有巨集及誘餌圖檔的XLS檔案,目的是在受害電腦植入PicassoLoader、Cobalt Strike Beacon。而這次的攻擊行動當中,駭客加入了更多的迴避手段,增加能夠成功的機率。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

Advertisement