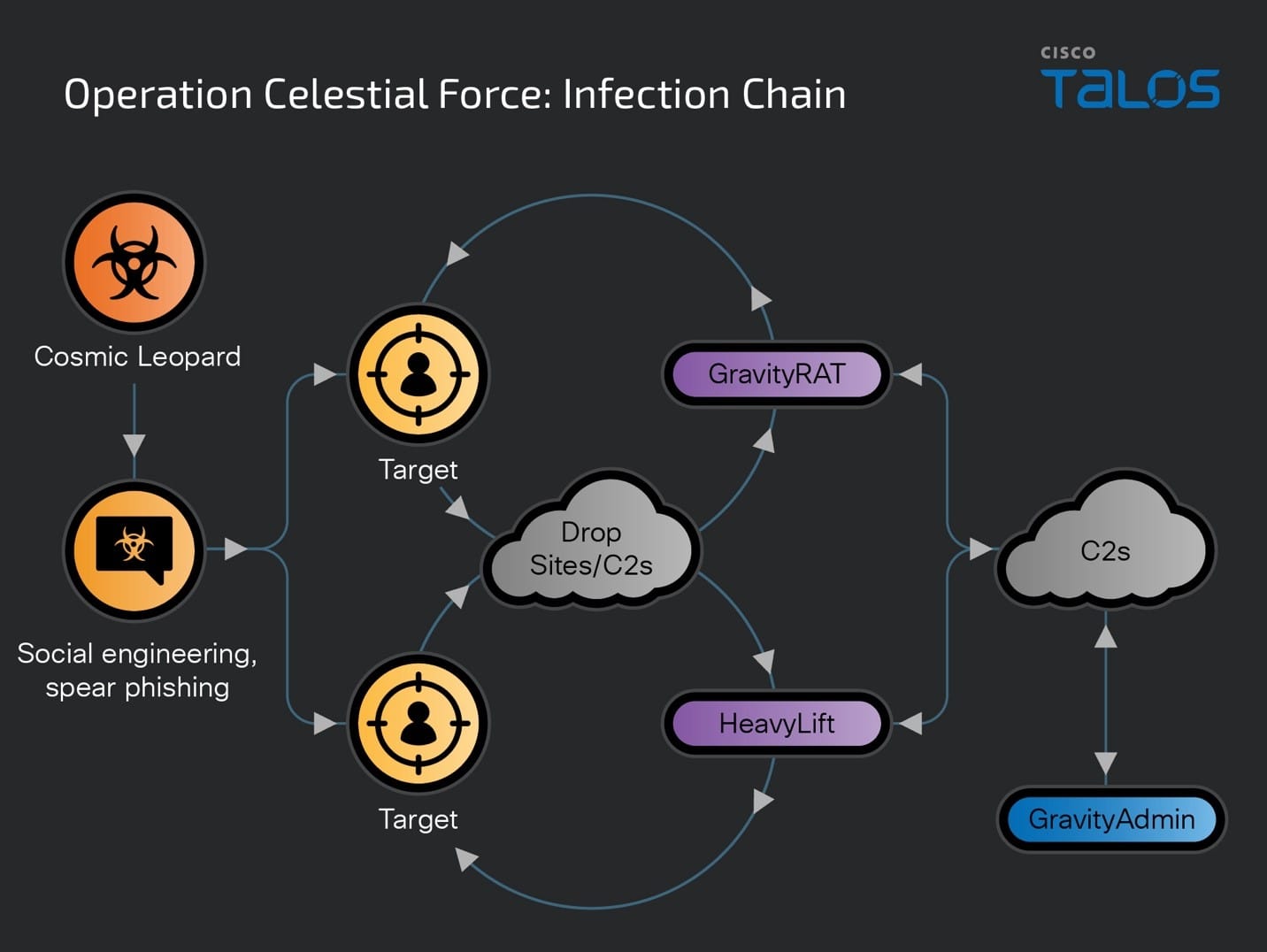

思科旗下威脅情報團隊Talos揭露攻擊行動Operation Celestial Force,從2018年起,巴基斯坦駭客組織Cosmic Leopard鎖定印度政府機關、國防單位,以及相關技術領域的組織。值得留意的是,時至今日這項攻擊行動仍在持維進行,並未出現緩和的跡象。

針對這波為期長達6年的攻擊行動,研究人員指出,對方起初使用RAT木馬程式GravityRAT鎖定Windows用戶,接著,為了擴大攻擊規模,他們也開發安卓版本,並在2019年針對行動裝置而來。再來,為了散布上述木馬程式,對方開發了名為HeavyLift的惡意程式載入工具,並將其用於攻擊行動,過程中運用名為GravityAdmin的管理介面來控制受害裝置。

究竟駭客如何接觸攻擊目標?研究人員指出主要透過兩種媒介,分別是魚叉式網路釣魚和社交工程攻擊。值得留意的是,對方運用社交工程手法的情況越來越頻繁,多年發展下來,社交工程已是他們的主要滲透管道。

駭客先是利用社群網站與目標人士進行聯繫,建立信任關係,最終向受害者散布GravityRAT或是HeavyLift。

研究人員指出,根據他們對駭客的整個生態系統進行調查,很有可能在2016年就開始將GravityRAT用於攻擊行動,但有些惡意網站的網域在今年1月初註冊,偽製成合法安卓應用程式的下載網站,誘騙使用者上當。

一旦該木馬程式植入受害電腦,會向C2發送設備的系統資訊,例如:IMEI碼、電話號碼、網路服務供應商、SIM卡序號、電信業者,以及設備型號、廠牌、作業系統版本,甚至是地理位置。此外,對方還會收集簡訊的內容、特定格式檔案、通話記錄,並隱匿與惡意軟體有關的聯絡人及通話記錄。

至於另外一款名為HeavyLift的惡意軟體載入器,研究人員指出是以應用程式開發框架Electron為基礎打造而成,對方將其偽裝成合法應用程式的安裝檔案散布,並從C2取得其他的惡意程式。

值得留意的是,這個惡意軟體不光能在Windows上執行,若是偵測到在macOS作業系統環境,並未取得root權限,他們就會下達特定命令取得管理權限,然後下載ZIP壓縮檔並植入有效酬載。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09