駭客組織利用尚未公開的零時差漏洞隱匿攻擊行動的情況,近期有不少研究人員公布相關的發現,例如:中國駭客組織在Fortinet發布修補程式的2個月前,就開始利用CVE-2022-42475入侵FortiGate防火牆;勒索軟體駭客組織Cardinal於微軟修補CVE-2024-26169的3個月前,就將其用於滲透受害組織,企圖部署勒索軟體Black Basta,如今又有駭客組織暗中利用零時差漏洞的情況。

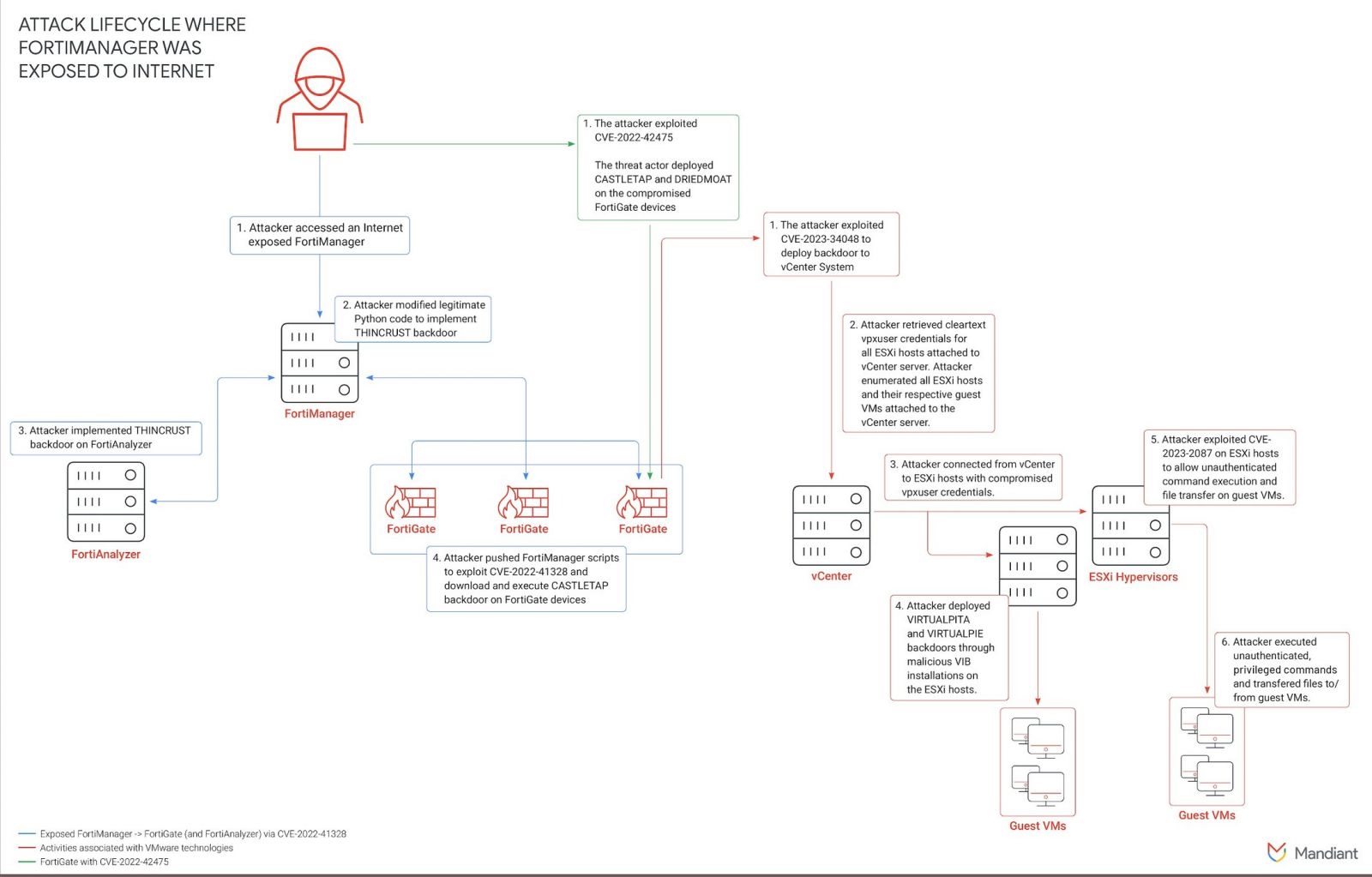

資安業者Mandiant指出,他們曾於今年1月揭露中國駭客組織UNC3886從事多年的攻擊行動,對方自2021年底利用VMware vCenter的重大漏洞CVE-2023-34048,並在癱瘓VMware服務後的數分鐘內,部署後門程式。

但後來他們發現,這些駭客在攻擊行動過程還可能運用了其他的零時差漏洞。一旦目標已修補上述漏洞,或是他們取得的外流帳密資料無法使用,這些駭客就會運用其他3個零時差漏洞。

這些分別是防火牆作業系統FortiOS漏洞CVE-2022-41328、VMware vCenter 漏洞CVE-2022-22948,以及VMware Tools漏洞CVE-2023-20867。

駭客先是利用CVE-2022-41328,在FortiGate防火牆下載並執行後門程式;接著,利用CVE-2022-22948取得vCenter的PostgresDB資料庫當中,經加密處理的帳密資料;再來,他們利用CVE-2023-20867在ESXi系統對虛擬機器(VM)執行未經授權的操作。

除此之外,他們也發現這些駭客也有利用FortiOS的SSL VPN漏洞CVE-2022-42475的情況,而這項漏洞能讓攻擊者藉由發送偽造的請求執行任意程式碼。

在成功利用上述漏洞控制vCenter伺服器及ESXi伺服器後,對方於虛擬機器部署名為Reptile、Medusa兩款rootkit,以便在不被察覺異狀的情況下,持續存取受害的網路環境。

而為了遠端進行控制,這些駭客也使用名為Mopsled、Riflespine的惡意程式,它們濫用GitHub及Google Drive做為存取C2的通道。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09