資安業者Fortinet上個月察覺名為Fickle的竊資軟體,駭客以Rust為基礎開發,不僅採用相當複雜的程式碼撰寫,並透過相當靈活的手段來挑選目標下手。

研究人員將攻擊行動大致區分成3個階段:傳送作案工具至目標電腦、部署前的準備工作,以及植入經過加殼處理的惡意酬載。

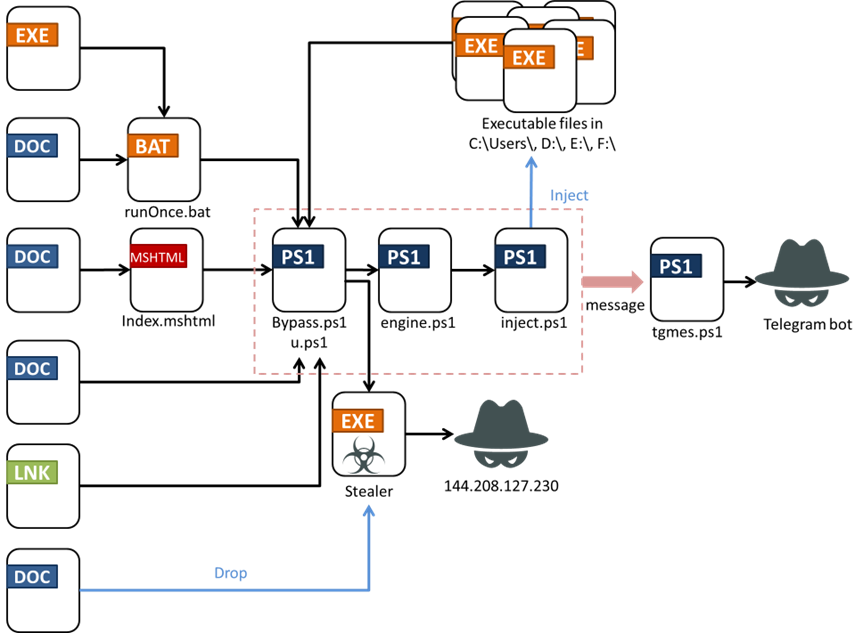

究竟駭客如何引誘受害者上鉤,而能夠傳送作案工具,研究人員並未多做說明,但他們提及,對方利用4種管道傳送Fickle,其中有兩種是VBA巨集程式,一種是惡意軟體投放工具(Dropper),另一種則是惡意程式下載工具(Downloader),其餘兩種管道,分別是偽裝成URL捷徑或執行檔的下載器。

攻擊者通常會運用上述管道,傳送PowerShell指令碼到受害電腦,檔名通常是u.ps1或bypass.ps1,這些指令碼定期向攻擊者經營的Telegram機器人,傳送受害電腦資訊。此外,對方也利用PowerShell指令碼繞過使用者帳號控制(UAC)的防護機制。

針對透過VBA巨集發動的攻擊,研究人員指出攻擊鏈都是從Word檔案開始。在使用惡意軟體投放工具的攻擊行動裡,電腦會藉由巨集載入XML檔案,而這個檔案埋藏在巨集的UserForm物件標題,一旦觸發,此XML檔案就會下載竊資軟體並執行。

而透過VBA惡意程式下載工具的做法,研究人員看到3種型態的下載器,其中一種會直接下載PowerShell指令碼,另一種則是濫用公用程式forfiles.exe,攻擊者這麼做的目的,是要突破目標電腦的cmd使用限制。

最後一種則是在使用者啟用巨集的過程中,存取MSHTML檔案,透過特定的URL載入攻擊命令。

而在竊資軟體的啟動過程裡,惡意酬載會執行一連串的檢查,避免在沙箱或是虛擬機器運作,然後從加密貨幣錢包、Chrome、Firefox等瀏覽器,以及AnyDesk、Discord、FileZilla、Signal、Skype、Steam、Telegram等網路應用程式收集用戶資訊,再者,該竊資軟體也會從特定資料夾收集敏感資料,並使用JSON字串外流資料。

特別的是,攻擊者也能透過遠端伺服器指定收集的資料標的,使得竊取資料的範圍變得更加彈性。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06