上週北美汽車經銷商軟體服務業者CDK Global因網路攻擊而導致相關服務停擺的情況,多家汽車經銷商隨之業務受到影響,客戶被迫向其他經銷商購車而造成營業損失,如今出現新的進展。

根據多家媒體報導,攻擊者的身分疑為勒索軟體駭客組織BlackSuit,而且,這些駭客還假冒CDK Global客服打給汽車經銷商,使得情況更加嚴重。

【攻擊與威脅】

癱瘓CDK Global系統的兇手傳出為勒索軟體BlackSuit,駭客索討數千萬美元贖金

提供軟體即服務(SaaS)給北美逾1,500家汽車經銷商的CDK Global上周遭到網路攻擊,對於這起事故的後續發展,根據Bleeping Computer的報導,造成CDK Global系統停擺的兇手為BlackSuit勒索軟體;彭博社引述消息來源指出,駭客向CDK Global提出數千萬美元的贖金要求,該公司打算支付款項,正與駭客議價。

根據外電報導,CDK Global其實是在6月18日晚間得知遭到攻擊,當時僅關閉部分系統,卻在隔天再遭到第二波攻擊,只得關閉全部系統因應。

雪上加霜的是,這些駭客還開始偽裝成CDK Global的客服,打電話給汽車經銷商客戶,企圖獲取這些客戶的憑證或更多的機密資訊,讓正在企圖恢復系統及與駭客協商的CDK Global更加焦頭爛額。

Rust竊資軟體Fickle利用PowerShell繞過使用者帳號控制防護機制

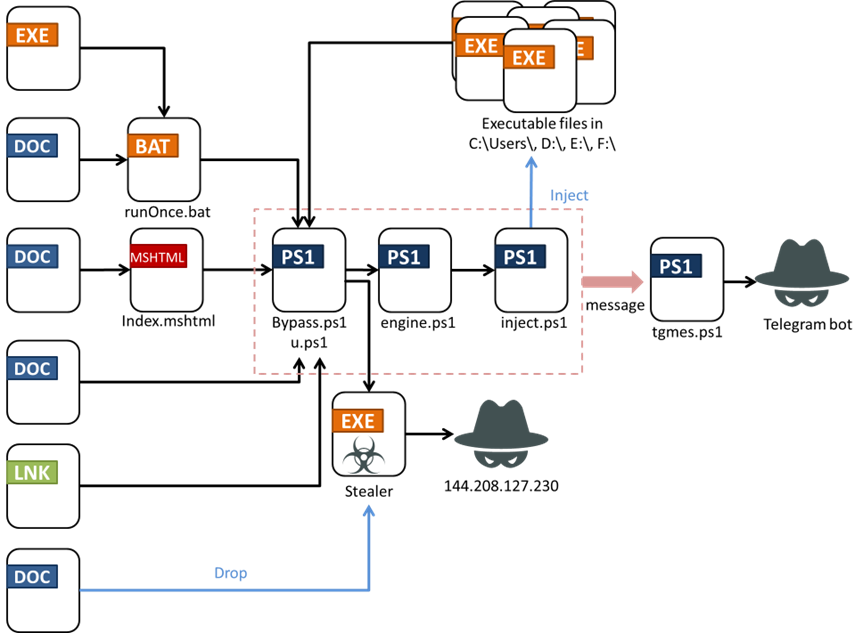

資安業者Fortinet上個月察覺名為Fickle的竊資軟體,駭客以Rust為基礎開發,不僅採用相當複雜的程式碼撰寫,並透過相當靈活的手段來挑選目標下手。

研究人員將攻擊行動大致區分成3個階段:傳送作案工具至目標電腦、部署前的準備工作,以及植入經過加殼處理的惡意酬載。

究竟駭客如何引誘受害者上鉤,而能夠傳送作案工具,研究人員並未多做說明,但他們提及,對方利用4種管道傳送Fickle,其中有兩種是VBA巨集程式,一種是惡意軟體投放工具(Dropper),另一種則是惡意程式下載工具(Downloader),其餘兩種管道,分別是偽裝成URL捷徑或執行檔的下載器。

其他攻擊與威脅

◆中國駭客組織SneakyChef鎖定亞洲、歐洲、中東、非洲政府機關,散布惡意程式SugarGh0st

◆俄羅斯駭客組織ExCobalt利用後門程式GoRed攻擊當地政府機關、關鍵基礎設施

◆後門程式Oyster透過惡意廣告散布,駭客聲稱提供Chrome、Teams等網路應用程式,誘騙使用者上當

◆廣告軟體AdsExhaust偽裝成Meta虛擬實境裝置的應用程式散布

◆Rootkit程式Diamorphine變種鎖定Linux主機而來,可藉由特定套件執行任意作業系統命令

【漏洞與修補】

Phoenix UEFI韌體存在高風險漏洞,數百款採用Intel處理器的個人電腦、筆電、伺服器恐受影響

專精韌體安全的資安業者Eclypsium指出,他們在聯想第7代ThinkPad X1 Carbon、第4代ThinkPad X1 Yoga的UEFI韌體當中,發現名為UEFICanHazBufferOverflow的漏洞(CVE-2024-0762),起因是信賴平臺模組(TPM)組態存在不安全的環境變數,而有可能導致記憶體緩衝區溢位,攻擊者得以執行惡意程式碼,CVSS風險評為7.5分。研究人員指出,這項漏洞出現在處理TPM組態的UEFI程式碼裡,而有可能導致TPM安全晶片的防護效果形同失效。

值得留意的是,上述的兩款筆電,都採用了Phoenix SecureCore UEFI韌體,他們向聯想、Phoenix通報此事,經過Phoenix確認後指出,同樣的漏洞也出現在其他使用該廠牌韌體的Intel個人電腦、筆電、伺服器,搭配Core i第7代至14代處理器的電腦都可能曝險,Phoenix在今年4月提供緩解措施,並在5月14日發布資安公告,呼籲用戶向設備製造商進行確認。至於上述兩款筆電的製造商聯想,也在5月針對旗下超過150款設備,提供BIOS更新。

由於影響的個人電腦平臺眾多,研究人員指出,恐有數百款桌上型電腦、筆電、伺服器存在相關漏洞。

75%的Magento電商平臺恐存在重大資安漏洞CosmicSting,若不設法修補,攻擊者有可能取得完整控制權

資安業者Sansec針對Adobe本月發布的例行更新當中公布的重大漏洞CosmicSting(CVE-2024-34102)提出警告,這項資安弱點位於Adobe Commerce及Magento Open Source電商平臺,繼2年前Adobe修補CVE-2022-24086、CVE-2022-24087,Sansec認為,這是該平臺出現最為嚴重的漏洞。

就漏洞本身帶來的危害而言,CosmicSting可被攻擊者用來讀取含有密碼等機密資料的檔案,但研究人員指出,若是再結合Linux作業系統的GNU C程式庫(glibc)的iconv功能漏洞CVE-2024-2961,攻擊者就能發動遠端程式碼執行(RCE)攻擊,從而取得電商平臺的完整控制權。值得留意的是,通報此事的研究人員Sergey Temnikov補充說明,在已修補iconv弱點的電商平臺環境下,攻擊者還是有機會藉此存取管理者API。

【資安防禦措施】

加速落實金融資安行動方案2.0,金管會提供金融上手零信任架構的三步驟

「資安的改變從被動變主動,從單點控制變價值驅動。」金管會副主委邱淑貞5月16日在2024 CYBERSEC臺灣資安大會金融安全論壇開場時表示,資安過去僅針對個別事件進行處理和回復,隨著金融業大力運用數位化發展業務,資安現在和業務風控結合,成為驅動業務發展的關鍵,也是金融機構前進的重要動力。

為了推動金融機構發展資安,金管會在2020年發布金融資安行動方案1.0,兩年後接著發布2.0版,延續1.0版四大策略,增加了14項精進措施,從鼓勵金融機構擁抱零信任架構,強化核心資料保全、舉辦資安長聯繫會議強化,推動重大資安事件的支援演訓等。如今,2.0版發布已過一年半,金管會資訊服務處處長林裕泰在論壇中強調,零信任架構和資安聯防是金管會力推的兩大面向。

【資安關鍵人物】

幾乎每年在政府機關、上市櫃公司或關鍵基礎設施等領域,都會發生重大資安事件,帶來財務損失、商譽損失、喪失客戶信任度、損害民眾隱私甚至危害國安等負面影響。第一金控副總經理兼資安長劉培文表示,相關的受駭單位都需要花費大量資源,去修復因為發生資安事件所帶來的後果,媒體廣泛報導而引發社會大眾的關注,也迫使企業必須正視資安的議題和風險。

「企業的流程與資源決定了企業能做什麼,文化與價值觀則決定了企業不做什麼。」劉培文指出,只有從上到下、真正重視資安的企業,因為已有正確的文化與價值觀,才能夠看到輕微的事件與徵兆出現,或看到外部發生的資安事件後,便能夠在既有的流程與資源下,檢討事件背後的根因,甚至願意投資額外的資源、新的流程等,適度及早因應減降資安風險,形成良性循環以避免未來爆發重大事件。

近期資安日報

【6月21日】駭客組織Void Arachne藉由提供中國用戶翻牆工具、Deepfake人工智慧工具散布惡意程式

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06