自2022年MITRE Engenuity舉辦首次ATT&CK託管服務評估計畫之後,相隔兩年,2024年終於展開第二輪的評測,目的是考驗資安託管服務供應商(MSSP)服務的能力。畢竟,雖然大型企業會重視資安偵測與回應產品的評估,但還有很多企業主要依賴MSSP來協助其保護資安,因此,這方面的技術與人員能力評估同樣重要。

與一般ATT&CK Enterprise評估計畫相比,最大不同之處在於,ATT&CK Managed Service在評測前並不會對外公布假想攻擊對象,目的是更要反映真實世界的場景,讓防禦者在不了解對手身分情況下來識別與回應威脅。

MITRE在6月18日正式公布第二輪託管服務評估計畫的評測結果,今年這次針對MSSP的評估計畫共有11家廠商參與,包括:Bitdefender、BlackBerry、CrowdStrike、微軟、Palo Alto Networks、Secureworks、SentinelOne、Sophos、趨勢科技,還有SecurityHQ、Field Effect等。而他們實際遭遇的攻擊模擬對手有兩個,分別是menuPass與ALPHV/BlackCat。

具體而言,menuPass(又名APT10)這個APT駭客組織自2006年以來一直相當活躍,在許多研究報告中,都顯示該組織受到中國國家安全部的支持,其主要威脅是在全球從事間諜活動,包括竊取智慧產權與商業情報等敏感資料,主要攻擊對象涵蓋航太、建築、政府與電信等產業。

ALPHV/BlackCat則出現於2021年,是一個採勒索軟體及服務(RaaS)運作模式的威脅群體,也就是RaaS運作集團會招募聯盟夥伴(Affiliate)來執行勒索病毒攻擊,而ALPHV/BlackCat是一個攻擊產量相當大的俄語RaaS組織,不僅與BlackMatter、DarkSide、REvil與其他RaaS團體有聯繫,並利用Rust語言開發的勒索軟體,能對Windows、Linux 和 VMware系統進行跨平臺攻擊,目標更是涵蓋各種產業行業。

之所以選擇這兩個組織為假想攻擊對象,負責ATT&CK評估計畫的網路威脅情報工程負責人Amy Robertson表示,menuPass(APT10)展現了現代攻擊者謹慎、周密與靈活的手段,該組織相當擅於濫用受害電腦內建工具執行攻擊的寄生攻擊(living-off-the-land)手法,同時透過無檔案執行、程式碼混淆等技術來隱匿行蹤,規避安全防護偵測並阻礙分析。而且,他們還會滲透可信任的網路關係,以擴大攻擊範圍。而這次的模擬攻擊,就涵蓋子公司的入侵與橫向移動。

對於ALPHV/BlackCat,Amy Robertson表示,該組織展現了攻擊者可發起多面向的威脅,並會利用技術創新來擴大其衝擊。特別的是,該組織的RaaS模式使其招募的聯盟夥伴可使用防禦逃脫(Defense Evasion)技術,像是混淆與終止程序來關閉防護系統,並使用核心資料加密功能來癱瘓企業的業務運作。

隨著這次評測結果的公布,外界可以前往MITRE Engenuity評估計畫結果的網站,了解這11家MSSP服務商的細部偵測結果。

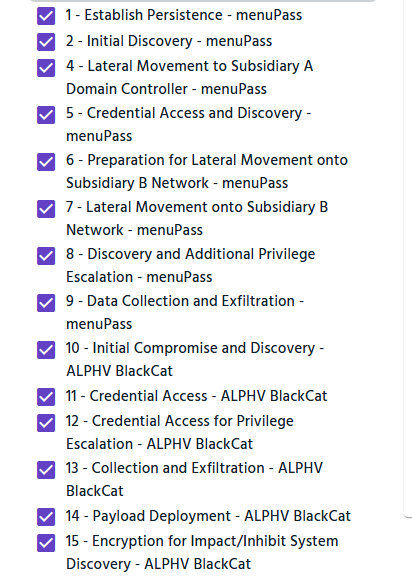

例如,這次模擬評測共有15大步驟,包括從第一步驟開始,先模擬menuPass的建立潛伏,接著是初期探查、橫向移動到子公司A的網域控制器、憑證存取與發現、準備橫向移動至子公司B網路、實際橫向移動至子公司B網路,發現與額外權限提升、資料蒐集與滲出;再來是從第10步驟開始,模擬ALPHV/BlackCat的初始入侵與發現,憑證存取、利用憑證存取進行權限提升、收集與滲出、部署惡意Payload,到最後是加密以產生影響/抑制系統發現。

因此,外界可以針對這15個步驟,一一檢視11家廠商在每個步驟的偵測結果表現。此外,由於去年MITRE Engenuity大幅調整評估計畫結果的呈現方式,因此我們若要檢視每個步驟偵測結果的螢幕截圖,現在可在單一頁面直接瀏覽,並可一次選擇3家廠商來做橫向對比。

未來我們也期盼,有臺灣資安託管服務業者也能參與這項計畫,畢竟趨勢科技已經是國際級的業者,若能有更多本土業者躍上這樣的國際舞臺,將更能以客觀形式展現自身在面對不同攻擊階段的偵測實力。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10