身為資安業者卻遭到駭客入侵的情況,最近傳出新的資安事故。例如,有許多研究人員使用的雲端惡意軟體沙箱Any.Run,其服務供應商傳出遭到網路攻擊,公司所有的員工都收到來自內部人士寄送的釣魚郵件。

這起事故可追溯到一個月前有員工上當,雖然他嘗試利用沙箱環境檢查惡意連結,但並未做好相關設定,且依照對方指示提供自己的帳號密碼,導致帳號遭到對方挾持。

【攻擊與威脅】

惡意軟體沙箱服務業者Any.Run的員工遭到鎖定,駭客對其發動網釣攻擊

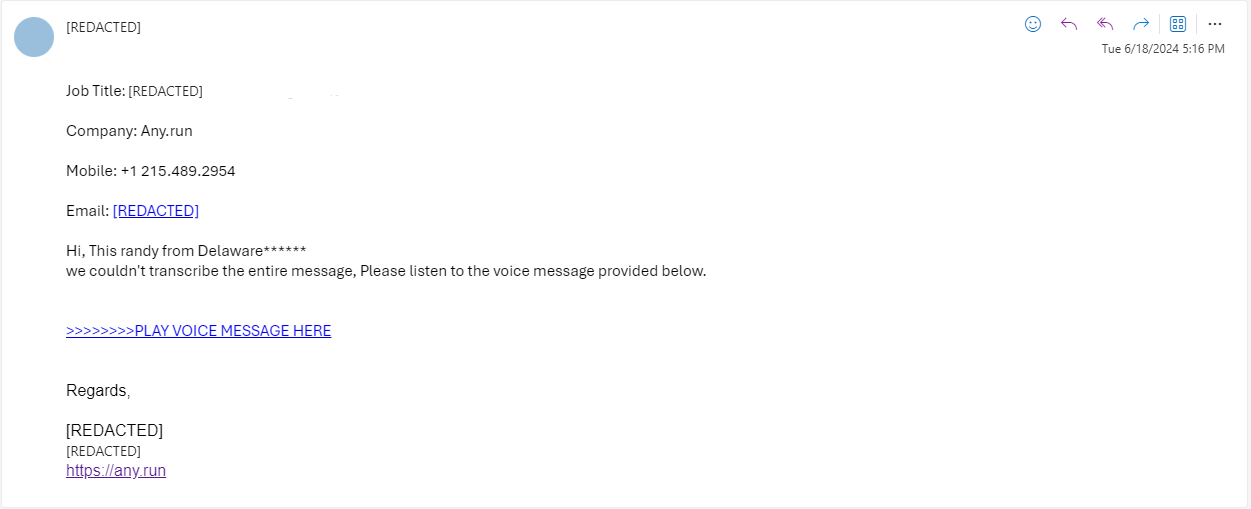

提供雲端沙箱測試環境的網站Any.Run指出,他們全體員工在上週收到藉由內部員工發出的釣魚郵件,經調查發現,原因是其中一名員工的帳號已經外洩所致,駭客企圖利用他的帳號進行商業郵件詐騙(BEC)攻擊。

事件最初發生於5月23日,一名銷售團隊的員工藉由第三方服務收取釣魚郵件,對方聲稱是之前曾經聯繫過的客戶,這封信件內含可疑連結。為求保險起見,這名員工在27日將這封信傳送至沙箱進行檢查,確認上述連結是否有害,但他並未啟用中間人代理伺服器模式(MitM Proxy),使得入侵偵測系統Suricata IDS並未發揮作用,因此沒有解開HTTPS流量並偵測是否含有惡意內容。但這名員工卻在沙箱環境裡,依照駭客指示輸入帳密資料,而被對方得逞。

到了6月18日,駭客利用這名員工的電子郵件信箱,對所有聯絡人名單裡的員工發送釣魚信。而這些信件的內容,與已經受害的員工收到的信件雷同。使得該公司察覺異常,並採取行動。

5個上架到WordPress.org市集的外掛程式遭到供應鏈攻擊,被植入惡意指令碼

專注於WordPress網站安全的資安業者Wordfence指出,他們本週留意到名為Social Warfare的外掛程式,近期被WordPress.org外掛程式市集的審查團隊發現,遭人植入惡意程式碼,Wordfence透過內部的威脅情報平臺進行比對,結果找到其他4個也被植入類似程式碼的外掛程式,他們向審查團隊通報此事,遭感染的外掛程式自24日暫停提供下載,但究竟駭客如何上傳這些有問題的外掛程式,研究人員表示並不清楚。

而對於攻擊者的動機,研究人員指出,一旦對方成功在網站植入惡意外掛程式,就會試圖建立新的管理員帳號,並將結果回傳駭客控制的伺服器。此外,駭客疑似藉由注入惡意JavaScript程式碼,透過網站增加搜尋引擎最佳化(SEO)的垃圾索引。

勒索軟體駭客組織RansomHub鎖定多種平臺發動攻擊,VMware虛擬化平臺是他們的新興標的

新興的勒索軟體駭客組織RansomHub今年初竄起,並聲稱接連針對美國醫療保健科技業者Change Healthcare、英國精品拍賣業者佳士得(Christie's)、臺灣電腦製造商藍天(Clevo)出手,引起不少研究人員高度關注。繼之前資安業者賽門鐵克公布相關調查結果,指出這些駭客疑似購買勒索軟體Knight的原始碼打造自己的工具,並透過ZeroLogon(CVE-2020-1472)取得初始入侵的管道,有研究人員公布新的發現。

資安業者Recorded Future近期公布他們的調查結果,指出這些駭客也與許多勒索軟體組織相同,不只針對Windows、Linux電腦下手,他們也使用勒索軟體攻擊VMware ESXi虛擬化環境,而這是首度有研究人員提及該組織針對虛擬化平臺打造勒索軟體的情況。

兆勤已終止支援的NAS設備再度遭到鎖定,殭屍網路嘗試利用甫公布的漏洞進行滲透

6月初兆勤(Zyxel Networks)針對半年前已經終止支援的NAS設備NAS326、NAS542發布緊急更新,破例修補重大漏洞CVE-2024-29972、CVE-2024-29973,以及CVE-2024-29974,如今傳出已有漏洞被用於攻擊行動的情況。

上週末Shadowserver基金會提出警告,他們偵測到類似Mirai的殭屍網路嘗試利用CVE-2024-29973的跡象,呼籲用戶應儘速套用緩解措施。

華碩在股市公開觀測站發布重大訊息,證實部分資訊系統參數設定不當導致產品資料曝光

6月25日晚間電腦製造商華碩在股市公開觀測站發布重大訊息,指出他們發生部分產品資料不慎曝光的情況,原因是資訊系統的參數設定出現問題造成。

該公司表示,他們找出組態錯誤的主機,隨即檢視資料存取相關的事件記錄,清查可能外流的資料內容。但究竟資料曝光的範圍及時間,華碩並未進一步說明。而針對這起事故可能帶來的影響,他們初步評估,不會對公司營運及財務造成重大影響。但華碩也提及後續改善措施,表明將持續落實供應鏈管理及組態管理的審查,重新檢視現有資訊系統架構並持續精進。

其他攻擊與威脅

◆專門鎖定Redis伺服器的殭屍網路P2PInfect出現新的攻擊手法,駭客為其加入勒索軟體模組

◆駭客組織Boolka鎖定網站發動SQL注入攻擊,意圖植入木馬程式Bmanger

◆金融木馬Medusa鎖定安卓用戶下手,攻擊範圍遍及歐美7個國家

◆舊版瀏覽器網站相容套件Polyfill被中國公司買下並植入惡意程式碼,恐影響10萬網站

◆研究人員揭露新的攻擊手法SnailLoad,藉由網路延遲的變化推測用戶的活動內容

【漏洞與修補】

本週Progress在他們在自家網站的知識庫公告MOVEit產品線有兩個重大漏洞,分別是:位於檔案傳輸代理伺服器MOVEit Gateway的CVE-2024-5805,以及建置在內網環境的檔案傳輸系統MOVEit Transfer的CVE-2024-5806,都是因為當中搭配的SFTP模組,居然允許略過身分認證的程序,所以產生資安漏洞,而這兩個資安弱點的嚴重程度都被評為「重大」,CVSS分數高達9.1分。

值得留意的是,以監測漏洞暴露在網際網路的全球威脅態勢著稱的非營利組織Shadowserver基金會,在6月25日Progress發布相關消息的當天,就觀察到有心人士蠢蠢欲動。

關於CVE-2024-5806漏洞,設立於新加坡的新創資安廠商watchTowr其實在Progress公開之前,就已經收到知情人士的通報,因而提前得知這個當時尚未被揭露的弱點,也率先發布部落格文章解析CVE-2024-5806的問題、概念驗證攻擊手法,以及修正與緩解方式。

【資安防禦措施】

第二輪MITRE ATT&CK託管服務評估計畫結果出爐,考驗突然遭遇APT10與BlackCat攻擊的反應力

自2022年MITRE Engenuity舉辦首次ATT&CK託管服務評估計畫之後,相隔兩年,2024年終於展開第二輪的評測,目的是考驗資安託管服務供應商(MSSP)服務的能力。畢竟,雖然大型企業會重視資安偵測與回應產品的評估,但還有很多企業主要依賴MSSP來協助其保護資安,因此,這方面的技術能力評估同樣重要。

MITRE在6月18日正式公布第二輪託管服務評估計畫的評測結果,今年這次針對MSSP的評估計畫共有11家廠商參與,包括:Bitdefender、BlackBerry、CrowdStrike、微軟、Palo Alto Networks、Secureworks、SentinelOne、Sophos、趨勢科技,還有SecurityHQ、Field Effect等。而他們實際遭遇的攻擊模擬對手有兩個,分別是menuPass與ALPHV/BlackCat。

近期資安日報

【6月25日】中國駭客組織RedJuliett近半年鎖定臺灣高科技產業、外交經濟、社會運動團體從事網路間諜攻擊

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06