上週最令人聞之色變的polyfill[.]io供應鏈攻擊事故,引起許多研究人員關注,並呼籲網站管理者要儘速更換相關程式碼因應。事隔數日,這起事故又有新的變化。

根據資安研究團隊MalwareHunterTeam與多名研究人員的調查,這些駭客同時也使用其他4個網域從事相關攻擊,因此受害範圍將進一步擴大,首先公布這起事故的資安業者Sansec表示,這些駭客已持續攻擊長達1年,他們找到8個對方使用的網域名稱。

【攻擊與威脅】

Polyfill供應鏈攻擊事故受害規模擴大,對方同時運用至少8個網域,至少有30萬個網站受害

上週引起各界高度關注的polyfill[.]io供應鏈攻擊事故,使用此瀏覽器相容性程式庫的網站,會導致使用者被導向賭博網站或是惡意網站。事隔數日,經營者聲稱透過polyfill[.]com繼續提供服務,使得研究人員對於使用該程式庫的網站提出警告,呼籲網站管理者應儘速移除,或是尋求替代方案,如今有研究人員指出,對方同時其他網域來從事相關的供應鏈攻擊。

資安研究團隊MalwareHunterTeam指出,Google近期針對廣告業者發出的警告當中,提及會造成網站資安問題的第三方程式庫來源,除了polyfill之外,也提及Bootcss[.]com、BootCDN[.]net、Staticfile[.]org,但有研究人員進一步調查後發現,這些網域的背後經營者,其實都是同一組人馬,估計遭到相關攻擊的網站,規模達到至少30萬至35萬個。

最早針對此事提出警告的資安業者Sansec也公布新的發現,他們指出對方至少從2023年6月發動供應鏈攻擊,藉此散布惡意軟體,當時這些駭客使用的網域,包括bootcdn[.]net、bootcss[.]com、staticfile[.]net、staticfile[.]org、unionadjs[.]com、xhsbpza[.]com、union.macoms[.]la、newcrbpc[.]com。

針對俄羅斯駭客APT29入侵微軟內部郵件系統的事故,該公司警告恐有更多用戶受到波及

與俄羅斯情報單位關係密切的駭客組織APT29(又稱Nobelium、Cozy Bear、Midnight Blizzard),去年11月經由密碼潑灑手法取得微軟Exchange Online測試帳號密碼,先是存取高層、法務及網路安全部門信件,今年再度攻擊微軟。微軟3月證實,這些駭客利用之前攻擊獲得的員工憑證,已經存取微軟內部系統和產品程式碼。6月底的用戶通知顯示這起攻擊災害真正範圍,正隨著微軟調查持續展開。

微軟將已遭駭客存取的企業客戶信件獨立出來存在個別安全系統中,要求客戶指派經授權人士檢視這批信件,該公司將提供相關資訊,包括TenantID、存取密碼及連結等,供企業指派的人士存取信件。不過,該公司尚未證實此事,究竟有多少用戶收到通知信,也不得而知。

思科針對網路設備作業系統NX-OS零時差漏洞提出警告,中國駭客Velvet Ant將其用於散布惡意軟體

7月1日思科針對旗下網路設備作業系統NX-OS的漏洞CVE-2024-20399提出警告,此為命令列介面(CLI)的命令注入漏洞,攻擊者可在通過身分驗證的情況下,在本機以root的權限,於目標裝置的底層作業系統執行任意命令,CVSS風險評為6.0分。值得留意的是,他們提及今年4月這項漏洞已被用於攻擊行動。

值得留意的是,雖然思科強調攻擊者利用漏洞的前提,是必須取得管理員權限,並存取特定的組態命令,才會觸發,但他們也提及,攻擊者無須啟用bash-shell的功能,也不會留下執行run bash命令的相關系統事件記錄,而能夠對使用者隱藏Shell命令執行的蹤跡。

而針對這項零時差漏洞被用於攻擊行動的情形,通報漏洞的資安業者Sygnia指出,中國駭客組織Velvet Ant成功利用這項漏洞,在思科的Nexus裝置底層Linux作業系統執行命令,從而執行過往尚未被揭露的惡意程式,使得駭客能遠端存取Nexus設備,從中進行檔案上傳或是執行程式碼。

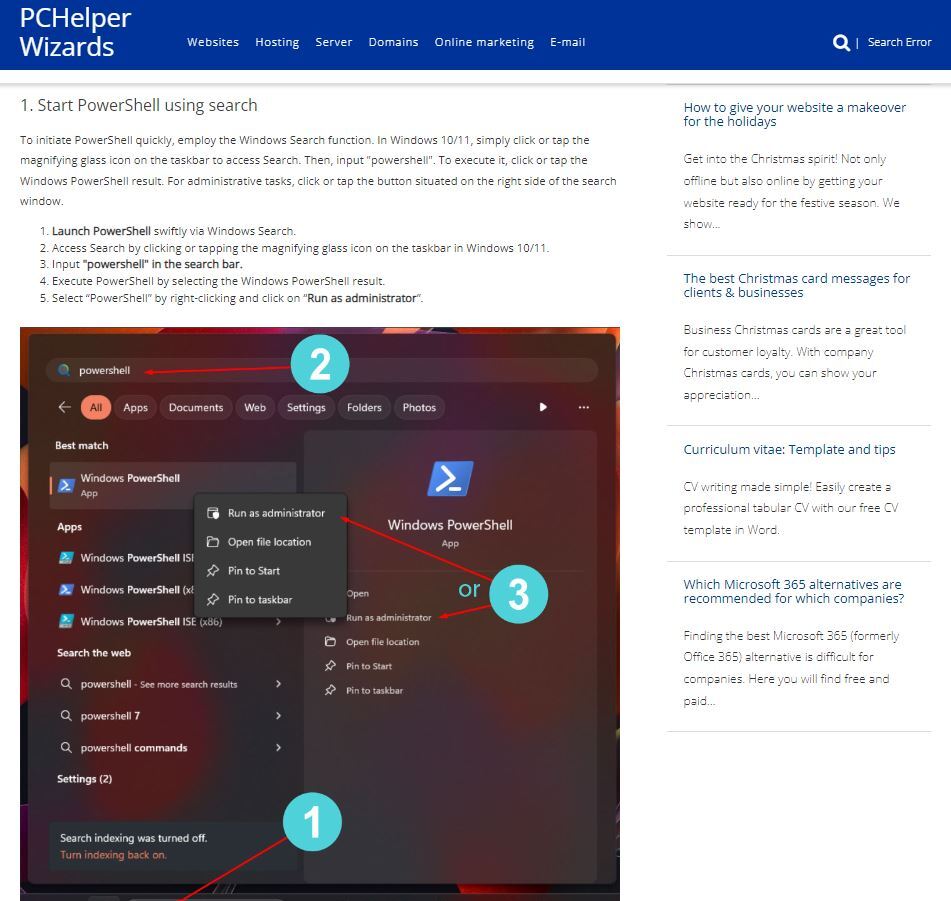

冒牌IT技術支援網站假借提供PowerShell指令碼「解決」Windows更新錯誤,意圖散布竊資軟體Vidar Stealer

資安業者eSentire揭露一起散布竊資軟體Vidar Stealer的攻擊行動,但這起攻擊行動的特別之處在於,攻擊者架設名為PCHelper Wizards的知識庫網站,聲稱能協助使用者修正Windows安裝更新產生的錯誤,然而一旦照做,執行對方提供的PowerShell指令碼,電腦就會下載惡意程式載入工具Hijack Loader(IDAT Loader),並注入netsh.exe處理程序執行,最終植入竊資軟體。

資安業者eSentire揭露一起散布竊資軟體Vidar Stealer的攻擊行動,但這起攻擊行動的特別之處在於,攻擊者架設名為PCHelper Wizards的知識庫網站,聲稱能協助使用者修正Windows安裝更新產生的錯誤,然而一旦照做,執行對方提供的PowerShell指令碼,電腦就會下載惡意程式載入工具Hijack Loader(IDAT Loader),並注入netsh.exe處理程序執行,最終植入竊資軟體。

在其中一起攻擊行動裡,對方號稱提供Windows更新過程出現0x80070643錯誤碼的解決方法。這是今年1月微軟例行更新(Patch Tuesady)當中,針對Windows 10使用者發布KB5034441更新,修補BitLocker安全功能繞過漏洞CVE-2024-20666,有部分使用者在安裝的過程出現上述錯誤代碼。

值得留意的是,這些駭客也上傳教學影片來試圖散布PowerShell指令碼。研究人員在調查的過程發現,有一支YouTube影片與之有關,其中內含來自機器人的評論,聲稱影片提供的方法確實有效。

其他攻擊與威脅

◆北韓駭客組織Kimsuky散布惡意Chrome延伸套件TransLatext,針對韓國學術機構竊取帳密資料

◆印尼臨時國家資料中心遭到網路攻擊,傳出是勒索軟體駭客組織Brain Cipher所為

◆印度軟體開發業者遭遇供應鏈攻擊,旗下產品安裝檔被植入竊資軟體

◆駭客組織Unfurling Hemlock在受害電腦投放多種惡意程式進行轟炸

【漏洞與修補】

開源加密程式庫OpenSSH存在RCE漏洞regreSSHion,攻擊者有機會藉此在Linux作業系統取得root權限

資安業者Qualys提出警告,他們在基於glibc之Linux系統的OpenSSH伺服器上發現安全漏洞CVE-2024-6387,未經授權的攻擊者一旦觸發漏洞,就能自遠端執行任意程式,該漏洞波及了絕大多數的Linux版本。研究人員透過Censys與Shodan的物聯網裝置搜尋引擎掃描,發現網路上可能受影響的OpenSSH實例超過1,400萬個,他們根據Qualys CSAM 3.0外部攻擊面管理工具的資料,有70萬個曝露於公開網路上的OpenSSH實體含有這項漏洞。

對此,開發團隊於7月1日發布9.8及9.8p1版修補這項漏洞,他們也針對這項漏洞提出說明,表示他們已在特定組態的32位元Linux作業系統環境重現漏洞,但也有可能用來攻擊64位元的Linux主機,甚至是未採用glibc程式庫的電腦。

其他漏洞與修補

◆蘋果應用程式相依性管理套件CocoaPods存在重大缺陷,恐導致iOS、macOS應用程式出現供應鏈攻擊

【資安產業動態】

2024臺灣AD防護現況大公開,兩家本土資安業者持續示警,呼籲企業重視多種管理設定不當引發的風險

對於Active Directory(AD)的防護,由於影響企業與組織應用系統的身分與存取安全,近年來持續受到許多國內外資安業者關注,原因在於,大家都疏於防護,存在管理不當、設定不安全的狀況。

在2022年,臺灣兩家本土資安業者奧義智慧與戴夫寇爾曾聯手,共同揭露臺灣企業AD防護上的多項問題,包括:高達77%可從DMZ區直接存取AD,以及企業不夠重視最新AD提權漏洞修補。

今年上半,我們看到這兩家資安業者持續針對這方面議題示警,他們各自依據處理的實際案例與演練經驗,在最近幾個月相繼公布臺灣最新AD安全分析結果,呼籲企業應重新檢視自家AD,是否存在類似的安全問題。

近期資安日報

【7月1日】遠端桌面連線解決方案業者TeamViewer傳出遭俄羅斯駭客APT29入侵,該公司強調旗下產品未受影響

【6月28日】前幾天Polyfill.io供應鏈攻擊事件曝光震撼整個IT界,後續傳出中國CDN業者另起爐灶,再度對10萬網站下手

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09