駭客藉由帶有巨集的Office檔案散布惡意程式的情況很常見,但最近一起攻擊行動當中,對方利用了罕見的手法「VBA stomping」來迴避偵測,而引起研究人員的關注。

資安業者SonicWall揭露名為Orcinius的RAT木馬程式,駭客透過多階段感染的手法,濫用雲端檔案共用服務Dropbox、雲端文件服務Google Docs來下載第2階段的有效酬載,並保持程式的最新狀態。

值得留意的是,該惡意程式的攻擊過程裡,對方運用了經過混淆處理的VBA巨集,而能與Windows作業系統進行掛鉤(Hook),監控正在執行的視窗、使用者鍵盤輸入的內容,並竄改機碼以便在受害電腦持續活動。

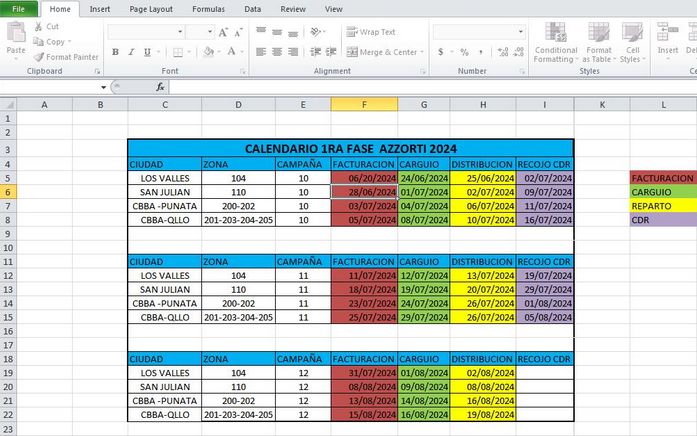

究竟駭客如何接觸攻擊目標,研究人員並未說明,但指出對方向使用者散布Excel試算表檔案,其中一個檔案名稱是CALENDARIO AZZORTI.xls,其內容看起來似乎是義大利各城市帳單週期,總共有3個工作表。

這個試算表內含巨集,不過研究人員提到,這些駭客運用名為VBA stomping的攻擊手法,利用事先解析的位元碼(Bytecode)取代原本的VBA巨集內容,使得用戶檢視該試算表巨集不會顯示任何內容,並使得打開檔案的時候看似無害。

所謂的VBA stomping,指的是攻擊者利用假的VBA程式碼(p-code)取代原本執行VBA原始碼的流程,由於大部分的資安分析工具及防毒軟體通常會針對VBA原始碼進行檢查,使得這種手法有可能躲過相關檢測。

然而,研究人員發現,一旦使用者開啟試算表,這個檔案就會執行巨集的內容,先是透過竄改使用者電腦Windows作業系統的登錄機碼,目的是隱藏Office的警示訊息,然後使用EnumThreadWindows的功能函式列出正在執行的視窗,並在系統登錄機碼寫入一筆Excel啟動即載入的鍵值,確保持續執行,接著存取經過編碼處理的URL網址,並且運用WScript.Shell進行下載,隨後運用SetWindowsHookEx函式監控鍵盤輸入的內容,並且產生數個隨機的計時器,用來啟動、嘗試下載檔案。

他們針對Orcinius參照Synaptics.exe、cache1.exe的行為進行比對,指出該木馬程式與Remcos、AgentTesla、Neshta、HTMLDropper等多款惡意程式有關,而它們之間的共通點在於,有可能會將攻擊程式偽裝成Synaptics.exe散布。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10