大規模DDoS攻擊行動這兩年變得越來越頻繁,繼去年10月3家雲端服務業者AWS、Cloudflare、Google聯手揭露針對HTTP/2漏洞CVE-2023-44487的大規模攻擊行動,本週歐洲最大主機代管業者OVHcloud也公布他們攔阻的DDoS攻擊事故。

值得留意的是,OVHcloud發現攻擊流量的來源,竟多半來自MikroTik大型路由器設備,對方用於發動攻擊的設備數量,多達近10萬臺。

【攻擊與威脅】

歐洲最大雲端服務供應商揭露自身面臨的大規模DDoS攻擊,這些惡意流量竟源自近十萬臺MikroTik路由器

駭客發動大規模DDoS攻擊的情況,每隔一段時間就有雲端服務業者公布他們遭遇到的攻擊規模,透露這種攻擊規模與日俱增的現象,然而如今有業者指出,駭客很有可能偏好濫用特定廠牌的網路設備來產生攻擊流量。

雲端服務業者OVHcloud揭露他們最近一年多的觀察,指出他們從去年初留意到DDoS攻擊的頻率和強度都呈現急劇增加的現象,並指出在過去的一年半裡,超過1 Tbps的DDoS攻擊原本相當罕見,如今平均每天就有1次。這段期間當中,他們觀察到最大的攻擊規模發生在今年5月25日,流量接近2.5 Tbps。

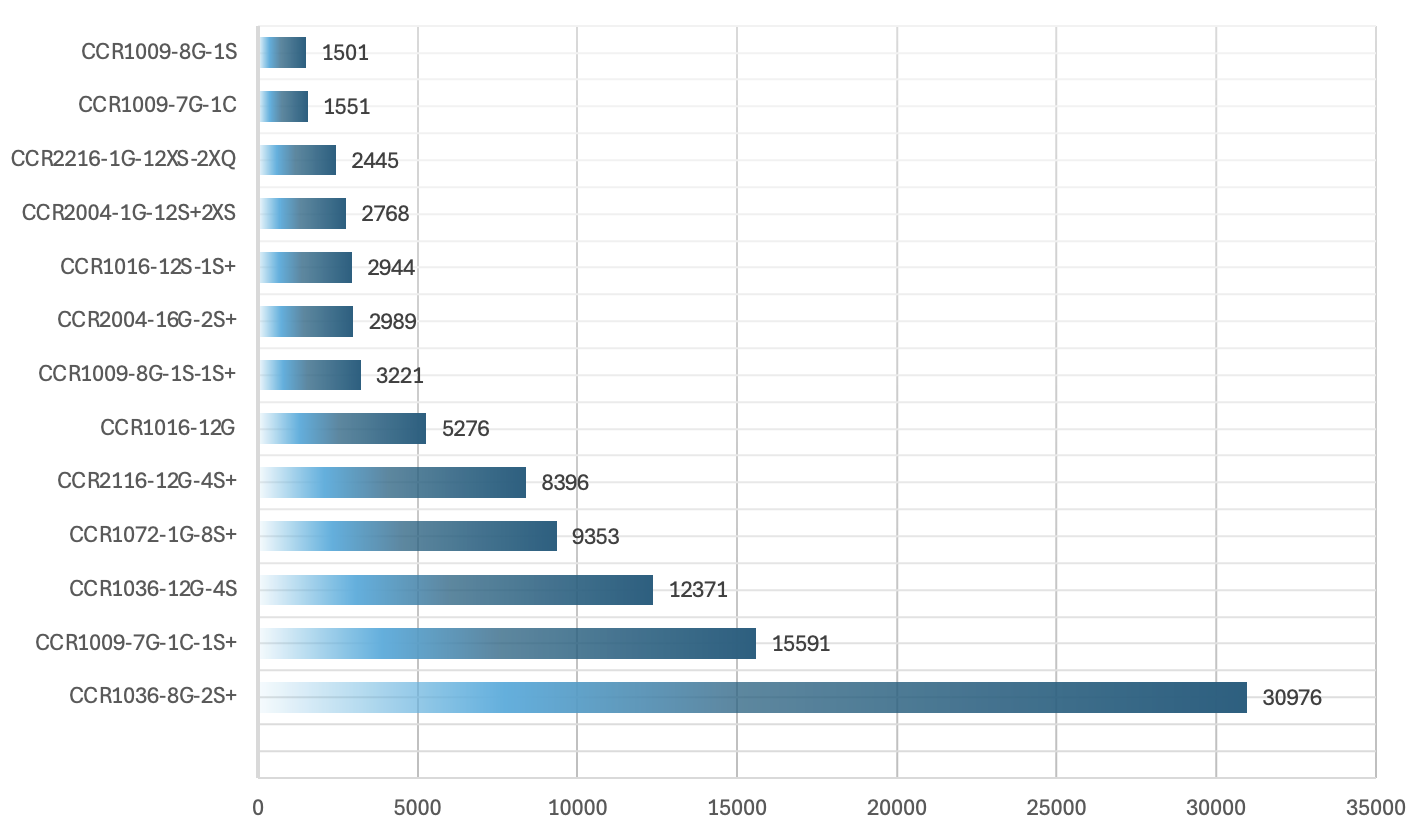

研究人員進一步調查發現,大部分流量來自MikroTik雲端核心路由器(CCR),該公司總共看到99,382臺,當中又以CCR1036-8G-2S+最多,有30,976臺,涵括近三分之一的臺數。

韓國ERP系統的更新伺服器遭到供應鏈攻擊,北韓駭客Andariel藉此散布惡意程式

資安業者AhnLab揭露針對特定韓國ERP系統更新伺服器的攻擊行動,這起事故發生在今年5月,他們目前尚未釐清攻擊者如何入侵,但找到可疑的DLL程式庫,經分析後確認是能夠竊取系統資訊及執行攻擊者命令的後門程式Xctdoor,此惡意程式以Go語言打造而成,攻擊者透過Regsvr32.exe的處理程序載入執行。

而對於攻擊者的身分,他們發現這起攻擊事故並非首度韓國ERP系統遭駭的情況,2017年北韓駭客組織Andariel針對ERP的更新程式ClientUpdater.exe下手,將惡意程式HotCroissant注入其處理程序,目的是在受害組織的網路環境當中,藉由ERP更新伺服器,對該組織的電腦散布此惡意程式。

由於這次的資安事故當中,攻擊者部署惡意程式的手法相當類似2017年的軟體更新遭駭事故,研究人員推測,攻擊者的身分很可能就是Andariel。

一級方程式賽車的主管機關FIA驚傳資料外洩,駭客藉由網釣攻擊取得電子郵件帳號的存取權限

7月3日管理國際賽車競賽的國際汽車聯盟(Fédération internationale de l'automobile,FIA)證實,他們近期發生一起網路釣魚事故,導致有2個電子郵件信箱帳號的個人資料遭到未經授權的存取。

FIA已採取相關行動來因應這起資安事故,在相當短的時間內切斷非法存取,並向法國、瑞士的資料保護主管機關進行通報。不過,究竟駭客如何得逞,FIA何時察覺異狀進行處理,以及有多少人受到影響,他們並未說明。

其他攻擊與威脅

◆勒索軟體駭客組織Volcano Demon使用惡意程式LukaLocker加密檔案,並藉由撥打電話向受害組織勒索

◆駭客冒充以色列政府機關及企業組織,意圖散布惡意程式GrassHopper

【漏洞與修補】

6月下旬推出的macOS版ChatGPT應用程式傳出以明文存放對話內容,恐曝露用戶隱私

OpenAI才在6月下旬開放使用者下載支援macOS的桌面版ChatGPT程式,本周就有開發人員發現,該程式以明文存放使用者與ChatGPT之間的對話,不過,沒多久之後,OpenAI便更新了該程式,並加密了對話內容。

揭露此事的是Swift開發人員Pedro José Pereira Vieito,他發現macOS上的ChatGPT將使用者與它的對話以明文存放在未受保護的位置,意味著系統上的任何應用程式,能在無需使用者許可的情況下,都能讀取用戶所有的ChatGPT對話紀錄。

科技新聞網站The Verge指出,OpenAI接受他們採訪的過程裡,已修補上述的弱點。

雲端通訊平臺Twilio發布資安公告,坦承駭客可經由未經身分驗證的端點,辨識與Authy帳戶有關的資料,其中包括電話號碼。該公司已經採取措施來保護該端點,不再允許未經身分驗證的請求。

針對受害情形,該公司強調目前尚未發現駭客取得Twilio系統或存取其他機密資料的權限,但為了預防起見,他們還是要求所有Authy使用者套用最新版本的Android與iOS應用程式。此外,對方很有可能濫用得到的電話號碼發動網釣攻擊,使用者應提高警覺。

其他漏洞與修補

◆Rockwell Automation旗下人機介面系統PanelView Plus存在重大漏洞,攻擊者能藉由上傳惡意DLL發動RCE攻擊

【資安防禦措施】

歐美執法單位拿下近600臺用於網路犯罪的Cobalt Strike伺服器

7月3日歐洲刑警組織(Europol)宣布,由英國國家犯罪局(NCA)主導的跨國執法行動Operation Morpheus,在6月24日至28日於27個國家當中,找到約690臺舊版、未擁有合法授權的Cobalt Strike伺服器,截至上週末,共有593臺的IP位址遭到撤除。歐洲刑警組織表示,本次的破壞行動,是此項執法行動當中的重大突破。

這項跨國執法行動由英國、澳洲、加拿大、德國、荷蘭、波蘭、美國的執法單位共同參與,並透過歐洲刑警組織居中協調。

除了執法單位,也有多家資安業者及組織參與,這些包括:BAE Systems Digital Intelligence、Trellix、Spamhaus、abuse.ch,以及Shadowserver基金會,他們透過部署強化的掃描、遙測、分析機制,從而協助執法單位識別惡意活動,以及網路罪犯濫用Cobalt Strike的情形。

近期資安日報

【7月3日】巴基斯坦駭客假借提供安卓應用程式發動攻擊,意圖散布惡意軟體CapraRAT,目的是為了監控特定使用者

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06