網路犯罪份子利用搜尋引擎最佳化中毒(SEO Poisoning)、惡意廣告、在網站注入惡意程式碼等方式,聲稱提供瀏覽器更新或是應用程式安裝檔案,引誘使用者上當,並透過偷渡式下載(Drive-by Download)入侵電腦的情況,如今可說是越來越常見,其中不少駭客藉此散布惡意程式載入工具,以便進一步投放更多作案工具,有研究人員公布今年初的態勢。

資安業者Sekoia指出,今年第一季最常利用偷渡式下載手法散布的惡意程式載入工具,FakeBat是最常見的惡意程式,攻擊者通常會製作冒牌的應用程式登入網頁,然後藉由惡意廣告,或是在合法網站植入假的瀏覽器更新網頁,或是透過社群網站藉由社交工程攻擊,引誘使用者中招。

這款惡意程式載入工具最早約從2022年12月出現,開發該軟體的駭客以租賃的型式提供買家運用,號稱具備多種反偵測功能,能迴避Google或Microsoft Defender的警報,而且VirusTotal也不會偵測出異狀。買家可藉由管理介面,透過範本產生特定的FakeBat程式,同時能夠管理與監控惡意軟體散播與感染情形。

而到了今年,研究人員發現多起攻擊行動,並大致歸類為3種手法:冒牌軟體下載網站、偽造的瀏覽器更新彈出式視窗,以及社交工程手法。

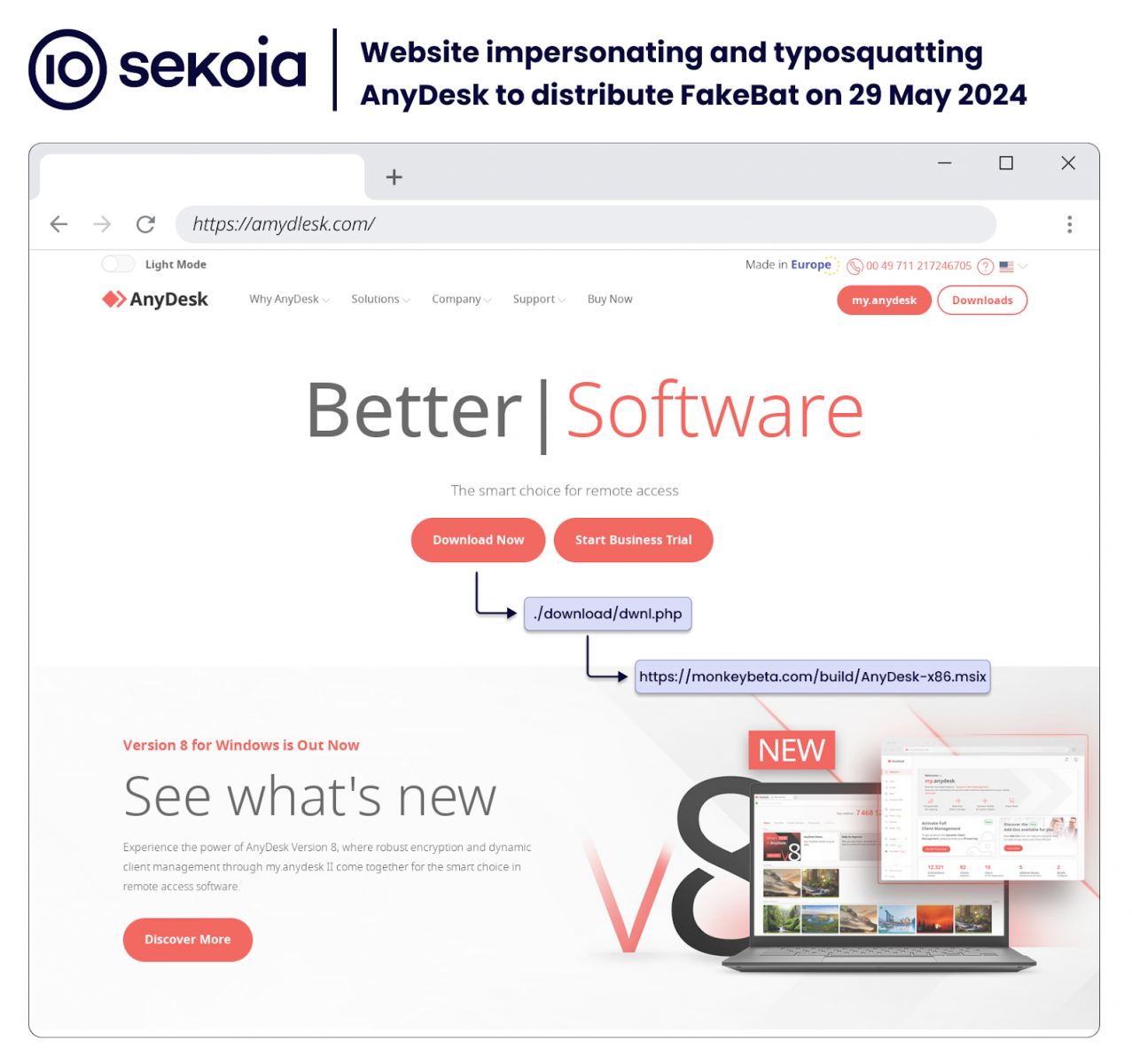

他們從今年1月開始,監控駭客假借提供知名應用程式來散布FakeBat的情況,對方透過廣告散布惡意網站,假冒的應用程式近30種。一旦使用者按下網站裡的下載按鈕,就會被導向/download/dwnl.php,然後從另一個網域帶有簽章的MSIX安裝檔案。若是受害者執行安裝,電腦就會執行PowerShell指令碼,連線C2伺服器並下載有效酬載。

另一種攻擊手法是在合法WordPress網站植入惡意HTML及JavaScript指令碼,在用戶瀏覽頁面時,跳出目前系統偵測到Chrome存在漏洞、用戶必須更新的警示訊息,一旦使用者按下網頁上的「更新」按鈕,電腦就會被重新導向,下載FakeBat。Sekoia透過程式碼搜尋引擎PublicWWW與網際網路IT設備資訊搜尋引擎FOFA,找尋被植入上述程式碼的網站,結果分別找到超過250、120個,但研究人員認為這個結果可能低估了真實情形,推測應有數千個WordPress網站受害。

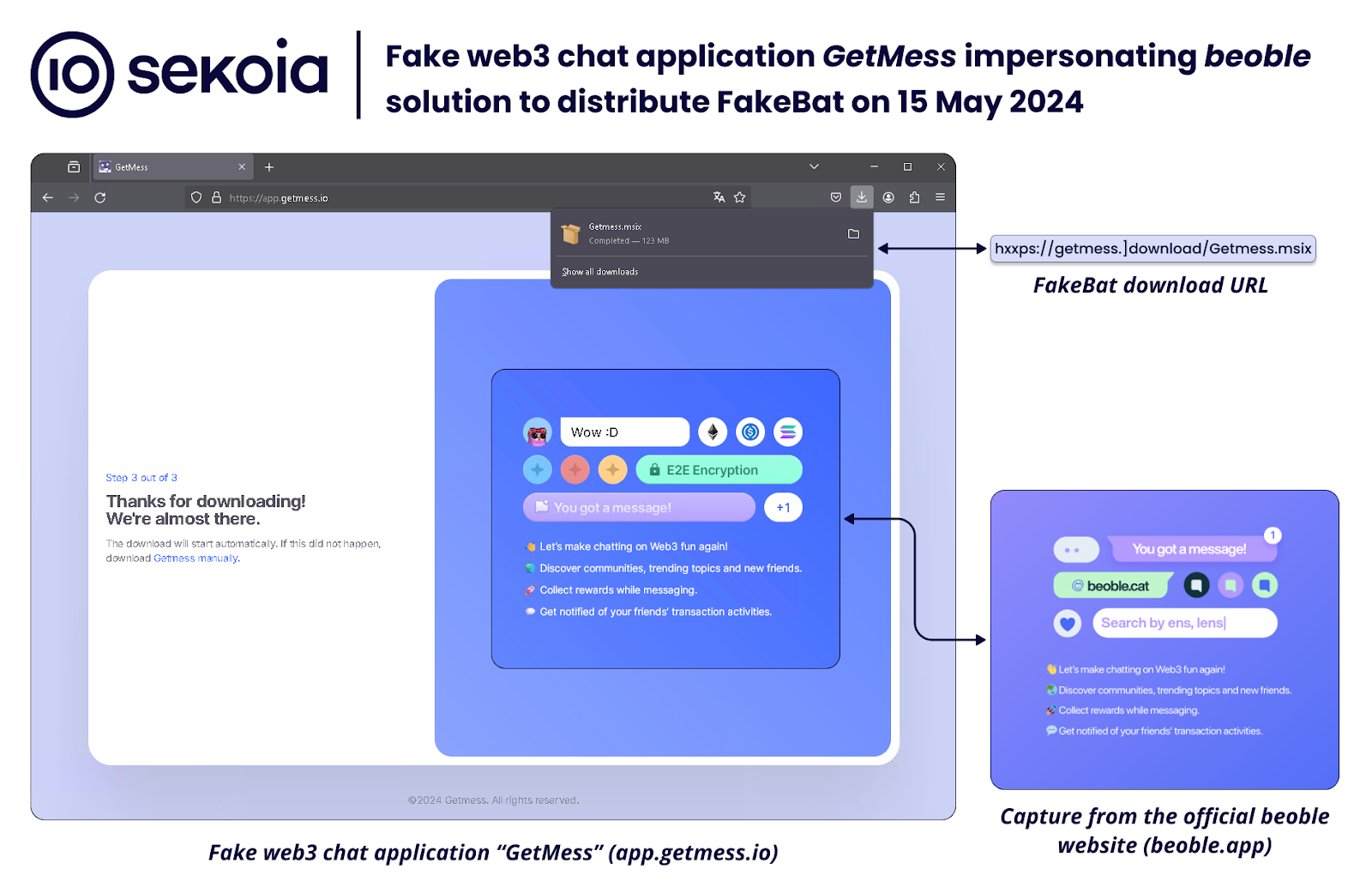

最後一種是藉由社交工程的手法進行,駭客假借提供Web3即時通訊軟體getmess[.]io,企圖散布FakeBat,為了讓使用者不疑有他,對方不僅設置專屬網站,還建立社群網站資料,上傳宣傳用的影片。研究人員指出,這些駭客其實是模仿名為Beoble的合法解決方案。

但特別的是,使用者必須透過其他用戶邀請才能取得「應用程式」,這麼做的目的是為了增加可信度。而這些提供邀請碼的來源,研究人員發現對方利用X或Telegram遭竊的帳號來進行,也有部分Discord帳號可能受害。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09