數年前奧義智慧共同創辦人邱銘彰曾在臺灣資安大會上,針對2020年5月初臺灣中油遭遇勒索軟體攻擊事故,推敲較為全面的樣貌,當時邱銘彰指出,勒索軟體攻擊往往是駭客作案完成,最後進行毀屍滅跡的破壞手段。但這樣的推論,一直缺乏研究人員進一步的佐證。直到最近,有研究人員證實,這種在攻擊流程最後利用勒索軟體進行破壞的策略,最近3至4年有越來越明顯的趨勢。

資安業者SentinelOne、Recorded Future聯手,追蹤從2021年至2023年對全球政府機關及關鍵基礎設施下手的駭客組織,並發現對方在大部分的攻擊行動裡,都會透過勒索軟體把檔案加密。而這些駭客使用勒索軟體的動機,不光只是對受害組織進行勒索,從而達到經濟利益,還有為了破壞、分散防守方注意力,誤導事故調查方向,以及清除跡證的目的。

其中一個是中國駭客組織ChamelGang,在2023年鎖定東亞政府機關及位於印度次大陸的航空組織,過程中使用名為BeaconLoader的惡意程式。他們進一步追查發現,2022年底鎖定巴西總統和全印度醫學科學院(All India Institute of Medical Sciences,AIIMS)的勒索軟體事故,很有可能就是這些駭客所為。

他們找到這些駭客在2022年底的攻擊事故當中,使用勒索軟體CatB的證據。而這樣的結果,與臺灣資安業者TeamT5根據程式碼、暫存機制、惡意程式簽章、圖示等特徵進行比對,認為CatB與該駭客組織相關的結果一致。

值得留意的是,這些駭客過往曾對俄羅斯關鍵基礎設施,以及臺灣、日本、美國等國家的政府機關出手,相關威脅動態相當值得我們留意。

研究人員發現中國駭客組織ChamelGang使用勒索軟體CatB的攻擊行動之餘,他們也看到有人濫用合法資料保護工具進行寄生攻擊(LOLBins),加密檔案進行勒索的手段。這些工具包含了資料保護暨清除業者Jetico推出的BestCrypt,以及微軟於視窗作業系統內建的BitLocker。

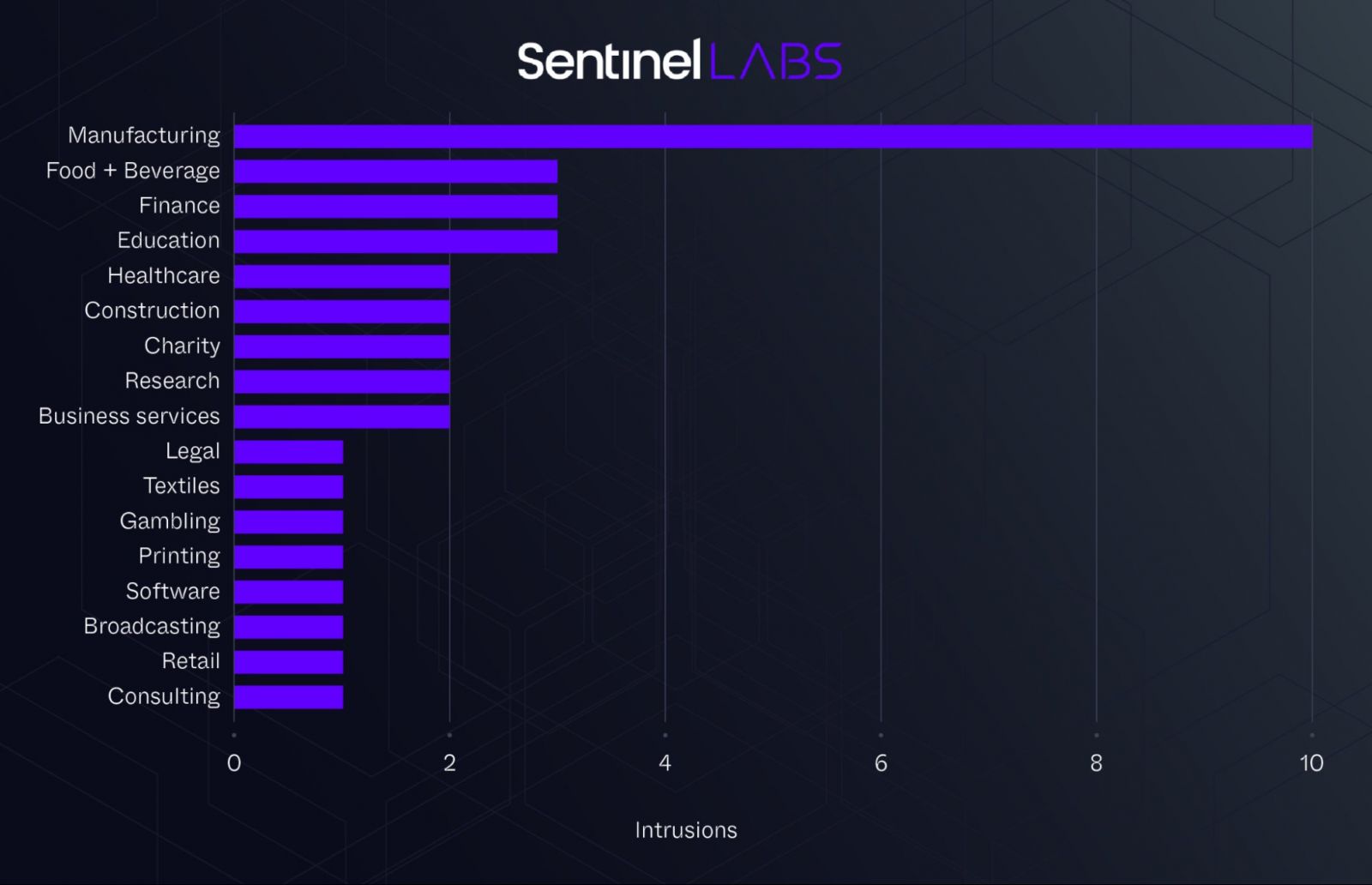

濫用上述資料保護工具的攻擊行動,大致發生在2021年初至2023年中期,研究人員確認至少有37個企業組織受害,根據這些組織的地理位置,有30個位於美國,但也有南美及歐洲的組織。從產業類型來看,製造業是頭號目標,但教育、金融、食品、醫療照護、營造也有組織受害。

由於攻擊過程對方使用名為中國菜刀(China Chopper)的Web Shell、後門程式DTrack,研究人員指出,這樣的攻擊手段與中國駭客組織APT41、北韓駭客組織Andariel一致。但究竟攻擊者的身分是否就是這些駭客組織?研究人員表示無法完全確定。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06