佯稱提供法律文件範本散布惡意程式的攻擊手法,過往已被用於攻擊行動,如今仍然有人以幾乎相同的手法從事攻擊行動,甚至打算號召更多打手,突顯這種已知攻擊手法還是必須提高警覺。

資安業者Cybereason揭露惡意程式載入工具GootLoader 3.0版的攻擊行動,駭客組織UNC2565(亦稱Hive0127)將其用於投放JavaScript指令碼,並透過搜尋引擎最佳化中毒(SEO Poisoning)散布,藉此投放其他作案工具。

研究人員指出,雖然GootLoader原本是金融木馬GootKit惡意軟體家族其中一項元件,但攻擊者已經將其用於散布其他惡意程式,例如:Cobalt Strike、Gootkit、IcedID、Kronos、REvil、SystemBC。

究竟攻擊者的動機是什麼?研究人員表示仍無法確定,不過對於駭客散布多種惡意程式的情況,他們認為與經濟利益有關,這些駭客可能向其他組織提供GootLoader。此外,UNC2565也開發新的橫向移動工具GootBot,他們研判對方是為了擴大使用GootLoader的範圍。

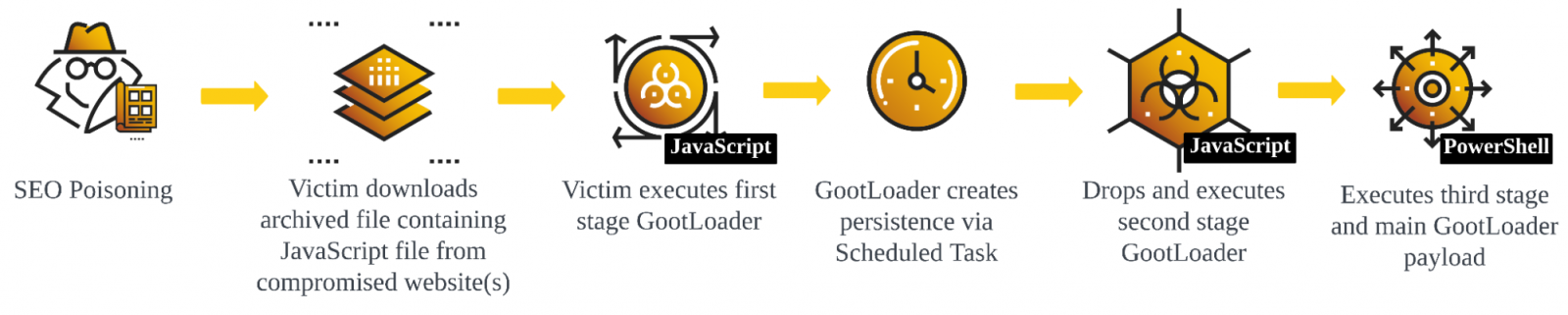

GootLoader如何用於攻擊行動?研究人員指出駭客通常會先入侵網站,並植入含有GootLoader的JavaScript惡意酬載,並使用搜尋引擎最佳化中毒的手法,鎖定想要尋找法律文件範本的企業使用者下手。

一旦使用者依照指示從網站下載JavaScript檔案,電腦就會啟動感染鏈。研究人員指出,上述攻擊途徑與他們2020年看到的幾乎一樣,代表駭客認可這種偷渡式下載(Drive-by Download)的入侵手法。

攻擊者藉由Windows內建的處理程序wscript執行第一階段的有效酬載,該惡意程式將第二階段的作案工具儲存於磁碟,並設置工作排程執行。

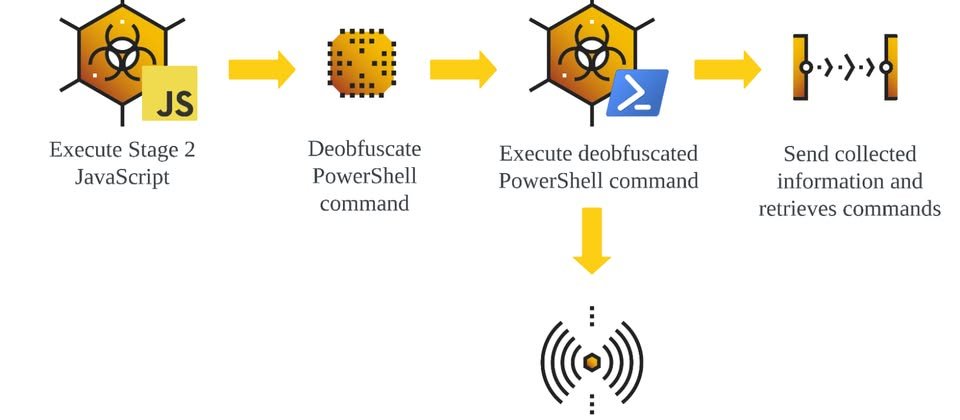

特別的是,雖然對方也是利用wscript啟動第二階段的有效酬載,但他們會將其移轉到另一個執行cscript的子處理程序。接著cscript會產生另一個PowerShell處理程序,並解開經過混淆處理的PowerShell指令碼,進行C2通訊。

到了第三個階段,GootLoader有效酬載透過PowerShell收集受害電腦的系統資訊,包含作業系統版本、正在執行的處理程序、環境變數、所屬網域資訊,以及磁碟使用情形。

研究人員指出,有別於1.0版及2.0版GootLoader駭客利用PowerShell反射手法載入、執行以.NET打造的DLL惡意程式,新版GootLoader則是利用PowerShell進行偵察,並充當後門程式,以便執行攻擊者下達的命令,或是下載其他惡意軟體。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10