資安業者Sansec於6月底警告polyfill[.]io供應鏈攻擊事故引起各界高度關注,使用此瀏覽器相容性程式庫的網站,會導致使用者被導向賭博網站或是惡意網站。事隔數日,經營者聲稱透過polyfill[.]com繼續提供服務,但究竟有多少網站受到影響?有研究人員提出新的調查結果。

上週資安業者Censys表示,截至7月2日,他們總共偵測到384,773臺網頁伺服器,會在HTTP回應當中,含有https://cdn.polyfill[.]io或https://cdn.polyfill[.]com。這些伺服器大部分位於德國,約有23.7萬臺位於Hetzner主機代管業者的環境(AS24940)。

他們對於受害主機進一步調查,華納兄弟、Hulu、賓士等大型企業也名列其中,值得留意的是,最常見的主機名稱是ns-static-assets.s3.amazonaws.com,這代表有不少受害網站是採用AWS S3靜態主機代管服務。

此外,美國聯邦機構也有不少受害單位,研究人員總共看到182個.gov網域的主機受害。

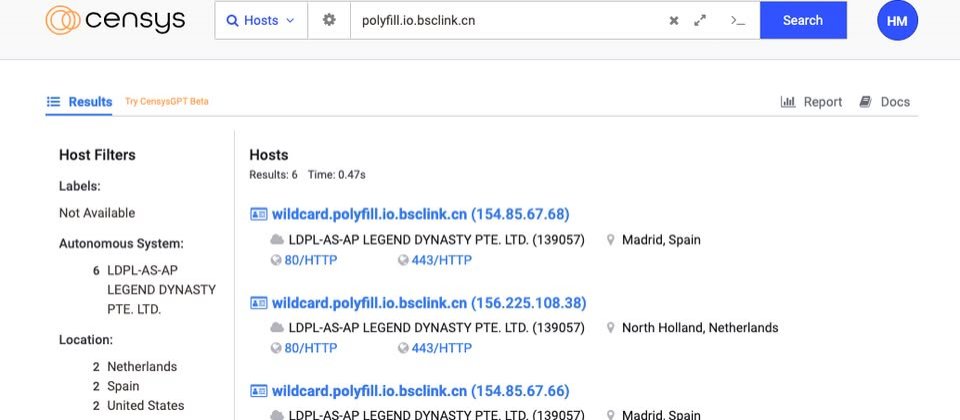

上述的情況,比起Sansec初步估計至少10萬個網站,規模超出3倍。值得留意的是,Censys也發現也有部分網站使用wildcard.polyfill.io.bsclink[.]cn、cdn.polyfill.io.bsclink[.]cn、5f52353c.u.fn03[.]vip取代polyfill[.]io,其中僅wildcard.polyfill.io.bsclink[.]cn仍在運作,經調查與名為Legend Dynasty的新加坡公司有關,該公司隸屬中國CDN業者北京藍汛通信(Edgenext),究竟是否與經營polyfill[.]io的方能(FunFull)有所關連?研究人員表示有待進一步調查。

根據Google向廣告業者警告駭客同時經營bootcdn[.]net、bootcss[.]com、staticfile[.]net、staticfile[.]org,Censys比對中國網站開發人員去年6月在論壇討論的內容,證實對方在bootcdn[.]net實作的惡意指令碼,與polyfill[.]io一致。

若是包含這些惡意CDN服務在內,受害範圍將擴及1,637,160臺主機,這樣的情形,若與先前資安研究團隊MalwareHunterTeam估計的30萬至35萬臺相比,現在暴增至約為5倍以上的規模。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09