微軟於本周二(7/9)的Patch Tuesday總計修補了143個安全漏洞,包括4個零時差漏洞,其中的CVE-2024-37985與CVE-2024-35264漏洞已被公開,而CVE-2024-38080與CVE-2024-38112則是已遭駭客利用;另有5個被列為重大(Critical)等級的安全漏洞。

7月所修補的、隸屬於微軟產品的安全漏洞其實只有139個,其它4個則是來自第三方的安全漏洞,包含兩個位於GitHub活動目錄權限管理服務(Active Directory Rights Management Services,AD RMS)的權限擴張漏洞,一個位於RADIUS協定的詐騙漏洞CVE-2024-3596,最後一個則是此次零時差漏洞之一的CVE-2024-37985,影響採用Arm處理器的Windows作業系統,成功的攻擊將允許駭客察看伺服器上以特權程序執行的堆積記憶體。

另一個已被公開的漏洞為CVE-2024-35264,為.NET與Visual Studio的遠端執行漏洞,惟攻擊門檻較高。

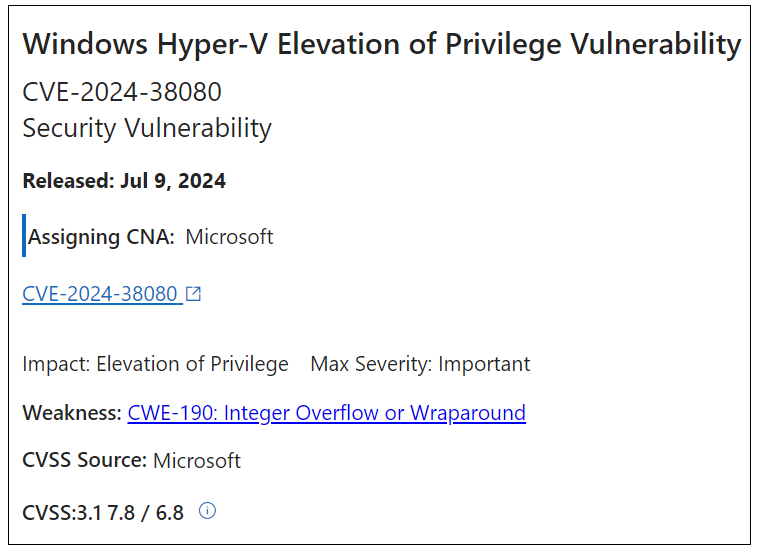

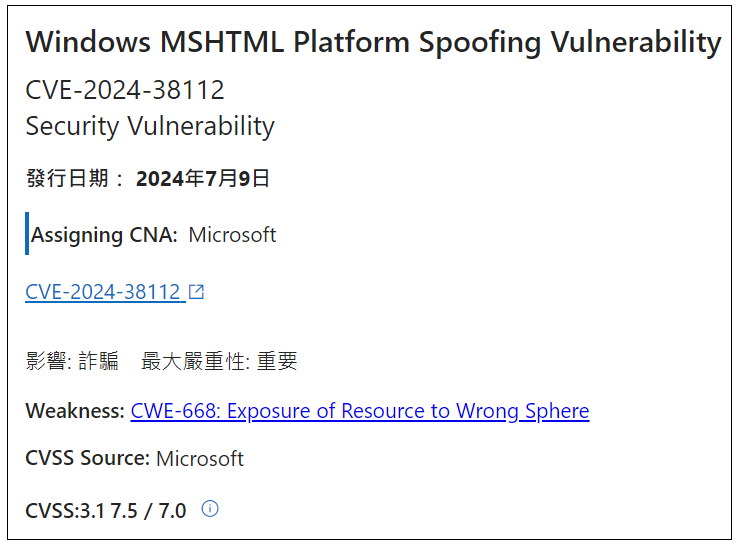

在兩個已遭到利用的漏洞中,CVE-2024-38080是Windows Hyper-V的權限擴張漏洞,可讓駭客取得系統(SYSTEM)權限。CVE-2024-38112則是位於Windows MSHTML Platform的欺騙漏洞,儘管駭客必須額外準備攻擊環境,也必須誘導使用者執行惡意檔案,屬於相對複雜的漏洞,但該漏洞依然已遭到利用。

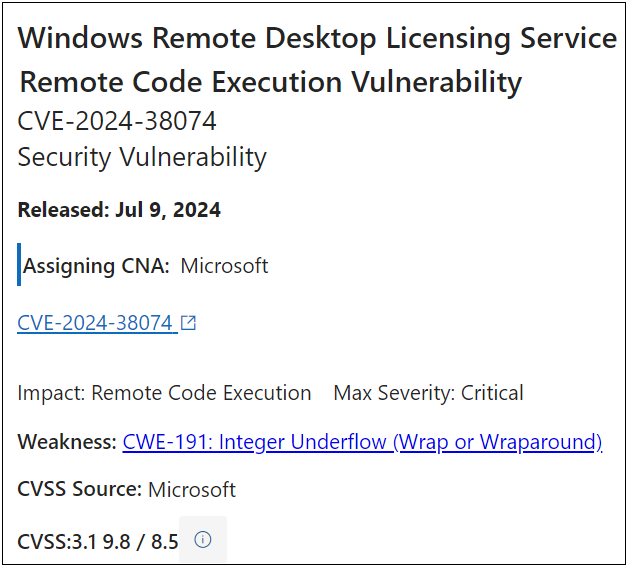

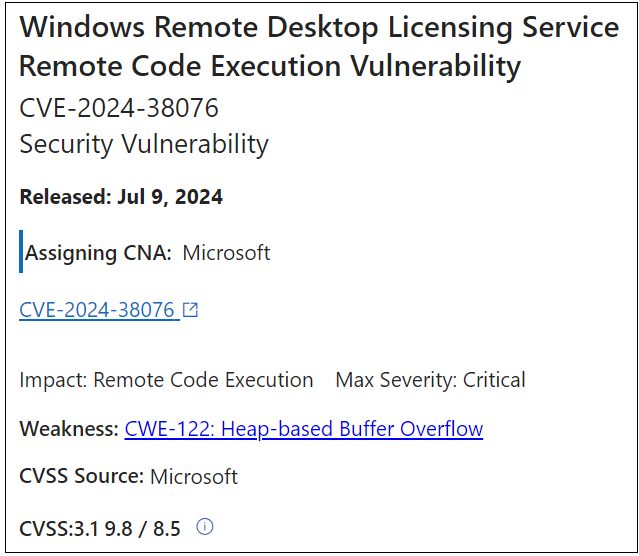

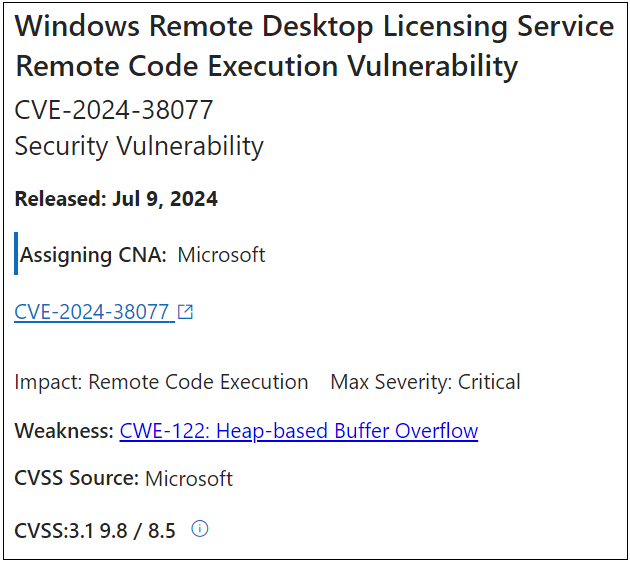

至於5個重大漏洞中有3個都與Windows Remote Desktop Licensing Service(RD Licensing)有關,同時它們的CVSS風險評分等級也都高達9.8。此一服務負責管理及發放遠端桌面服務的許可證,其中,CVE-2024-38074與CVE-2024-38076的攻擊手法一致,駭客可藉由傳送一個特製封包至RD Licensing伺服器上便能觸發該漏洞,以自遠端執行程式。而CVE-2024-38077則允許未經授權的駭客存取該服務,再傳送惡意訊息便能自遠端執行程式。

緩解上述RD Licensing漏洞的方法之一,為關閉非必要的RD Licensing服務。

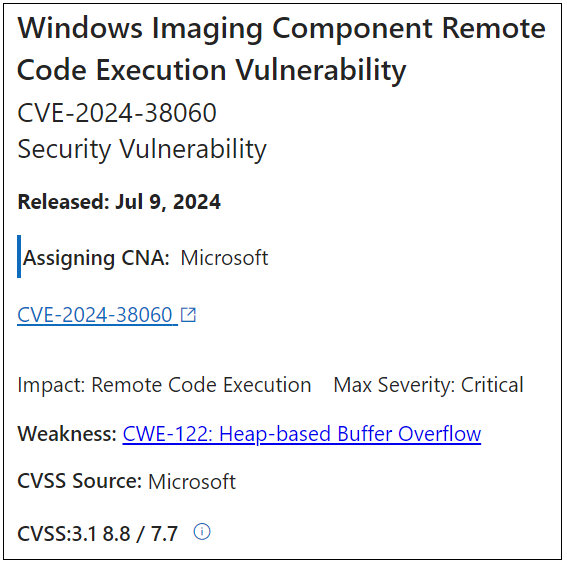

另一個允許遠端程式執行的重大漏洞CVE-2024-38060位於Microsoft Windows Codecs Library,允許具備任何身分等級的駭客上傳惡意TIFF檔案來觸發該漏洞。

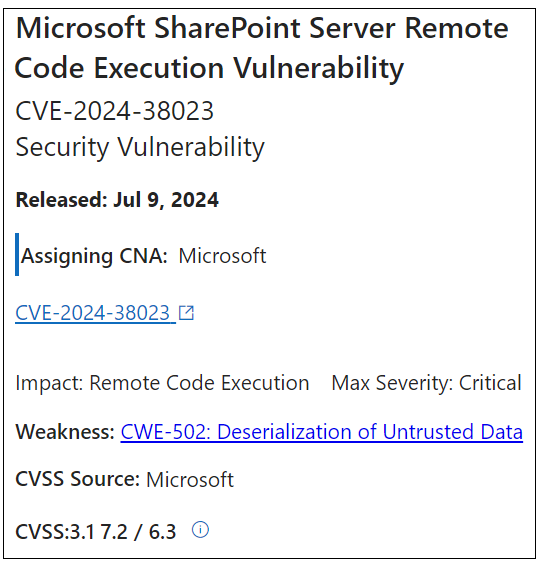

CVE-2024-38023則是Microsoft SharePoint Server的遠端執行漏洞,允許具備Site Owner權限的駭客,於SharePoint Server上注入任意程式碼並執行它。

趨勢科技資安團隊Zero Day Initiative(ZDI)提醒,CVE-2024-38080或許允許於guest OS上具備授權的使用者取得SYSTEM權限,進而利用此一Windows Hyper-V的權限擴張漏洞來執行勒索軟體攻擊,儘管微軟並未公布其遭到利用的規模,但建議執行Hyper-V的用戶儘快測試並部署安全更新。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10