由微軟、Cloudflare等資安產學專家組成的研究團隊發現,RADIUS通訊協定的一項安全漏洞,使其可能被攻擊者用以發動中間人(Man-in-the-Middle,MitM)攻擊,呼籲IETF等標準組織應翻新設計,設備廠商則應考慮使用更安全的傳輸技術。

RADIUS全名為遠端使用者撥入驗證服務(Remote Authentication Dial in User Service)是一種網路裝置驗證、授權與記帳(AAA)的標準輕量協定。RADIUS是在網際網路初興的1991年問世,但現在仍廣泛使用,支援多種遠端存取應用,包括網路路由器、工控系統、VPN、企業Wi-Fi裝置、Linux可插拔身分驗證模組(Pluggable Authentication Module)、行動漫遊、Wi-Fi卸載(Wi-Fi offload)等。

但經由RADIUS協定的流量常常只在UDP(User Datagram Protocol)連線上以傳輸,唯一的防護技術是已經很古早的密碼演算法MD5。2004年已有研究人員實驗證實MD5無法抵禦碰撞攻擊。

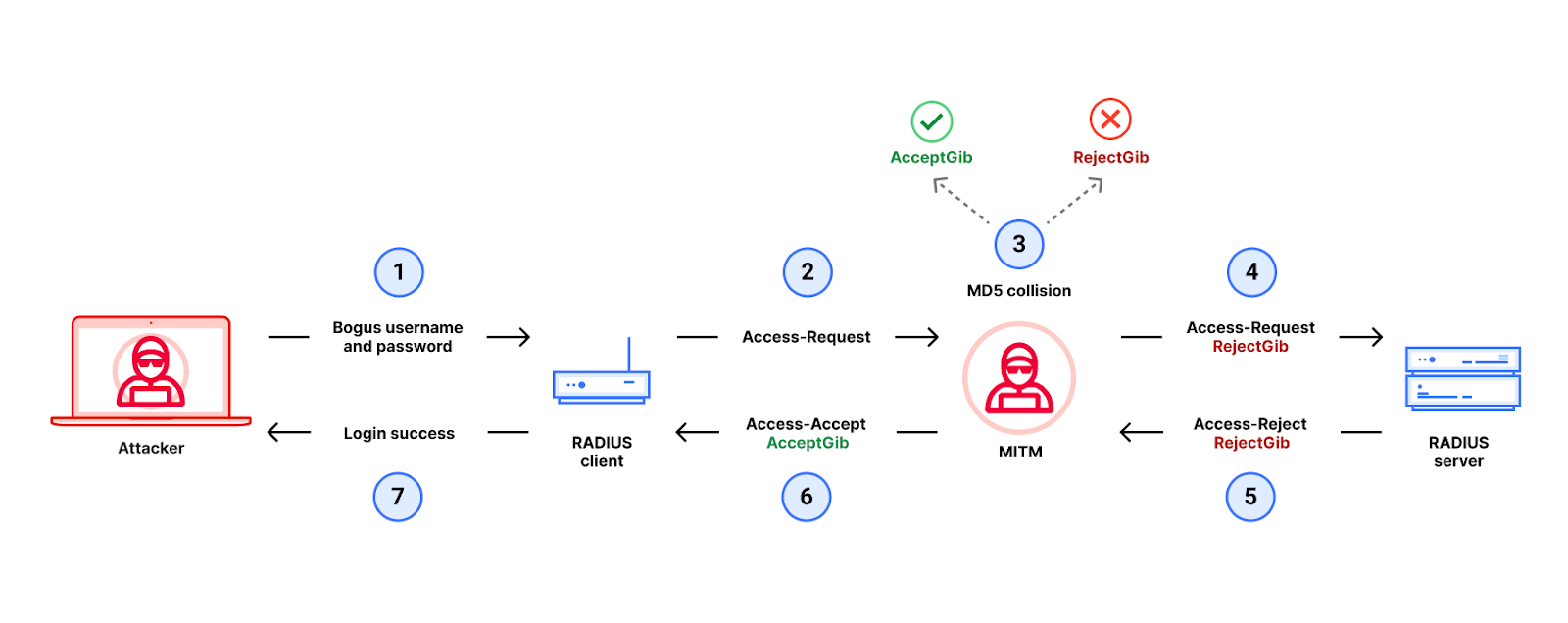

由微軟、Cloudflare、BastionZero等資安業者及加州大學聖地牙哥分校(UC Diego)研究人員聯合進行的一項研究,發現RAIDUS有項協定漏洞,可讓非授權者攻擊者通過驗證、以存取遠端裝置,或是取得任意網路權限,包括管理員對裝置權限,即可對網路上其他裝置發動中間人攻擊,而且完全無需使用暴力破解、竊取密碼或共享金鑰等過程。

研究人員解釋,他們使用選擇前綴碰撞(chosen-prefix collision)對RADIUS/UDP傳輸架構發動攻擊。這攻擊主要是濫用早被公認無法抵禦碰撞攻擊的MD5雜湊演算法,使二道不同的輸入經MD5處理後,產生相同雜湊值,使研究人員得以在不知道任何RADIUS終端和伺服器間憑證情況下,將原本的驗證拒絕訊息轉化成接受,而完成驗證,整個過程不到5分鐘。

這項漏洞被研究人員稱為Blast RADIUS,正式名稱為CVE-2024-3596。

研究人員表示,這項研究目的在證明RADIUS安全防護不足,呼籲裝置廠商和標準組織IETF汰除RADIUS over UDP,並要求在更安全的通道傳輸RADIUS,如TLS。

同時研究人員也指出,或許將MD5換成較安全的SHA-2、SHA-3的雜湊演算法,可以暫時抵擋碰撞攻擊。但是由於RADIUS協定彈性不足,因此變更雜湊演算法可能造成現有實作的不相容。他們認為,基於RADIUS其他安全和隱私問題,最好的方式是IETF翻新這個協定的設計。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09