本日最受到關注的消息,應該就屬日本資通大廠富士通公布今年3月資安事故最新發現,他們指出對方使用的作案工具具備高深的偽裝技術,且具備蠕蟲特性進行橫向感染。

這次的調查結果也證實當初懷疑資料外流的情況,他們發現駭客利用惡意程式進行複製,有部分客戶及公司資訊流出。但究竟有多少人受到影響,該公司並未說明。

【攻擊與威脅】

今年3月15日富士通發出公告說明多臺電腦發現到惡意軟體,懷疑有客戶個資外流。4個月後富士通公布調查結果,顯示駭客的作案工具,很可能是具有進階偽裝技術的蠕蟲程式。

富士通指出,在公司電腦發現的惡意程式並非勒索軟體,而是使用多種偽裝手法躲避偵測的進階攻擊工具。他們發現先是其中一臺電腦遭到感染,然後向其他電腦蔓延,最終共有49臺電腦遭感染。這批電腦已經在第一時間被隔離防止災害擴大,也封鎖被攻擊者當成入侵基地的外部伺服器。

不過該公司事後分析事件記錄檔案發現,駭客這些電腦上已針對部分檔案下達複製指令,因此他們研判這些檔案已經被非法流出。外洩的資訊包括:部分客戶姓名和公司資訊。

駭客聲稱掌握數千名微軟、Nokia員工個資,將其流入網路犯罪論壇

資安媒體HackRead本周揭露,使用ID為888的駭客於網路犯罪論壇上公布了數千名Nokia與微軟員工的個資,並宣稱相關資料的來源,是這兩家公司的第三方合作夥伴。

根據駭客公布與Nokia有關的CSV檔案,共包含了7,258名Nokia員工的資料,包括職稱、全名、公司名稱、國家及地區、公司電話號碼,以及電子郵件位址。資料時間點介於2022年6月至2023年2月之間。

至於與微軟有關的外洩檔案則涵蓋了2,047名微軟員工,內含他們的職稱、姓名、國家及地區、LinkedIn個人檔案連結、公司電話號碼,以及電子郵件位址。

微軟修補MSHTML零時差漏洞消息剛發布,但去年1月就有駭客濫用漏洞,今年5月又被發現有人藉此散布竊資軟體Atlantida

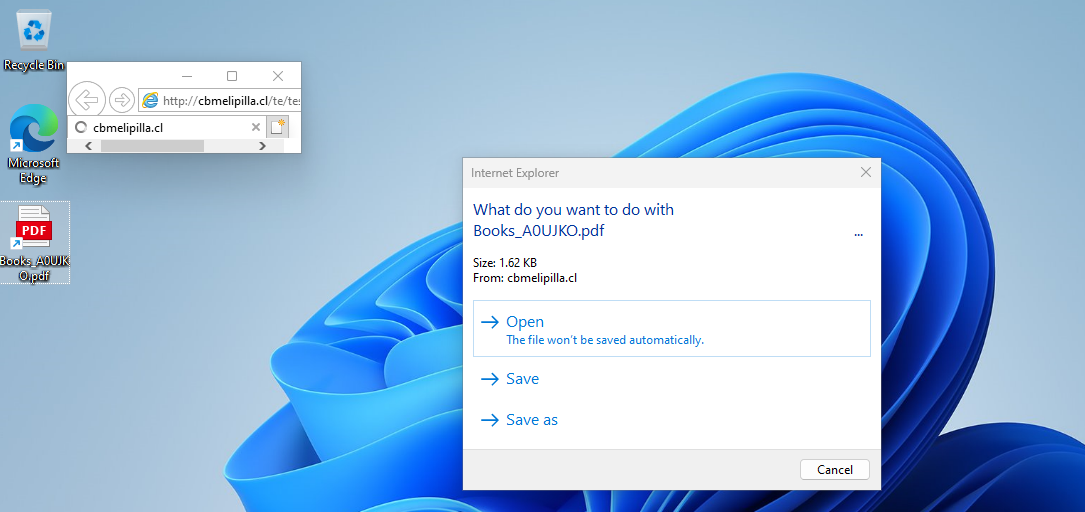

本週二微軟修補已發生攻擊行動的MSHTML零時差漏洞CVE-2024-38112,通報此事的資安業者Check Point公布駭客利用這項漏洞的手法,對方藉由讓使用者點選特製的URL檔案,啟動Internet Explorer(IE)來觸發攻擊鏈。

本週二微軟修補已發生攻擊行動的MSHTML零時差漏洞CVE-2024-38112,通報此事的資安業者Check Point公布駭客利用這項漏洞的手法,對方藉由讓使用者點選特製的URL檔案,啟動Internet Explorer(IE)來觸發攻擊鏈。

研究人員指出,他們看到利用這種URL觸發漏洞的攻擊手法,最早可追溯到去年1月,換言之,駭客運用這項漏洞的時間已長達一年半。Check Point研究小組經理Eli Smadja透露,他們至少看到兩起攻擊行動,其中有人利用上述漏洞散布名為Atlantida的竊資軟體。

他們在今年5月中旬,發現使用Atlantida的駭客利用這項漏洞,鎖定土耳其及越南的使用者。這些駭客入侵含有弱點的WordPress網站,然後透過HTA及PowerShell檔案從事攻擊。

駭客鎖定以色列政府機關及企業組織,意圖散布以開源工具打造的惡意程式GrassHopper

資安業者HarfangLab在調查鎖定以色列政府、企業組織的攻擊行動過程裡,找到先前未曾揭露的可疑網域,攻擊者將其用於設置C2伺服器,但特別的是,這個網域存在的時間相當長,引起了研究人員的注意。

資安業者HarfangLab在調查鎖定以色列政府、企業組織的攻擊行動過程裡,找到先前未曾揭露的可疑網域,攻擊者將其用於設置C2伺服器,但特別的是,這個網域存在的時間相當長,引起了研究人員的注意。

他們循線調查駭客在攻擊過程使用的相關工具,發現對方使用可公開的惡意軟體,也有部分作案工具是自行開發,相關攻擊行動具有高度針對性,他們散布惡意酬載的管道,是利用專門為目標基礎設施量身打造的WordPress網站,研究人員指出,這些攻擊仰賴開源的惡意軟體,影響範圍甚至擴及了不同領域的垂直產業。

針對上述的攻擊行動,研究人員懷疑是資安人員的滲透測試所致,但由於相關的攻擊基礎設施並未與市面上的滲透測試業者有關,因此他們認為應該向資安社群公布相關發現。

其他攻擊與威脅

◆中東國家的軍事人員遭到惡意程式GuardZoo鎖定,逾450人安卓手機遭到監控

◆拉丁美洲礦業、製造業遭到鎖定,駭客對其散布木馬程式Poco RAT

◆電腦製造商Zotec不慎曝露申請退貨授權請求的相關文件,進一步導致客戶資料曝光

◆電玩遊戲Roblox傳出供應商資料外洩,開發者大會與會者資料流出

【漏洞與修補】

Citrix修補應用程式交付平臺NetScaler高風險漏洞,若不處理恐面臨資訊洩露、阻斷服務風險

7月9日Citrix針對旗下多項產品發布資安公告,總共修補9項漏洞,其中又以出現在應用程式交付平臺NetScaler主控臺元件、NetScaler SVM的漏洞最為危險,而值得留意。

這些漏洞分別是:重大層級的敏感資訊洩露漏洞CVE-2024-6235,高風險層級的阻斷服務(DoS)漏洞CVE-2024-6236,CVSS風險評分為9.4、7.1。

值得留意的是,雖然CVE-2024-6235較為危險,但CVE-2024-6236影響範圍較廣。CVE-2024-6235影響14.1版NetScaler Console(原名NetScaler ADM),而另一個漏洞不僅影響13.0、13.1、14.1版NetScaler Console,也影響NetScaler SDX、NetScaler Agent元件。

VMware揭露自動化處理平臺存在高風險漏洞,攻擊者可對其發動SQL注入攻擊

7月10日VMware修補旗下雲端自動化平臺Aria Automation高風險漏洞CVE-2024-22280,此為SQL注入漏洞,起因是並未套用正確的輸入驗證產生,CVSS風險評分為8.5,影響8.17.0版以下的Aria Automation,以及4.x版、5.x版Cloud Foundation。

攻擊者若要利用這項漏洞,可在通過身分驗證的情況下,輸入偽造的SQL查詢指令,從而進行未經授權的資料庫讀取及寫入作業。

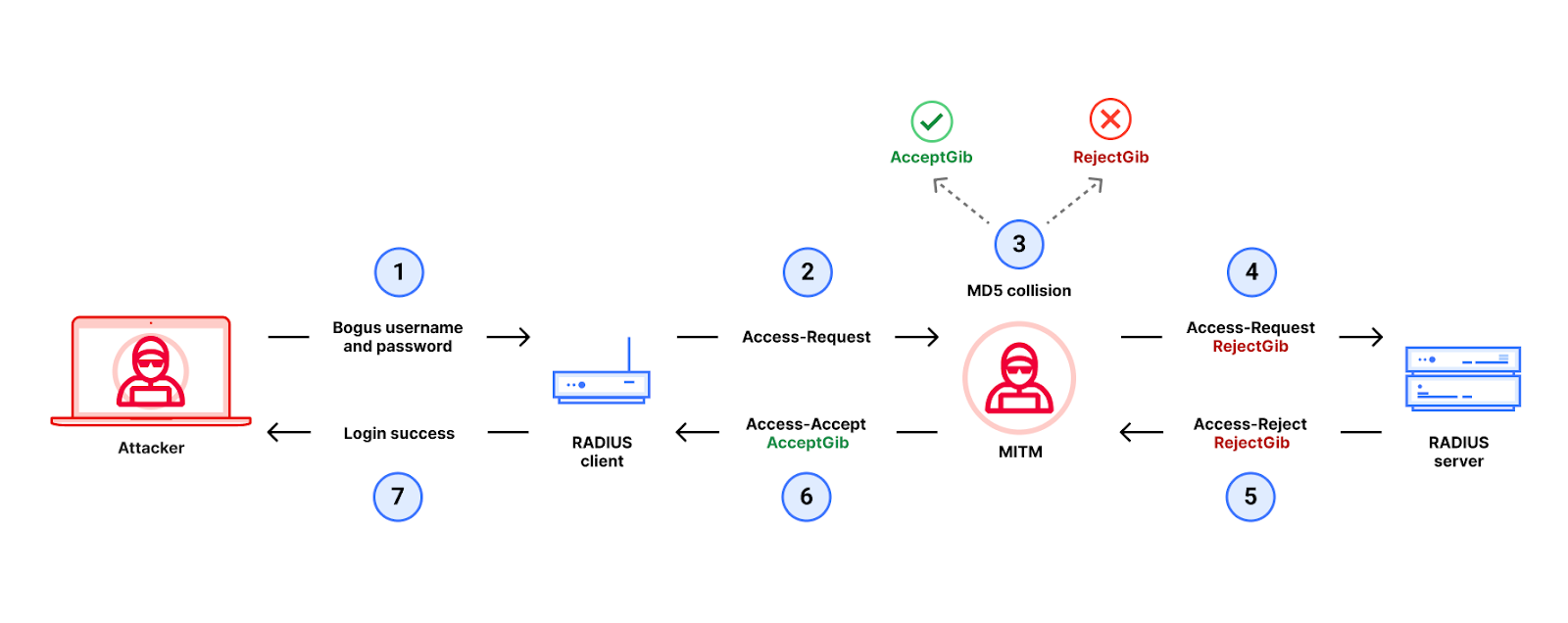

研究發現RADIUS協定存在漏洞Blast RADIUS,可讓駭客發動中間人攻擊

由微軟、Cloudflare等資安產學專家組成的研究團隊針對RADIUS通訊協定進行調查,發現安全漏洞Blast RADIUS(CVE-2024-3596),有可能被攻擊者用於發動中間人(MitM)攻擊,呼籲IETF等標準組織應翻新設計,設備廠商應考慮使用更安全的傳輸技術。

由微軟、Cloudflare等資安產學專家組成的研究團隊針對RADIUS通訊協定進行調查,發現安全漏洞Blast RADIUS(CVE-2024-3596),有可能被攻擊者用於發動中間人(MitM)攻擊,呼籲IETF等標準組織應翻新設計,設備廠商應考慮使用更安全的傳輸技術。

這項通訊協定漏洞,可讓非授權者攻擊者通過驗證、以存取遠端裝置,或是取得任意網路權限,包括管理員對裝置權限,即可對網路上其他裝置發動中間人攻擊,而且過程中完全無需使用暴力破解、竊取密碼或共享金鑰。

研究人員表示,這項研究目的在證明RADIUS安全防護不足,呼籲裝置廠商和標準組織IETF汰除RADIUS over UDP,並要求在更安全的通道傳輸RADIUS,如TLS。

其他漏洞與修補

近期資安日報

【7月10日】微軟發布本月例行更新,修補超過140個漏洞,其中包含4個零時差漏洞引起關注

熱門新聞

2026-02-09

2026-02-06

2026-02-10

2026-02-09

2026-02-09

2026-02-10

2026-02-10