美國電信業者AT&T再傳資料外洩事故而受到外界關注,原因是他們在交給美國證券交易委員會(SEC)的8-K文件當中,提及對方透過第三方雲端平臺複製行動通話及簡訊互動記錄,而且,幾乎所有用戶都受到影響。

值得留意的是,文件當中提及的第三方雲端平臺,外界直指就是Snowflake,5月發生的Ticketmaster資料外洩事故也與該業者有所關連。

【攻擊與威脅】

上周AT&T提交給美國證券交易委員會(SEC)的8-K文件,當中指出駭客在今年4月存取了第三方雲端平臺的AT&T工作區,並複製了內含AT&T客戶通話及簡訊互動的記錄,且幾乎所有的AT&T行動客戶都遭到波及。根據AT&T今年第一季的財報,該公司的,行動訂閱用戶數為1.145億名。

根據AT&T於文件中的說明,他們是在4月19日發現有駭客宣稱已取得該公司的通話紀錄,於是立刻啟動事件回應流程,調查發現,駭客是在4月14日至4月25日間,非法存取位於第三方雲端平臺上的AT&T工作區,複製並轉移了包含AT&T客戶通話及簡訊互動紀錄的文件。

值得留意的是,雖然該公司並未透露第三方雲端服務供應商的名稱,但根據外電報導,該服務供應商為Snowflake。Snowflake專門提供雲端儲存及分析服務,為美國紐約股市的上市公司,在Ticketmaster於5月傳出資料外洩之後,Snowflake股價已從160美元左右下滑至135美元。

根據科技新聞網站Techcrunch報導,蘋果對98國iPhone用戶發布威脅通知,警告部分用戶的Apple帳號遭到傭兵間諜軟體(mercenary spyware)攻擊。

該公司偵測到用戶遭到傭兵間諜軟體鎖定,此軟體試圖遠端存取和Apple ID -XXXX關聯的iPhone。用戶可能基於其身分或從事的工作而被這些軟體鎖定。蘋果說,雖然無法100%確定,但該公司對其偵測結果具高度信心,並請用戶不要輕忽。而這並非該公司首度發出此類通報,去年10月、今年4月,該公司也針對這類威脅發出警告。

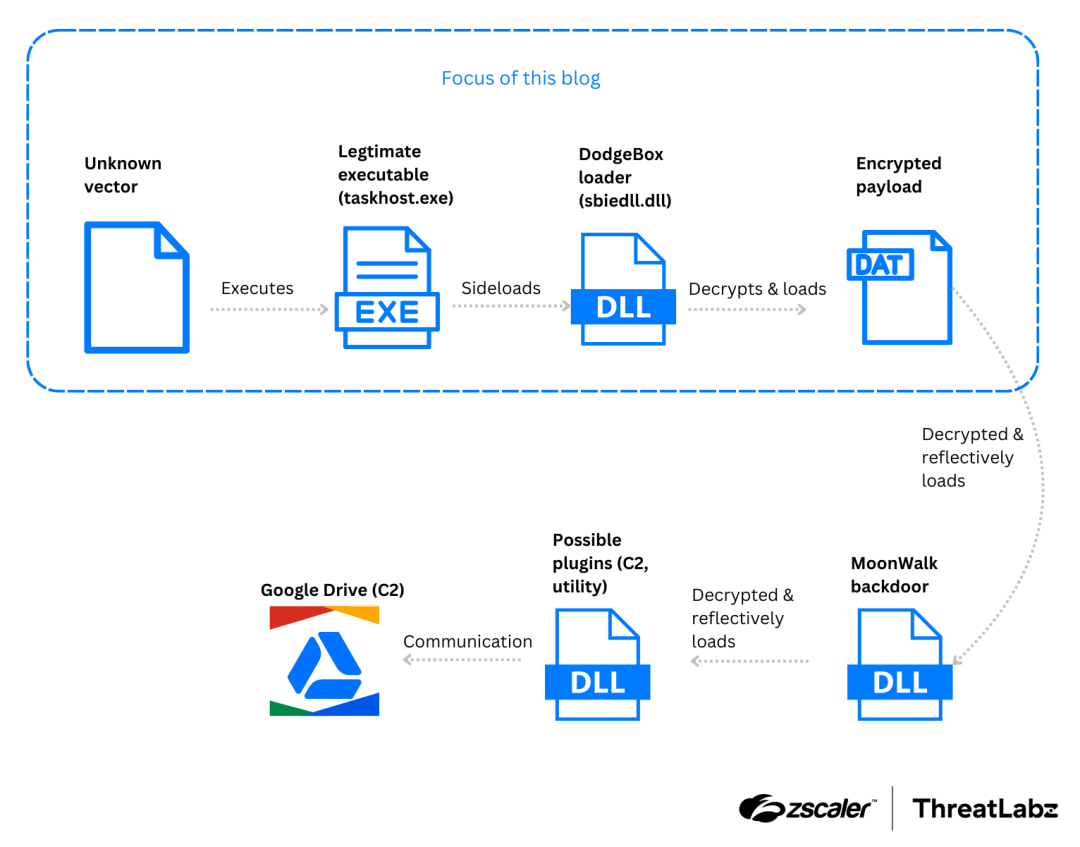

中國駭客APT41使用惡意程式DodgeBox於受害電腦載入MoonWalk後門,過程中採用罕見迴避偵測手法

隨著全球對於資訊安全的重視,駭客也使用過往極為罕見的手法來迴避相關防禦機制,使得防守方應對相關威脅難度大幅提升。

隨著全球對於資訊安全的重視,駭客也使用過往極為罕見的手法來迴避相關防禦機制,使得防守方應對相關威脅難度大幅提升。

例如,資安業者Zscaler在今年4月發現過往未曾公開的惡意程式下載工具DodgeBox,就是這樣的情形。研究人員進一步分析發現,此惡意軟體與另一支中國駭客組織APT41使用的惡意程式StealthVector的變種有相似之處,DodgeBox的主要功能,是用來在受害電腦下載名為MoonWalk的後門程式。此後門程式透過Google Drive進行C2通訊。

研究人員指出,DodgeBox採用多種迴避偵測的手法,包括:呼叫記憶體堆疊欺騙(Call Stack Spoofing)、DLL側載、DLL處理程序挖空,以及環境護軌(Environmental Guardrails)。MoonWalk具備進階功能,像是濫用Google Drvie作為C2通道,以及透過Windows Fibers迴避防毒軟體及EDR的偵測。

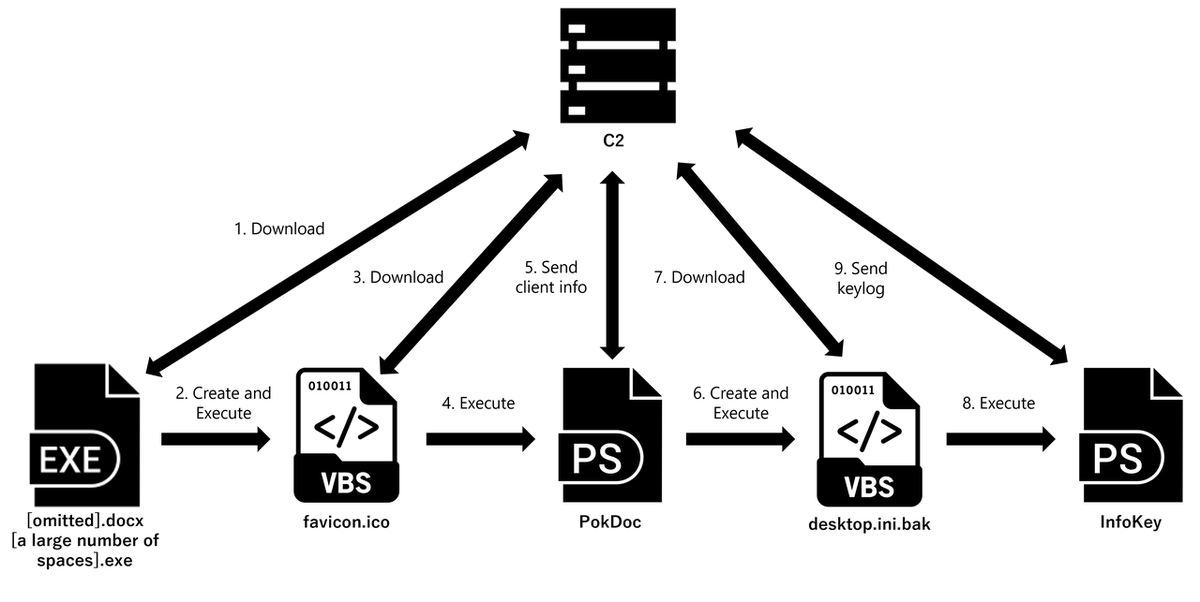

北韓駭客組織Kimsuky近期的動作頻頻,不時傳出發動網路攻擊的情況,其中有不少是針對韓國而來,但鄰近的日本也是被鎖定的目標,他們國內企業組織最近傳出也遭到這些駭客攻擊的消息。

北韓駭客組織Kimsuky近期的動作頻頻,不時傳出發動網路攻擊的情況,其中有不少是針對韓國而來,但鄰近的日本也是被鎖定的目標,他們國內企業組織最近傳出也遭到這些駭客攻擊的消息。

7月8日日本電腦緊急應變團隊暨協調中心(JPCERT/CC)發布資安公告,表示在今年3月偵測到北韓駭客組織Kimsuky的攻擊行動,並公布對方的作案手法,供當地的企業組織作為防禦相關攻擊的參考。

在當時發生的資安事故,他們看到這些駭客假冒資安機構或是外交組織,對目標企業或組織寄送電子郵件,內含ZIP壓縮檔附件,當中帶有可執行檔與Word文件(DOCX)檔案,值得留意的是,為了埋藏檔案實際的附檔名,對方在檔名加入大量空格。使用者若有不慎開啟執行檔,電腦就有可能遭到感染。

其他攻擊與威脅

◆使用Squarespace服務的加密貨幣業者遭遇DNS挾持攻擊,駭客將使用者重新導向釣魚網站

◆勒索軟體Akira、Estate利用Veeam去年修補的備份軟體漏洞從事攻擊行動

◆迪士尼驚傳資料外洩,駭客組織NullBulge聲稱竊得逾1 TB內部資料

【漏洞與修補】

郵件傳輸代理伺服器Exim存在重大漏洞,若不處理攻擊者可用來寄送惡意附件

郵件傳輸代理(mail transfer agent,MTA)平臺軟體供應商Exim近期發布軟體更新Exim 4.98版,修補可讓攻擊者發送帶有惡意附件的信件給用戶的重大漏洞CVE-2024-39929。

本項漏洞CVSS 3.1的風險值達到9.1,影響Exim包含4.97.1在內及之前版本。通報此事的資安業者Censys估計,截自7月10日,有156萬臺對外連網的Exim伺服器執行4.97.1以前版本。而且他們也在網路上發現有人公布概念驗證(PoC)程式,不過尚未偵測遭到惡意濫用的情形。

GitLab發布社群版及企業版更新,修補能讓任意用戶執行自動化工作Pipeline的重大漏洞

7月10日GitLab發布社群版(CCE)及企業版(EE)更新17.1.2、17.0.4、16.11.6版,當中總共修補6項漏洞,其中最值得留意的,是被列為重大層級風險的CVE-2024-6385。

這項漏洞影響15.8至16.11.5版、17.0至17.0.3版,以及17.1至17.1.3版GitLab,一旦攻擊者利用這項漏洞,就有機會在特定情況下,冒用任意使用者身分執行Pipeline工作流程,CVSS風險評為9.6分。值得留意的是,兩周前GitLab也修補類似的漏洞CVE-2024-5655,同樣能導致攻擊者冒用他人身分,執行Pipeline工作流程,危險程度也同樣達到CVSS評分9.6。

Palo Alto Networks修補移轉工具Expedition缺乏身分驗證的重大漏洞

7月11日資安業者Palo Alto Networks針對旗下產品發布資安公告,總共修補5項漏洞,當中包含身分驗證繞過的重大漏洞而特別值得留意。

這項被列為重大層級的漏洞是CVE-2024-5910,存在於組態移轉工具Expedition,這項漏洞發生的原因在於,部分重要功能缺乏身分驗證機制,攻擊者有可能透過網際網路存取這套系統,利用漏洞挾持Expedition管理員帳號,CVSS風險評分達到9.3,該公司發布1.2.92版Expedition予以修補。

若是IT人員無法即時套用更新,Palo Alto Networks也提出這項漏洞的臨時緩解措施,那就是針對透過網路存取Expedition進行管制,僅開放獲得授權的使用者、電腦、網域環境能夠存取。

其他漏洞與修補

其他資安產業動態

近期資安日報

【7月12日】研究人員揭露鎖定巴黎奧運購票民眾的詐欺駭客組織Ticket Heist,並警告接下來的歐洲盃足球賽也被鎖定

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10