去年3月Veeam修補旗下備份軟體Backup & Replication高風險漏洞CVE-2023-27532,此漏洞發生在Veeam.Backup.Service.exe元件,未經授權的使用者能利用漏洞請求經加密處理的金鑰,使得攻擊者有機會藉此存取備份基礎設施的主機,CVSS風險評為7.5分。在漏洞公布一年後,有駭客組織將其用於勒索軟體攻擊。

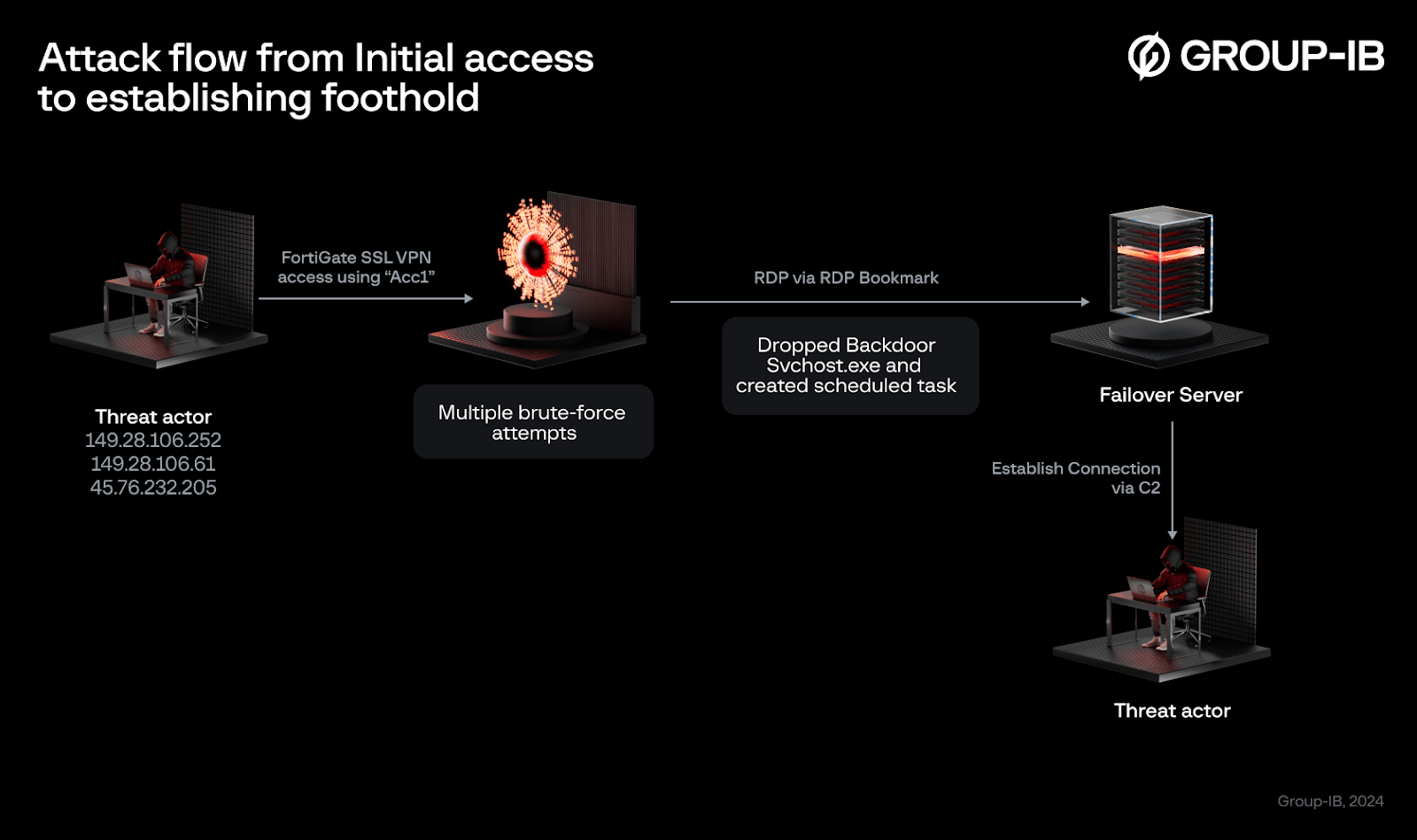

資安業者Group-IB指出,他們自今年4月察覺有人藉由FortiGate防火牆的SSL VPN服務,進行橫向移動,並透過遠端桌面連線(RDP)存取用於故障自動切換(Failover)的備援伺服器。而這些駭客入侵SSL VPN的方式,他們研判是針對已棄用的帳號Acc1進行暴力破解來達到目的。

研究人員發現,對方在成功存取故障自動切換伺服器後,就部署檔名為svchost.exe的後門程式,並透過工作排程設置為每天執行。完成後這些駭客就不再透過VPN通道存取受害組織的網路環境。

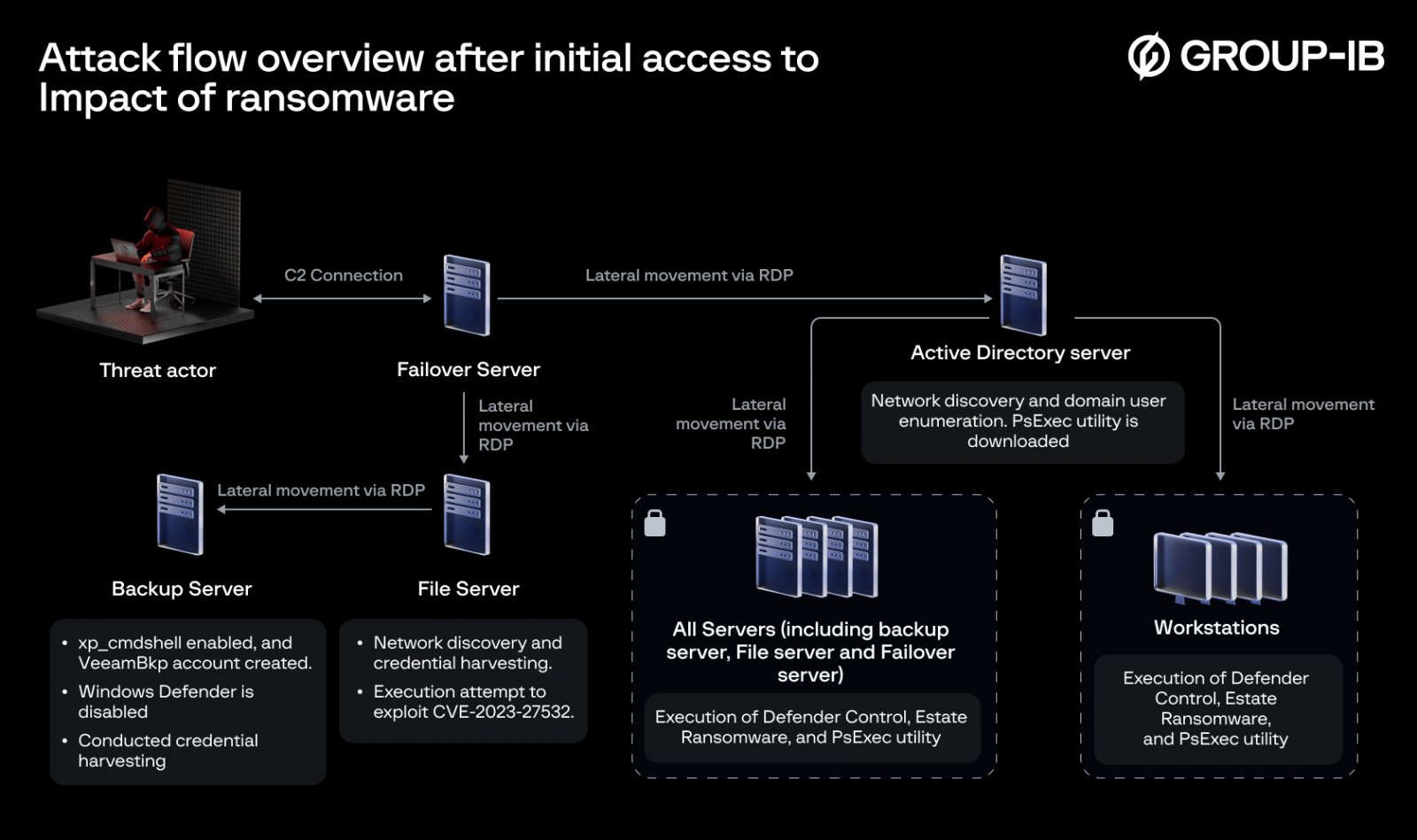

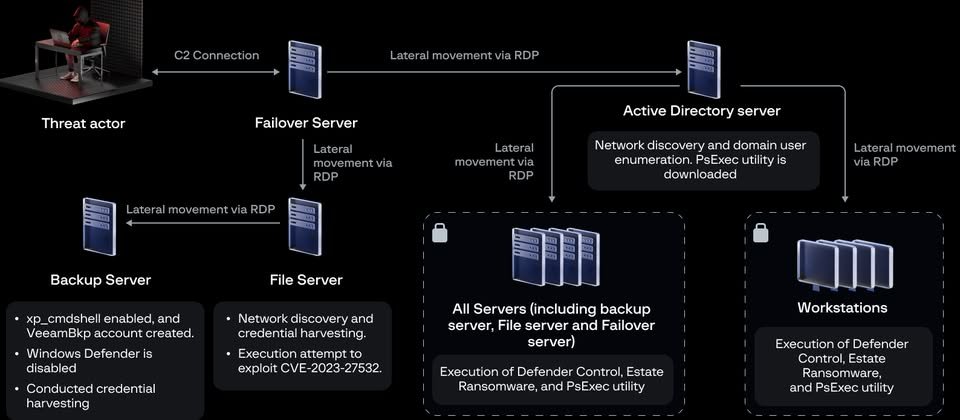

隔日,這些駭客將活動目標從故障自動切換伺服器轉移至檔案伺服器,以便開始從事惡意行為,他們主要的活動重點在於,利用已知漏洞CVE-2023-27532,搜刮帳密資料。

對方先是利用公開的漏洞概念性驗證攻擊程式碼,企圖得到Veeam Backup & Replication帳密管理員存放的密碼。他們也利用漏洞利用工具,導致備份軟體當機。接著,駭客再使用第3組漏洞利用工具,於檔案伺服器啟用SQL Server的xp_cmdshell功能,並建立名為VeeamBkp的帳號。

然後,攻擊者濫用能公開取得的網路工具Netscan、Nirsoft推出的密碼復原工具,以及AdFind,來掃描網路環境、偵察正在運作的主機、連接埠、共享資料夾,並搜括帳密資料。值得留意的是,他們利用VeeamBkp帳號在備份伺服器進行額外的帳密資料收集。

藉由上述收集到的帳密資料,對方能夠在網域伺服器立足,並藉由外流的AD帳號資料,橫向移動到其他伺服器及工作站。一旦成功存取所有的電腦,他們停用防毒軟體Microsoft Defender,然後部署勒索軟體Estate。

值得留意的是,這波攻擊行動並非首度有人利用上述已知漏洞從事勒索軟體攻擊。去年8月,勒索軟體Cuba用於攻擊美國關鍵基礎設施、拉丁美洲IT系統整合服務商;今年6月,駭客組織Storm-1567將其用來攻擊拉丁美洲的航空業者,對其散布勒索軟體Akira。

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-10

2026-02-09