兩年前,勒索軟體攻擊團體Black Basta曾使用來自另一個駭客組織FIN7的惡意程式AuKill(或稱AvNeutralizer),以此迴避端點防護機制,當時資安業者SentinelOne認為,這兩組人馬很可能有緊密的合作關係,研究人員最近公布新的調查結果。

從去年1月開始,SentinelOne發現AvosLocker、MedusaLocker、BlackCat、Trigona、LockBit等多個勒索軟體駭客組織,也加入使用AuKill的行列,反倒是Black Basta在調查結果發表後,不再使用這款工具,並調整部分的策略、技術、流程(TTP)。這樣的現象,代表AuKill並非FIN7專為Black Basta打造的工具。

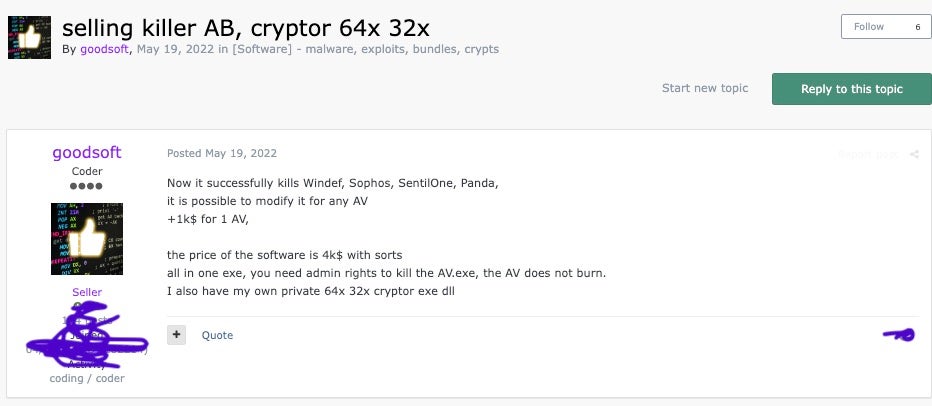

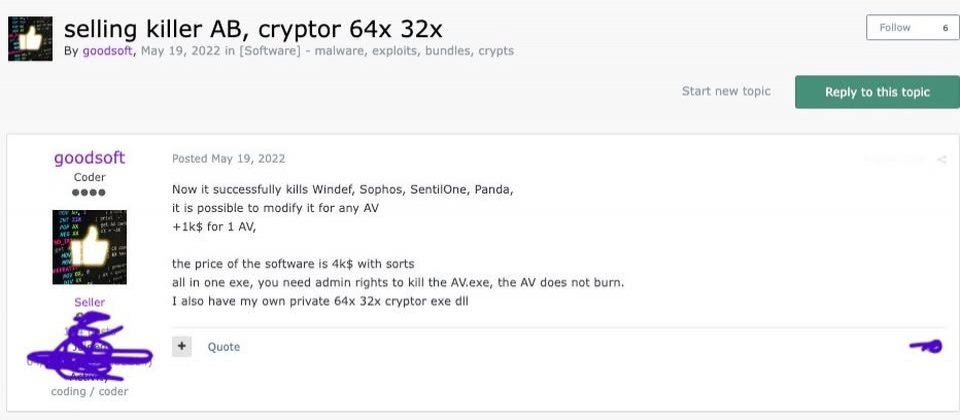

對此,研究人員推測FIN7很有可能在地下論壇兜售AuKill,他們調查駭客約自2022年5月開始,分別使用goodsoft、lefroggy、killerAV等多個ID,在駭客論壇exploit[.]in、xss[.]is、RAMP張貼廣告,並開出4千至1萬5千美元的價碼,號稱他們的工具能夠應付各種端點防護系統。研究人員指出,這些ID在多個網路犯罪論壇進行活動,而且,他們張貼的內容皆與FIN7的利益、動機、TTP符合。

研究人員也提到駭客在2022年8月第二波的宣傳,對方聲稱提供後利用框架PentestSoftware,並具備多個模組可供搭配,其功能是用來滲透企業網路環境,並能迴避防毒軟體偵測,他們耗費3年多、斥資100萬美元打造這套框架。

但特別的是,這次駭客還提供使用手冊的PDF檔案,並在文件以IceBot及Remote System Client稱呼這套工具。

到了去年3月,這些駭客使用新的ID「Stupor」兜售防毒軟體殺手,開價1萬美元,後續SentinelOne研究人員也設法取得對方提供的工具進行分析,並確認是新版AuKill。

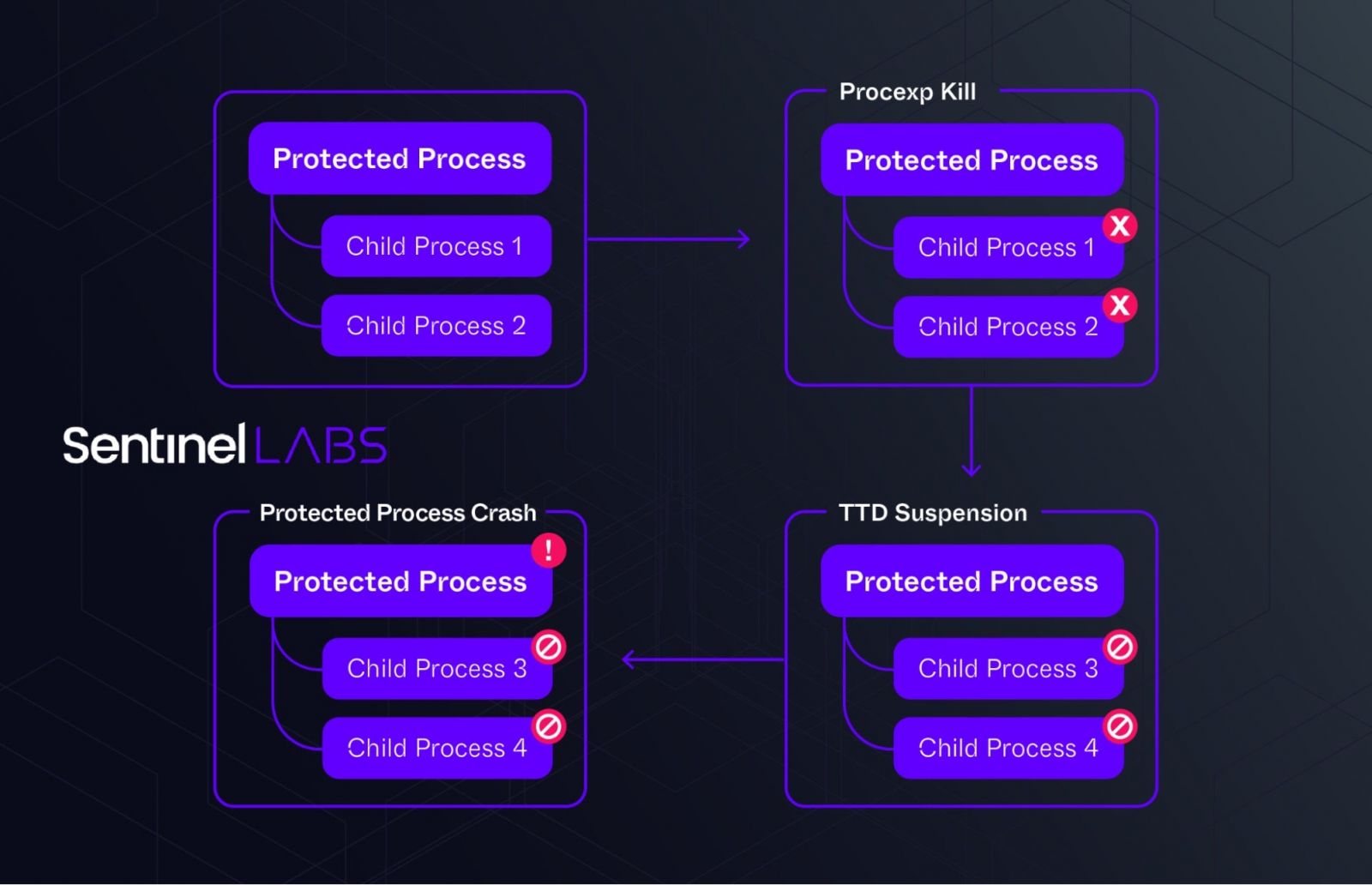

持續演化至今,研究人員發現AuKill增加新的手段,那就是濫用Windows作業系統內建的ProcLaunchMon.sys,這是用來監督「時間歷程除錯(Time Travel Debugging,TTD)」的驅動程式,對方結合這種驅動程式與特定的作業流程,導致某些受保護處理程序的實作無法與子程序溝通而發生故障,最終造成阻斷服務(DoS)。他們濫用ProcLaunchMon.sys及特定版本的Process Explorer驅動程式,來達到上述目的。

具體來說,駭客做了那些事情?研究人員表示,首先,對方在受害電腦的System32資料夾投放了Process Explorer、TTD監視器的驅動程式,載入並連結特定的驅動程式裝置。然後他們設定新的TTD監控連線階段(Session),與監視器的驅動程式進行互動。

接著,駭客在TTD監控連線階段裡,加入被鎖定的受保護處理程序PID,從而導致新產生的子處理程序被停止,再利用Process Explorer的驅動程式移除未受到保護的子處理程序。

在駭客這麼做之後,受到保護的處理程序將會試圖重新啟動子處理程序,但這次就會被系統核心暫停,使得子處理程序無法進行通訊。

熱門新聞

2026-02-06

2025-03-06

2025-02-16

2025-02-17

2025-02-17