日本電腦緊急應變團隊暨協調中心(JPCERT/CC)從2年前開始追蹤名為MirrorFace的攻擊行動,攻擊者最初的目標是當地媒體、政治組織、智庫、大專院校,但從2023年開始,這些駭客轉移焦點,鎖定製造業和研究機構,現在研究人員公布新的發現。

JPCERT/CC指出,這些駭客原本的初始攻擊管道,主要是透過釣魚郵件,但現在針對可透過網際網路存取的Array AG遠端SSL VPN存取平臺、FortiGate防火牆而來,此外,研究人員也不排除對方鎖定檔案共用系統Proself下手的情況,最終在受害組織植入惡意軟體NoopDoor。

究竟駭客運用那些漏洞對上述設備下手?研究人員表示,他們曾在去年11月對於相關弱點發布警訊,這些已知漏洞包含了Array AG設備的重大漏洞CVE-2022-42897與CVE-2023-28461(CVSS風險評分為9.8)、Proself系統的CVE-2023-39415與CVE-2023-45727(CVSS風險評分為7.5),以及FortiGate設備作業系統FortiOS的CVE-2023-27997(CVSS風險評分為9.8)。

但無論對方從那一款設備入侵受害組織,最終的目的都是要部署NoopDoor。研究人員總共看到兩種型態的惡意程式,主要差別在於,用來載入執行的檔案種類不同:其中一種是透過XML檔案執行,另一種則是使用DLL檔案側載NoopDoor。

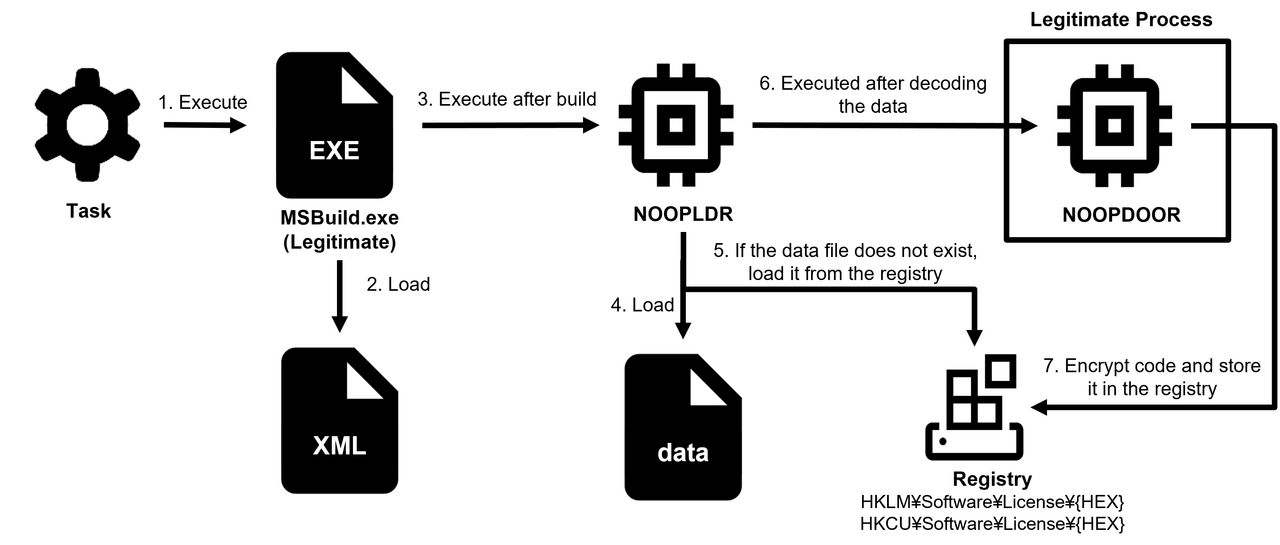

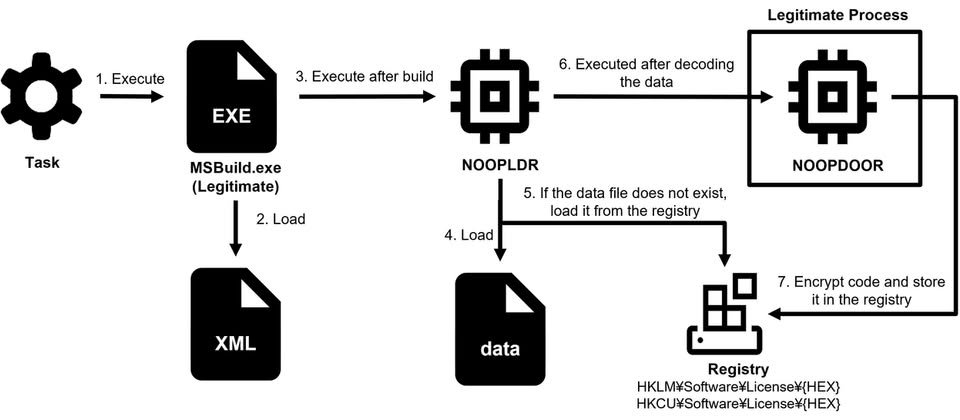

後者是很常見的部署手法,但近期用XML檔案來載入惡意程式的例子並不多。研究人員提及,攻擊者先設置工作排程執行公用程式MSBuild,並讀取XML檔案裡的C#程式碼進行編譯,產生NoopDoor的載入工具,然後藉由此惡意程式載入工具解密特定資料,於合法處理程序載入NoopDoor。

一旦該惡意程式成功執行,駭客就會對程式碼進行加密處理,並存放於特定的系統登錄檔裡,這麼做的目的,主要是未來再度執行NoopDoor時,電腦就會根據相關資料載入相關配置。

而對於攻擊者執行的活動,研究人員表示,他們看到對方透過LSASS、NTDS.dit,以及特定的機碼挖掘Windows帳密資料。

再者,駭客也試圖取得網域管理員權限,進行橫向移動,存取工作站電腦及伺服器。研究人員看到對方進行偵察及外洩資料的活動,搜括資料的範圍不光本機檔案,還包含雲端檔案共用平臺OneDrive、協作平臺Teams,以及IIS伺服器。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10